Sophos SFOS v18 – Nuevas funciones de un vistazo

Los Sophos Firewall (con SFOS) recibirán pronto una actualización importante con SFOS v18. Ya hemos instalado la beta y en este artículo te mostraré qué funciones trae consigo la nueva versión.

Pruebas en directo

De hecho, no estamos probando la beta en ningún dispositivo de prueba en un entorno de laboratorio. Acumulamos nuestra experiencia desde el primer momento en operaciones productivas. Pero eso no es todo. También estamos probando la versión beta con clientes seleccionados que cuentan con más de 650 usuarios, con el fin de reunir el mayor conocimiento posible sobre la nueva versión. Así que no me limito a copiar aquí el texto del material informativo de Sophos, sino que informo sobre los nuevos SFOS v18 EAP1 y EAP2 con varias semanas de experiencia. Por supuesto, esto también se refleja en la extensión de este artículo, en el que profundizaré en muchas funciones. Así que manos a la obra con la arquitectura Xstream.

Arquitectura Xstream

Un aspecto destacado de la versión 18 es la nueva arquitectura de procesamiento de paquetes. Esto ofrece más rendimiento, seguridad y visibilidad para el tráfico cifrado. Sin embargo, con la versión 18 han cambiado muchas cosas.

Información: La «X» de «Xstream» significa NextGerneation y el ‘Stream’, el nuevo motor DPI, que es una solución de escaneado basada en streaming.

Inspección Xstream SSL/TLS

Ya hemos informado sobre la inspección SSL, o también llamada «escaneado SSL» o «escaneado HTTPS»: Escaneado HTTPS: por qué debería estar activado en Sophos

En pocas palabras: El tráfico HTTP puede ser comprobado por el cortafuegos sin problemas porque no está cifrado. En cambio, el tráfico HTTPS debe dividirse primero. Sólo entonces podrá escanearlo el cortafuegos. El problema hasta ahora era que el proxy web sólo podía descifrar el tráfico HTTPS que pasaba por el puerto 443. Si el tráfico pasaba por otro puerto, por ejemplo https://www.example.com:8000, el cortafuegos volvía a estar ciego.

Con la v18, vuelve a estar armado con las últimas tecnologías y puede comprobar tanto el tráfico SSL como el TLS 1.3. No importa qué puertos o protocolos utilice el tráfico. Sin embargo, bajo el capó (arquitectura) tuvieron que cambiar muchas cosas, que afortunadamente no afectan al administrador del cortafuegos.

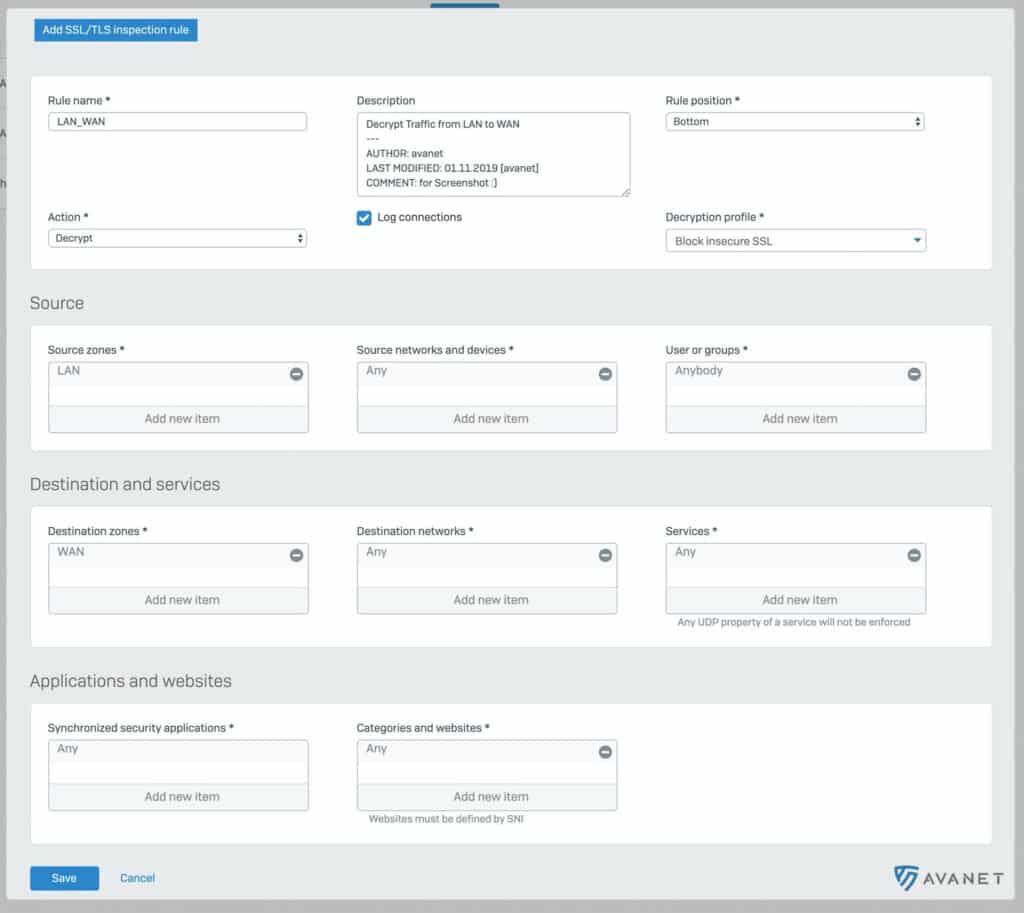

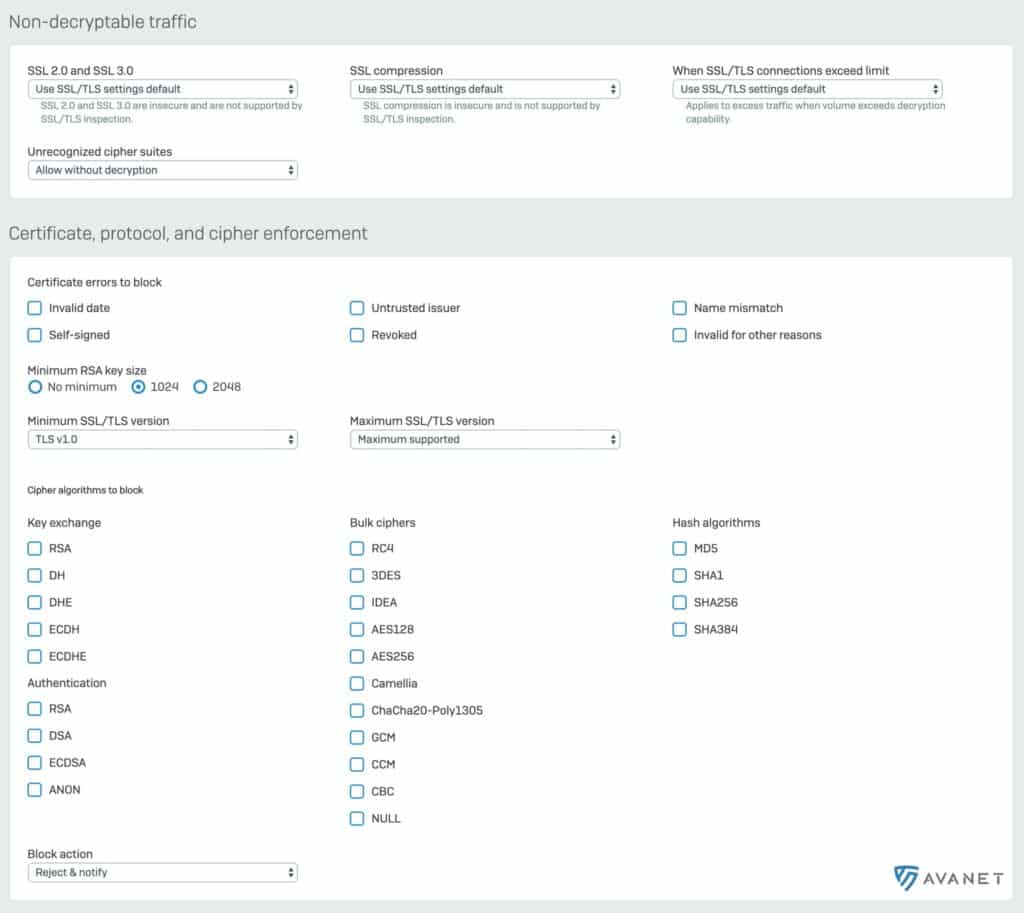

Por un lado, necesita un perfil de descifrado, que a su vez está unido a una regla de inspección SSL/TLS. Esta regla define el tráfico que debe comprobarse.

De este modo, es posible definir qué tráfico debe comprobarse independientemente de las reglas del cortafuegos.

En este punto también hay perfiles de descifrado predefinidos y reglas de excepción de inspección SSL/TLS. Dentro de estas reglas de excepción hay una lista mantenida por Sophos para garantizar que no se escanean las páginas web y aplicaciones que causan problemas.

El siguiente vídeo de Sophos le ofrece una breve introducción al motor de inspección Xstream SSL en XG Firewall v18:

Motor Xstream DPI

El motor DPI es la parte que se encarga de la inspección SSL/TLS. Una vez descifrado el tráfico, también lo analiza en busca de directrices de política web, análisis de contenidos (AV), control de aplicaciones e IPS.

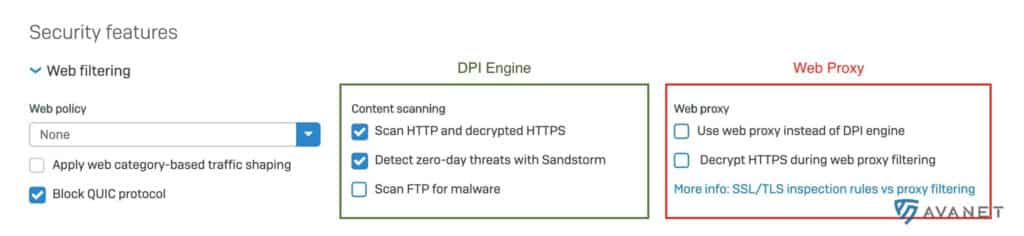

Aquí es importante entender que el nuevo motor DPI compite con el proxy web utilizado anteriormente. Así, el proxy web se encarga del tráfico HTTP / HTTPS, la política web y el escaneo de contenidos o el nuevo motor DPI.

Si actualizas de la versión 17.5 a la 18.0, por supuesto se adoptará la configuración del proxy web. Pero si quieres utilizar el motor DPI, primero tienes que hacer algunos cambios. Para ello, cree una regla de inspección SSL/TLS y desactive el proxy web en la configuración del cortafuegos.

Sólo hay unas pocas razones por las que no deberías utilizar el nuevo motor DPI. Sin embargo, hay funciones que el Proxy Web ofrece y el Motor DPI no. Por ejemplo, SafeSearch para motores de búsqueda o YouTube, así como protección contra el almacenamiento en caché o el pharming. Sin embargo, con todos los cortafuegos que gestionamos, podemos prescindir de estas funciones sin problemas, por lo que el motor DPI se utilizará sin duda en nuestra empresa.

El siguiente vídeo de Sophos le ofrece una breve introducción al motor DPI de Xstream y le ayuda a decidir cuándo utilizar el motor DPI frente al anticuado proxy web:

Flujo de red Xstream FastPath

Probablemente conozcas el problema de que el cortafuegos ralentiza un poco el tráfico. Ciertos procesos se sienten entonces un poco más lentos. Debido a la nueva arquitectura, existe la llamada FastPath. Esto ayuda al cortafuegos a descargar el tráfico inofensivo directamente al núcleo y mantener así un rendimiento extremadamente alto.

El tráfico atraviesa la pila de cortafuegos al principio. Aquí se comprueba si existe una regla de cortafuegos correspondiente y si el tráfico está permitido en absoluto. Si el tráfico es controlado por el IPS, por ejemplo, sigue pasando por el motor DPI. Si el motor IPS decide que el tráfico es inofensivo, se externaliza a FastPath y se enruta directamente a través del núcleo.

Cuando vi este gráfico, también quise comprobar en la práctica cómo funciona exactamente. Se sabe con relativa rapidez si el tráfico está permitido o no y ya no es necesario comprobar este proceso para cada paquete de ese origen y puerto. Pero, ¿cómo sabe el sistema del motor DPI cuándo se puede descargar el tráfico a FastPath? Por ejemplo, si la exploración SSL/TSL está activada, no funcionará. De lo contrario, el tráfico dejaría de controlarse. El IPS o control de aplicaciones, en cambio, trabaja con listas conocidas y puede decidir así si el tráfico es inofensivo o no.

Análisis de inteligencia sobre amenazas

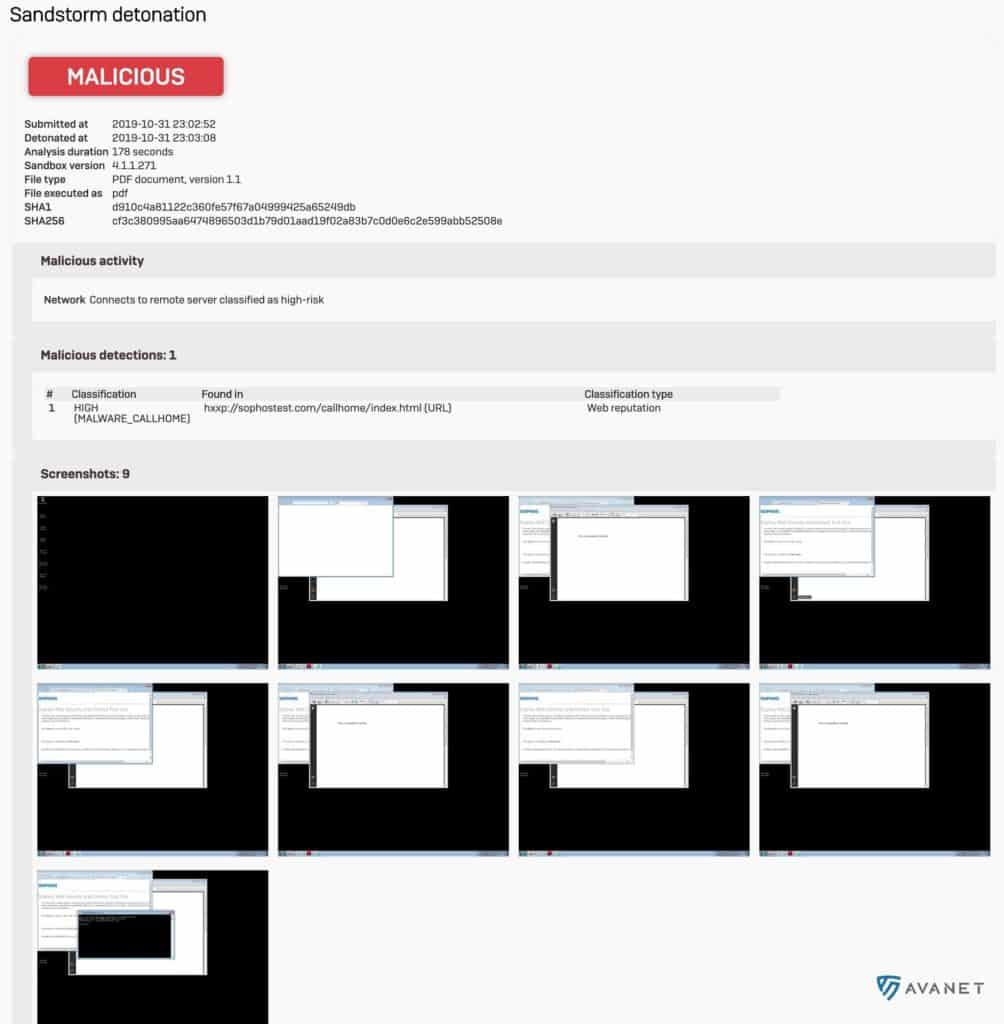

Si ha adquirido una licencia del módulo Sophos Sandstrom para su cortafuegos, los archivos se comprueban según determinados criterios en una caja de arena antes de descargarse. Si desea obtener más información sobre Sophos Sandstorm, también puede consultar el PDF de preguntas frecuentes sobre Sophos Sandstorm. Gracias a la inspección SSL/TLS, el cortafuegos ve más del tráfico de datos y puede examinar las descargas web aún más de cerca. En el último caso, sin embargo, la protección de endpoints seguiría estando disponible para detener una amenaza después de todo.

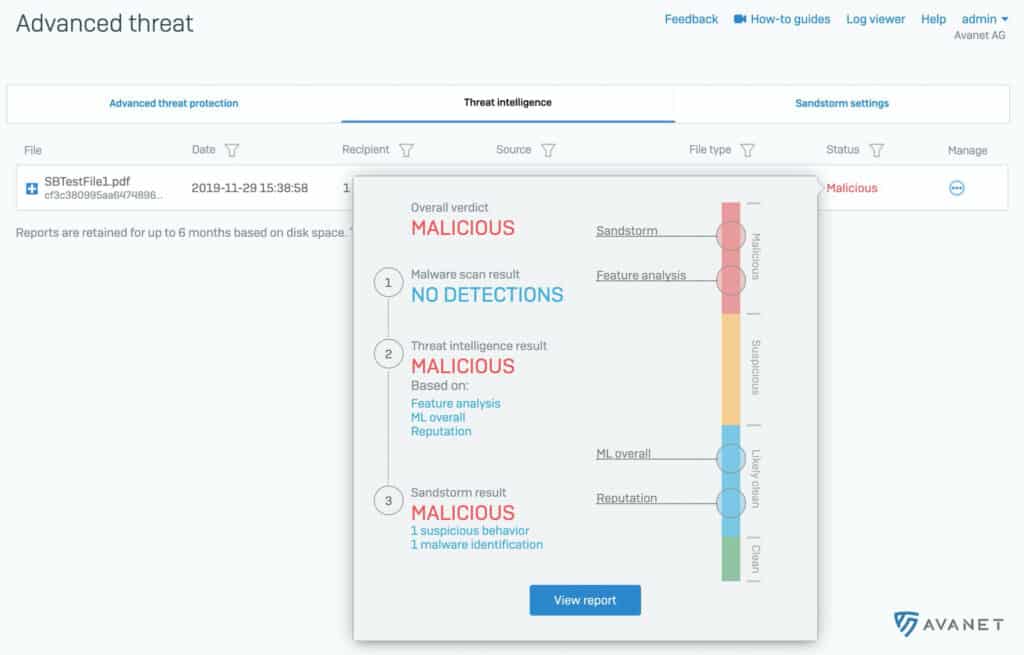

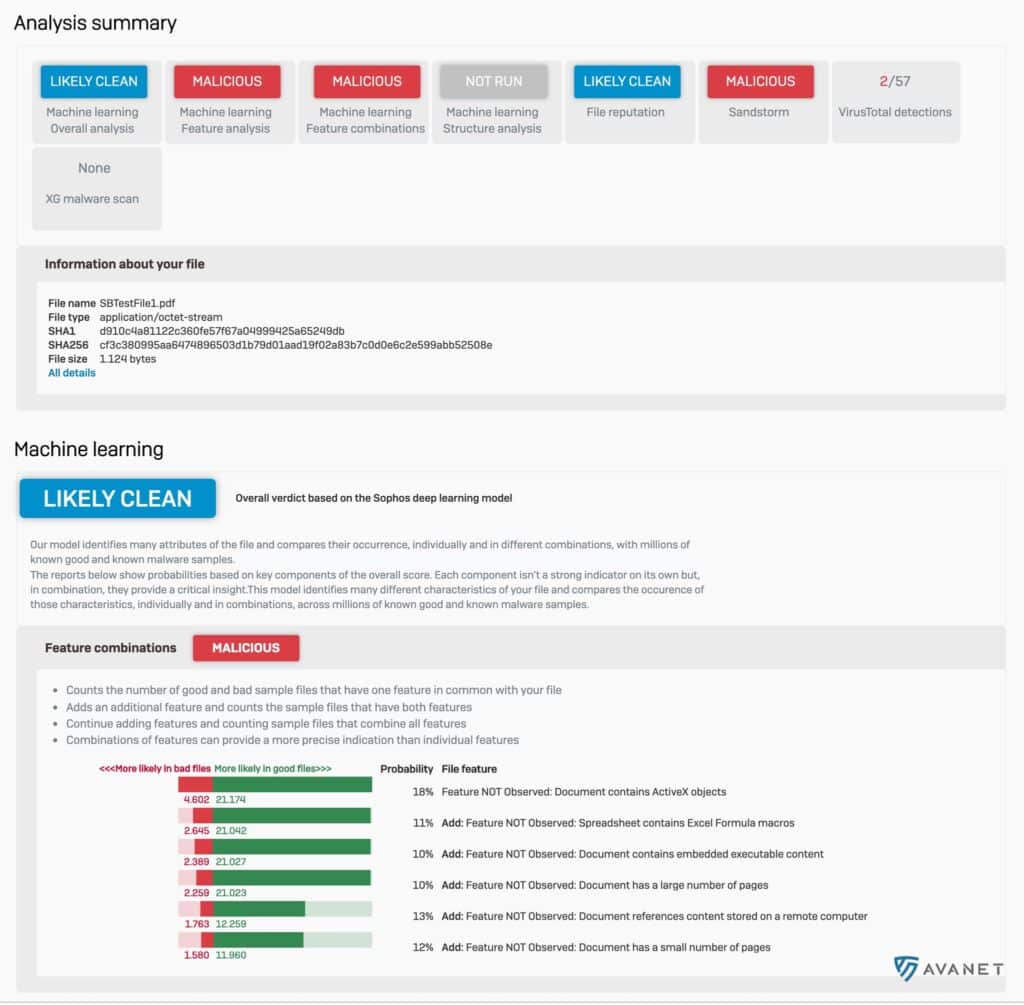

Con la v18, se añade el Análisis de Inteligencia de Amenazas además de Sandstorm. Mientras Sophos Sandstorm escanea descargas web o adjuntos de correo electrónico, Threat Intelligence comprueba los archivos con Machine Learning . Aquí también entra en juego el análisis de SophosLabs, que se utiliza en Sophos Intercept X con EDR.

Como es sabido por EDR, a continuación se elabora un informe detallado para su análisis. En el caso de Sophos Firewall con SFOS v18 EAP2, el informe tiene este aspecto:

El informe, algo más bonito, sólo está disponible a partir de EAP3.

NAT para empresas

Además de la arquitectura xStream, también se ha introducido un cambio importante en las reglas NAT. Hasta la versión 17.5 había un elemento de menú «Firewall» y aquí se enumeraban todas las reglas de firewall, reglas NAT y reglas WAF. En una regla de cortafuegos, también se podría definir la interfaz / IP de salida para el tráfico, entre otras cosas.

Como novedad en la versión 18, las reglas NAT se enumeran en una pestaña separada.

Como resultado, la actualización de v17.5 a v18 migra las reglas NAT. Al principio, esto parece poco atractivo, ya que se crea una «regla NAT vinculada» para cada regla de cortafuegos para la que se haya activado «NAT y enrutamiento». Sin embargo, estas pocas reglas NAT creadas automáticamente pueden sustituirse con relativa rapidez.

Tampoco hay ya una sola regla de cortafuegos que también haga NAT. Hay una regla NAT y para esto necesitas una regla de firewall que también permita el tráfico. Pero esta conversión era necesaria porque ahora NAT en SFOS (Network Address Translation) se ha vuelto mucho más flexible.

Lo que algunos clientes han estado esperando es, por ejemplo, la posibilidad de impedir todas las peticiones DNS o NTP a servidores públicos o reenviarlas a un servidor interno. Por lo tanto, esta es también la solución para aquellos que siguen echando de menos el servidor NTP en el XG, que todavía estaba disponible en el UTM.

El tema de NAT también se explica aquí en un vídeo:

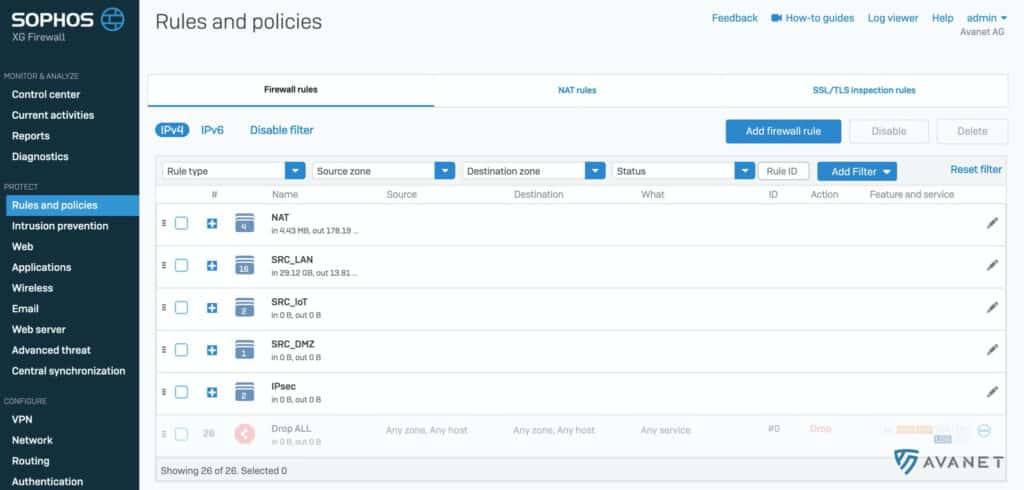

Gestión de reglas de cortafuegos

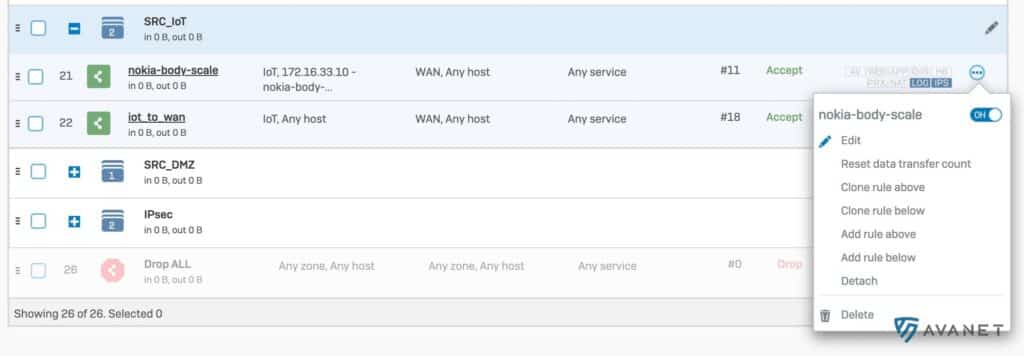

De versión mayor a versión mayor, el manejo de las reglas del cortafuegos mejora un poco. Ahora se pueden seleccionar varias reglas de cortafuegos para eliminarlas, activarlas/desactivarlas o añadirlas a un grupo o eliminarlas de un grupo. Además, ahora las reglas del cortafuegos están numeradas para que sepas cuántas hay. Sin embargo, el ID de la norma sigue siendo el mismo. Por cierto, la opción de menú «Cortafuegos» también ha pasado a llamarse «Reglas y políticas».

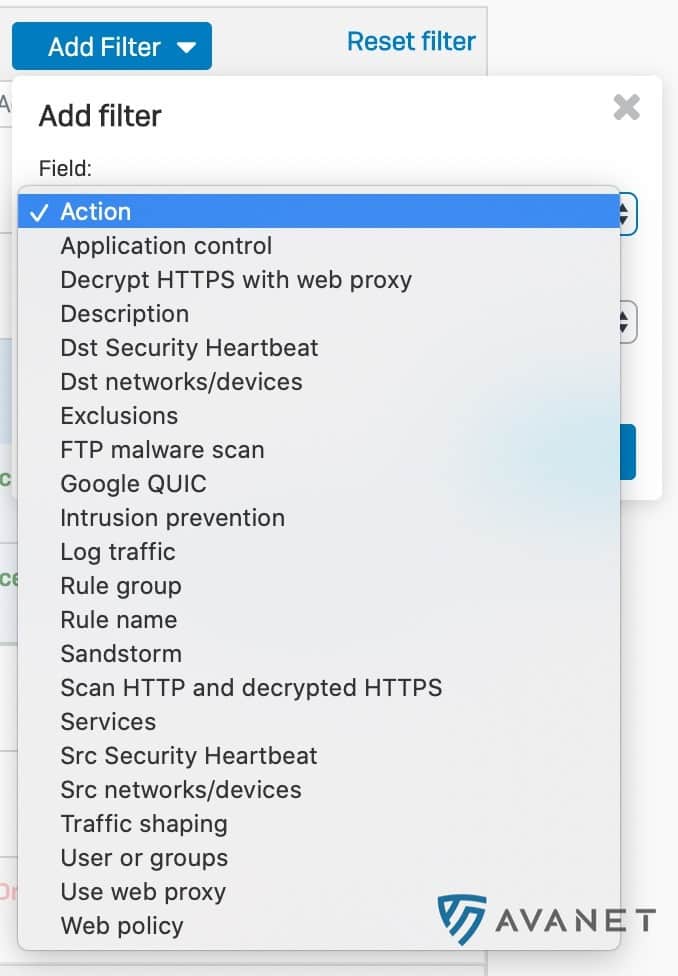

Ahora se pueden añadir filtros, lo que simplifica enormemente la búsqueda de determinadas reglas. El filtro se mantiene aunque se cambie a otra opción de menú y se vuelva a cambiar.

Para aquellos que piensan que Sophos podría permitir ahora abrir grupos de cortafuegos después de guardar una regla, siento decepcionarles. No ha cambiado nada. 😖

Por fin está disponible una función solicitada a menudo. El contador de cuánto tráfico ha procesado una regla de cortafuegos puede ponerse a cero.

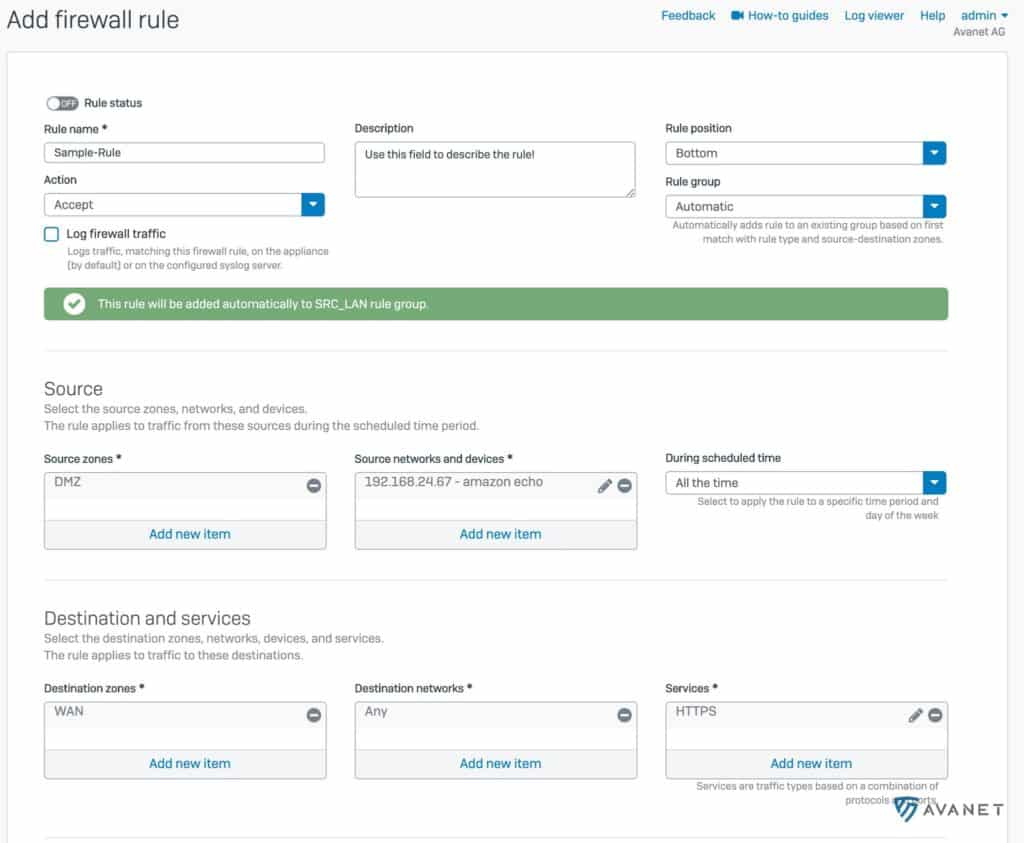

Al crear una nueva regla de cortafuegos, ahora existe la opción de desactivar la regla inmediatamente.

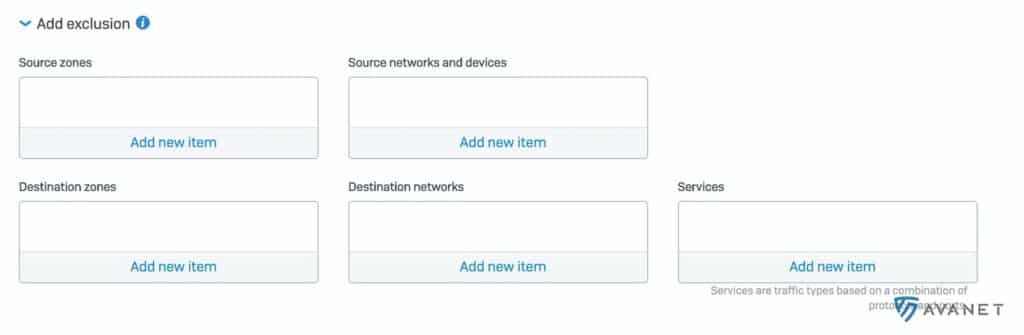

Ahora es posible definir exclusiones en una regla de cortafuegos. Esto es extremadamente útil para no inflar innecesariamente toda la construcción de la norma.

Visor de registros

Cualquiera que haya leído el artículo 7 razones por las que el XG Firewall (SFOS) es mejor que el UTM sabe lo útil que es el Visor de Registros. En la nueva versión, la herramienta también recibe algunas nuevas funciones útiles.

Con un solo clic en una entrada del Visor de Registros, se puede establecer un filtro, definir excepciones SSL/TSL o cambiar las políticas de IPS, control de aplicaciones o filtro web.

Alertas y notificaciones

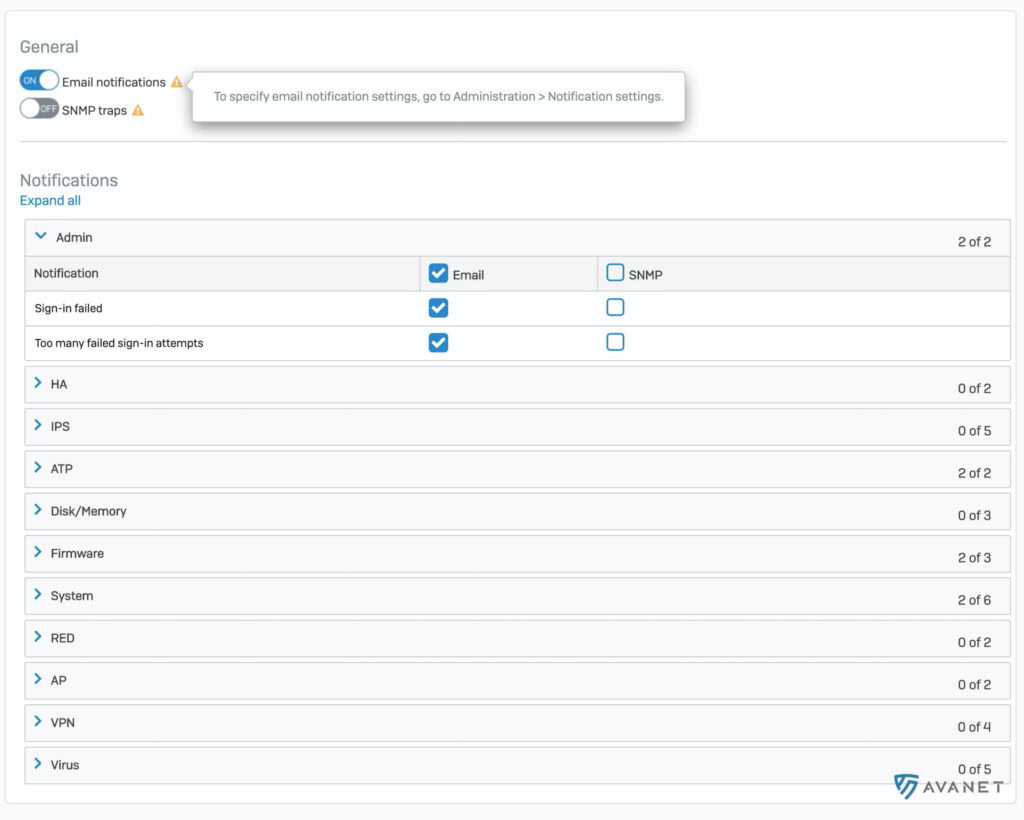

En «Administración» > «Configuración de las notificaciones», se podían activar sólo dos opciones para una notificación por correo electrónico:

- Túnel IPsec arriba/abajo

- Notificaciones de alerta por correo electrónico

Si no se podía acceder a una RED o si un usuario introducía la contraseña incorrectamente con demasiada frecuencia, antes no había forma de ser notificado de ello.

En la versión 18, la lista se encuentra ahora en el menú «Servicios del sistema» > «Lista de notificaciones». En este momento, hay 36 acciones sobre las que puede recibir notificaciones por correo electrónico o SNMP.

Control del caudal

Actualmente, no se ve mucho en el cortafuegos en términos de conexiones en directo y los datos tampoco están en tiempo real. Además, en mi opinión, no se presenta de forma muy atractiva. Con la v18, ahora hay una gran vista que muestra las IPs activas, usuarios y aplicaciones con el correspondiente uso de ancho de banda en tiempo real. Las conexiones también pueden bloquearse o priorizarse.

No puedo probar esta función yo mismo, ya que sólo está lista con EAP3. ¡Pero lo que he visto hasta ahora está muy bien implementado! 😍

Enrutamiento de políticas SD-WAN

Antes de que le cuente más sobre SD-WAN Policy Routing, primero una nota de que el elemento de menú ha sido renombrado v18:

- v17.5: Enrutamiento > Enrutamiento de políticas

- v18.0: Enrutamiento > Enrutamiento de políticas SD-WAN

Pero aparte de eso, ahora puede crear una hoja de ruta basada en más criterios. Si, por ejemplo, desea dirigir a un usuario, grupo o aplicación a través de una interfaz diferente, ahora puede hacerlo. Muchas aplicaciones se reconocen gracias a Synchronized Security y Synchronised Application Control.

Email Protection – DKIM y BATV

Para la lucha contra el spam, ahora también se admiten las siguientes dos soluciones de protección contra el spam:

- DKIM (Correo Identificado por Clave de Dominio)

- BATV (Validación de etiquetas de direcciones rebotadas)

Soporte DDNS

- Ya no es necesario definir la frecuencia de actualización de la IP WAN. El valor se ha fijado en 5 minutos.

- El servicio de Sophos, que causó algunos problemas en el pasado, fue sustituido por una solución de código abierto.

- El número de proveedores de DDNS se ha duplicado, pasando de 5 a 10. Las nuevas incorporaciones son: DNS-O-Static, FreeDNS, Google DNS, Namecheap, No-IP

Pequeñas reformas / mejoras

- Mejoras en la alta disponibilidad (HA): Ahora los dispositivos pueden conectarse más rápida y fácilmente para formar un clúster. También es posible hacer retroceder el firmware.

- Compatibilidad con SNMPv3: mayor seguridad en comparación con SNMPv1 y SNMPv2, si es que se podía hablar de «seguridad» en las dos primeras versiones. Por supuesto, el archivo MIB está disponible para su descarga

- Cambiar los nombres de las interfaces: Las interfaces se llamaban anteriormente Puerto1, Puerto2, etc. y esto no se podía cambiar. En la v18 esto ya es posible. Sin embargo, IPsec, IPS, redes inalámbricas, etc., lamentablemente todavía no pueden adaptarse.

- Actualizaciones de la base de datos GeoIP: La base de datos IP del país puede ahora actualizarse por separado de las actualizaciones del firmware.

- Actualización de VMware Tools: Las VMware Tools están ahora preinstaladas en la versión v10.3.10 y el Site Recovery Manager (SRM) también es compatible.

Actualización a SFOS v18

Requisitos

¿Estás muy caliente ahora y no puedes esperar a actualizar a v18? Si ya tiene un cortafuegos XG o incluso un SG con SFOS, debe tener la versión v17.5 MR6 o superior para actualizar a v18. Por supuesto, se puede volver atrás como siempre. Si algo no te funciona con la v18, puedes volver a la versión anterior.

SG a XG

Si todavía tiene un cortafuegos UTM, también puede cambiar al SFOS. Hemos creado una guía para ello: Instalar Sophos XG Firewall OS en un dispositivo SG

Si necesitas ayuda con la migración, ponte en contacto con nosotros. Ya hemos sacado de circulación muchos UTM. 😎

XG 85 y XG 105

Para poder instalar v18, se necesitan al menos 4 GB de RAM. Por lo tanto, la futura versión de SFOS tampoco podrá ejecutarse en un cortafuegos XG 85 o XG 105. Los que confían en su propio hardware y aún tienen instalados 2 GB de RAM se enfrentan al mismo problema. Cyberoam, por cierto, ya no recibe soporte.

Los propietarios de un XG 85 o XG 105 deberían echar un vistazo a los modelos sucesores: Sophos XG 86 y XG 106. Sophos tiene actualmente una promoción hasta el 30.09.2020 en la que puede ahorrar un 50% en el nuevo hardware al renovar.

Informes y gestión de Sophos Central Firewall

He escrito una entrada de blog aparte sobre este tema: Gestión de Sophos Central Firewall: funciones con SFOS v18

FAQ

¿Cuándo estará disponible la GA (versión final)?

Si todo va según lo previsto y las versiones beta no causan mayores problemas, la v18 puede esperarse para el primer trimestre de 2020.

¿Dónde está el nuevo hardware?

Ya hemos informado varias veces en el blog sobre el sucesor en hardware del cortafuegos XG, que ya no es un secreto. Actualmente, sin embargo, no hay fecha de lanzamiento prevista y yo lo esperaría como pronto en la segunda mitad de 2020.

¿Se acerca Let’s Encrypt?

No 😖, al menos todavía no en la v18.