Sophos SFOS Update – Nouvelles fonctionnalités dans la v18.0.3 MR3

Les administrateurs qui ont déjà mis à jour leur pare-feu XG vers la version 17.5 MR13 et MR14 attendent cette mise à jour depuis un certain temps déjà. Mais pour tous les autres, la v18 MR3 apporte également quelques nouveautés en plus de 34 corrections de bugs.

Mise à niveau vers la v18

Actuellement, il existe toujours deux versions différentes de SFOS, qui sont mises à jour par Sophos. Il y a d’abord la version 17.5 (MR6 – MR14.1) et la version 18 (MR1 et MR2).

Les utilisateurs d’une XG 85 ou d’une XG 105 ne peuvent pas passer à la v18 en raison d’un manque de RAM. C’est pourquoi ces appliances pare-feu sont en fin de vie et qu’il existe des modèles de remplacement correspondants. Pour les clients disposant de ces anciens appareils, Sophos continue de maintenir la v17.5 à jour, du moins en ce qui concerne les corrections de bugs et les mises à jour de sécurité.

Pour profiter des dernières fonctionnalités, il serait recommandé de passer aux nouveaux modèles qui supportent la v18. Pour faciliter la décision des clients disposant d’un matériel plus ancien, Sophos propose jusqu’à la fin de l’année une promotion de renouvellement qui permet d’obtenir 50% du nouveau matériel Firewall en cadeau. L’autre variante serait simplement d’attendre 2021 Q2…(SPOILER : Une nouvelle série de matériel devrait voir le jour. 🤫)

Mais pour les pare-feu qui supportent la v18, une mise à jour n’était jusqu’à présent pas si simple. Jusqu’à présent, il n’existait un chemin de migration vers la version 18 qui fonctionnait que pour les versions 17.5 MR6 à MR12. Ceux qui avaient déjà installé entre-temps les versions MR13 ou MR14 se voyaient confrontés à un Factory Reset lors d’une mise à jour manuelle vers la v18 et perdaient toute leur configuration.

Avec la v18 MR3, il existe à nouveau un chemin de mise à jour. Nous constatons également chez nos clients v17.5 que la mise à jour v18 est proposée automatiquement pour la première fois sur le pare-feu. Sophos est donc confiant et a acquis suffisamment d’expérience avec la v18 pour mettre la mise à niveau à la disposition de tous ses clients.

Nos expériences avec la v18 et la v18 MR3 sont également tout à fait positives. Nous recommandons donc une mise à niveau vers la v18. 🙌

Pourquoi la v18 est-elle une très bonne version ?

- SFOS v18 comporte quelques nouvelles fonctions

- SFOS v18 introduit de nouvelles fonctionnalités pour la gestion centrale des pare-feux

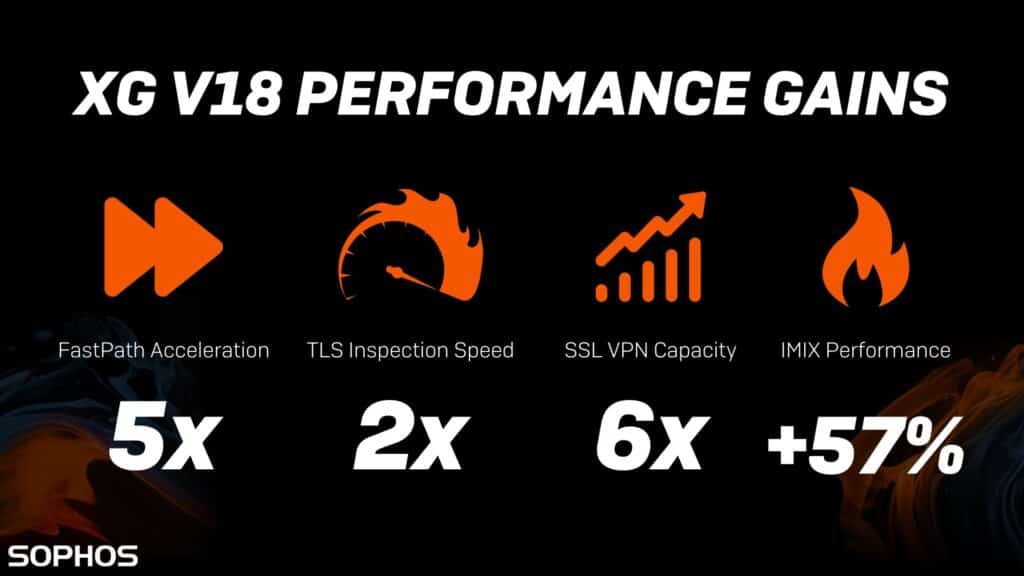

La même appliance pare-feu est également devenue beaucoup plus rapide avec la mise à jour logicielle vers la v18 ! 🚀

Sur la série 100 (XG 86 – XG 135), l’interface web est devenue un peu plus rapide, mais en fin de compte, elle reste sacrément lente ! 🐌

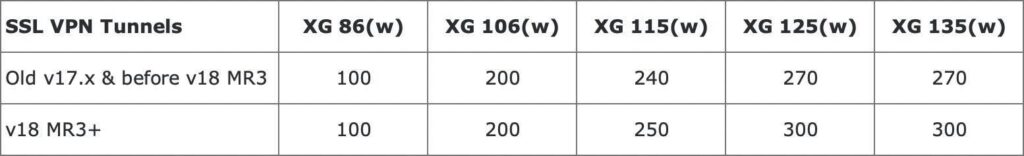

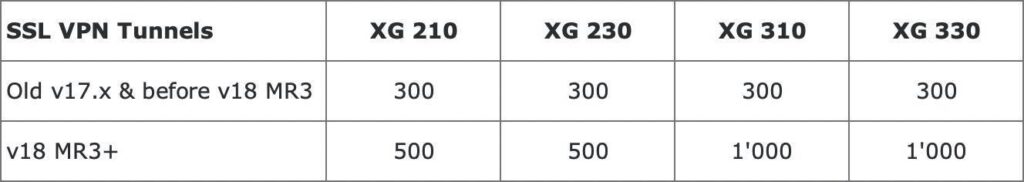

Améliorations des performances VPN

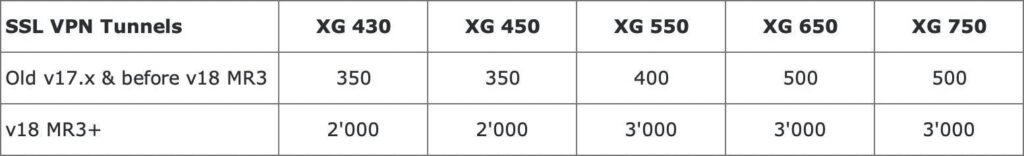

Dans la v18 MR3, les performances VPN SSL ont été améliorées. Il y a maintenant beaucoup plus de connexions parallèles supportées sur les grands modèles de matériel que sur l’ancienne version de SFOS.

Clé maîtresse de stockage sécurisé (SSMK)

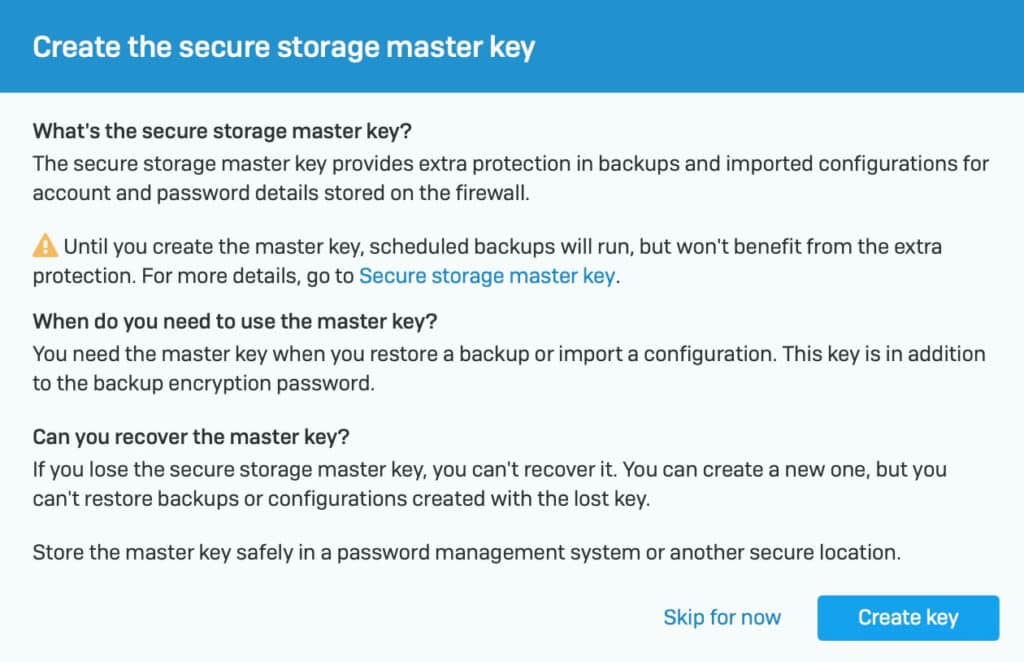

Si l’on a effectué la mise à jour et que l’on se connecte ensuite en tant qu’administrateur, l’affichage suivant apparaît :

Contexte de ces changements

Sophos a été confronté il y a quelques mois à une faille de sécurité dans le SFOS. Plus loin encore dans le temps, le problème était qu’il était possible, avec un peu d’effort, de lire le mot de passe de l’administrateur dans les fichiers de sauvegarde. Le cryptage des sauvegardes a alors également été introduit. Sophos prend cette affaire très au sérieux et a donc fait des efforts pour que cela ne se reproduise plus. La feuille de route prévue a été repoussée de six mois et l’on s’est d’abord préoccupé de la sécurité de son propre système. Les incidents ont montré que même un pare-feu censé protéger contre les menaces est vulnérable.

Le dicton « la sécurité à 100 % n’existe pas » n’existe pas sans raison. De nombreux films ou séries seraient très ennuyeux s’il existait une telle certitude à 100 %. 😋

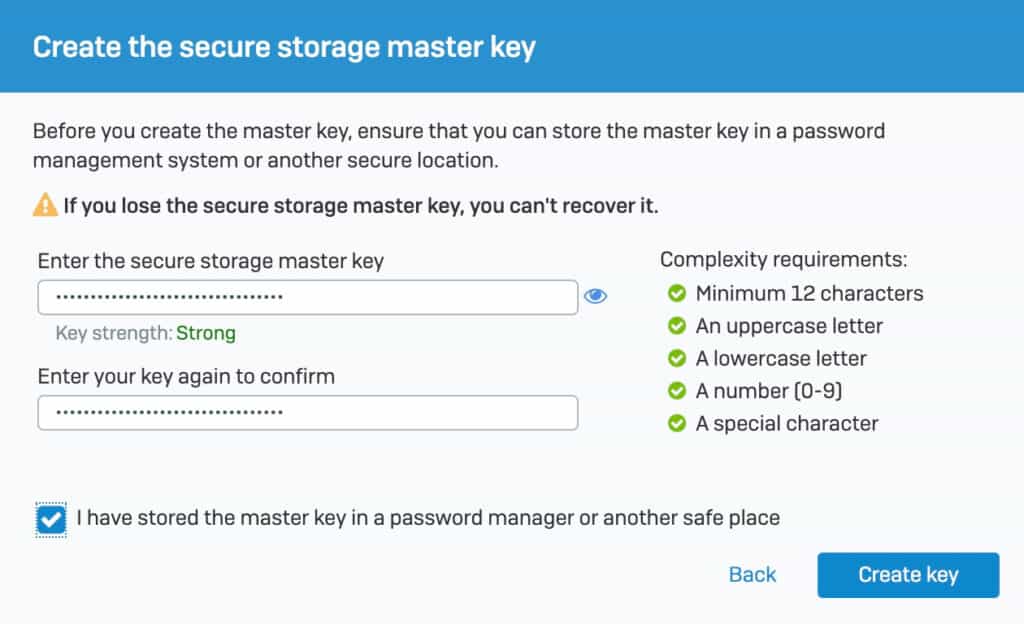

La clé maître de stockage sécurisé est désormais disponible avec la version 18 MR3. Cette clé ne peut être créée qu’avec l’utilisateur admin. Cela ne fonctionne pas avec un autre utilisateur disposant de droits d’administrateur. En définissant cette nouvelle clé, les informations importantes sont encore une fois cryptées. Si vous souhaitez savoir exactement ce qui se passe sur le plan technique, vous pouvez consulter le document Secure Storage.

Créez donc un mot de passe sûr et enregistrez-le également en toute sécurité.

Désactiver le captcha

La fenêtre de connexion du pare-feu a été dotée d’un captcha depuis la faille de sécurité mentionnée ci-dessus pour le UserPortal et le login admin.

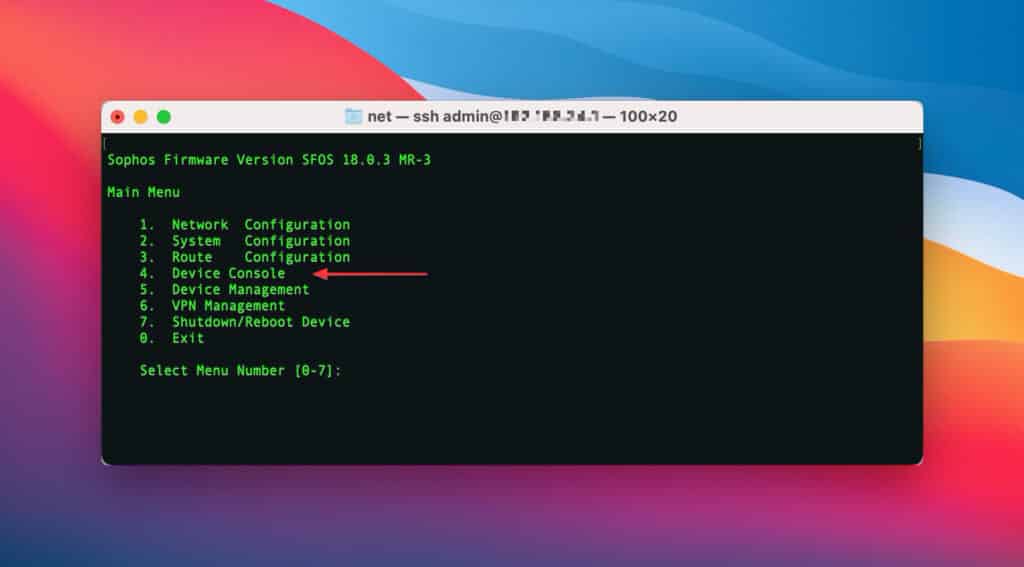

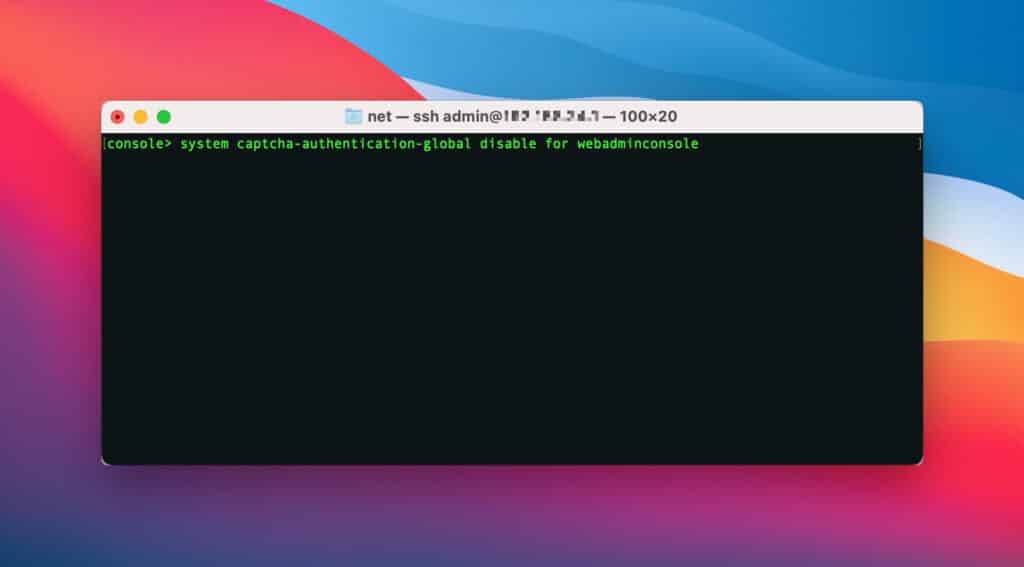

Le MR3 permet de désactiver cette protection contre les bots. Pour ce faire, il faut se connecter au pare-feu via SSH et passer à la console en tapant « 4 ».

Ici, la commande suivante permet d’activer, de désactiver ou d’afficher le paramètre captcha pour les fenêtres de connexion.

console> system captcha-authentication-global enable/disable/show for userportal/webadminconsole

Avertissements Device Access

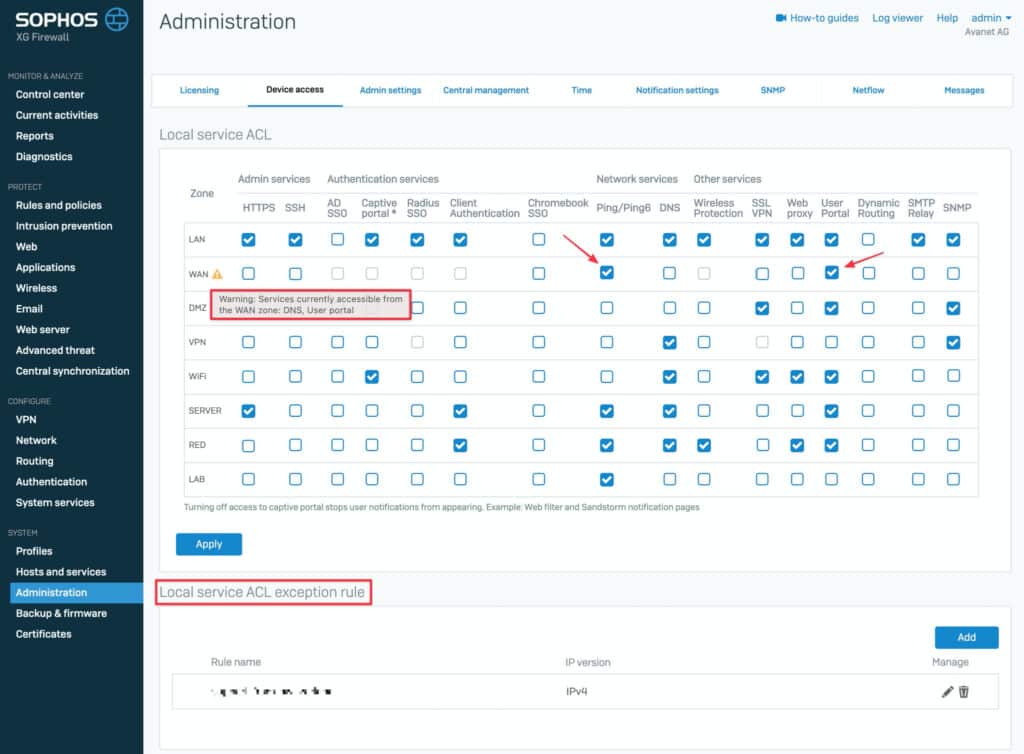

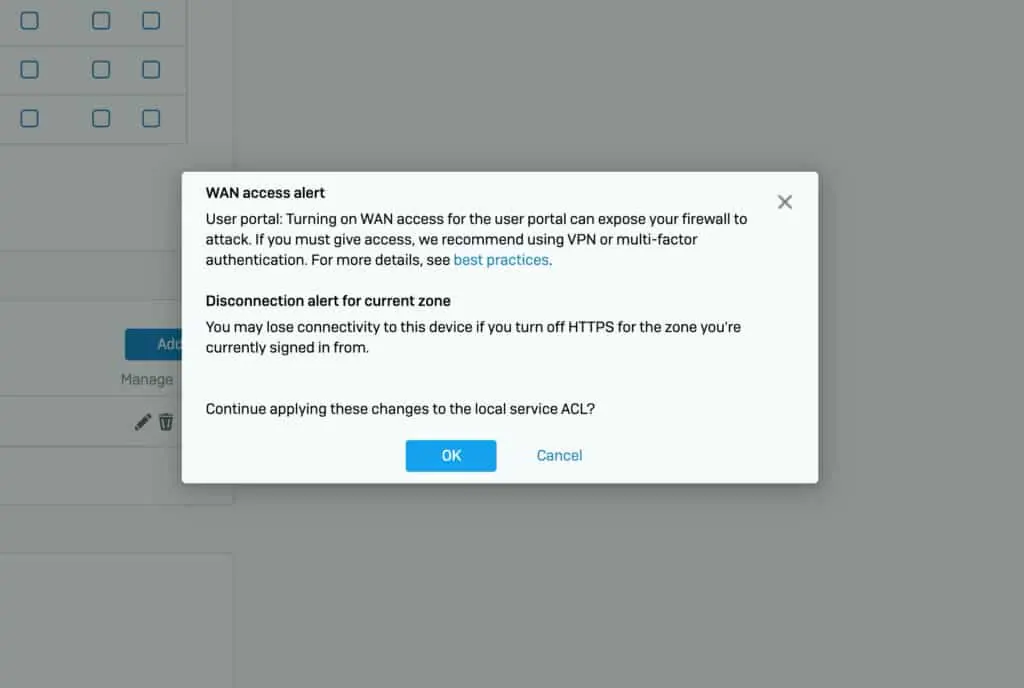

Comme les deux fonctions précédentes, les alertes Device Access visent à renforcer la sécurité.

Sous l’option de menu : « Administration > Device Access », on peut définir l’accès aux services du pare-feu.

Il convient ici de procéder selon le principe suivant : Tout fermer et ouvrir consciemment. En cochant par exemple la case « Ping » ou « User Portal », vous permettez à n’importe quel ordinateur dans le monde d’accéder à votre pare-feu via ICMP ou User Portal.

Vous pouvez bien sûr modifier les paramètres comme précédemment. Désormais, le système émet un message d’avertissement. Cela doit permettre de prendre conscience de tout ce que l’on ouvre vers l’extérieur en cochant une case dans la zone WAN.

Il est préférable de définir plus précisément d’où le trafic est autorisé avec la « Local service ACL exeption rule ». Par exemple, pour l’accès au portail utilisateur, sélectionnez uniquement votre pays ou, pour le ping, uniquement les IP qui peuvent, doivent ou doivent effectivement atteindre le pare-feu via ICMP.

Gestion de Sophos Central Firewall

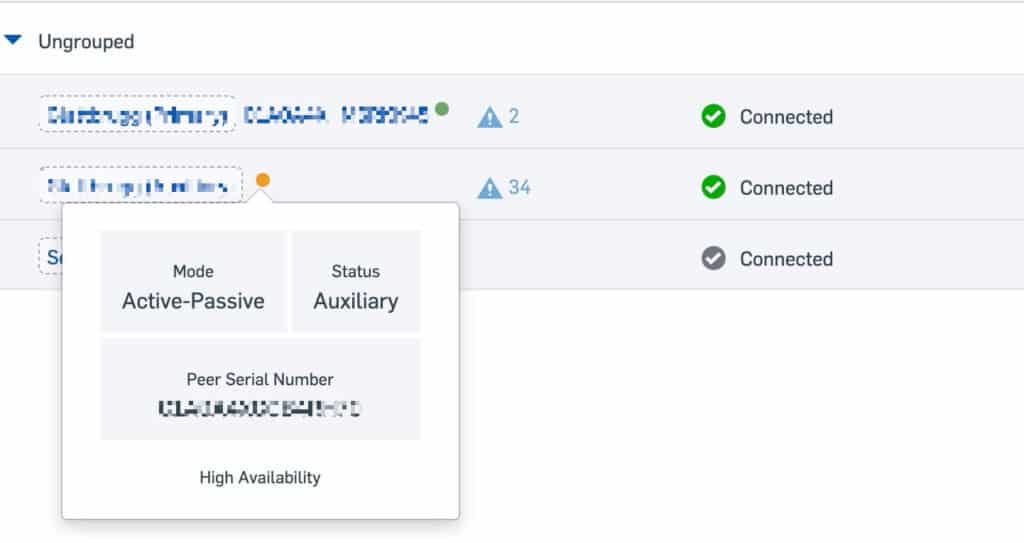

Vue du cluster haute disponibilité

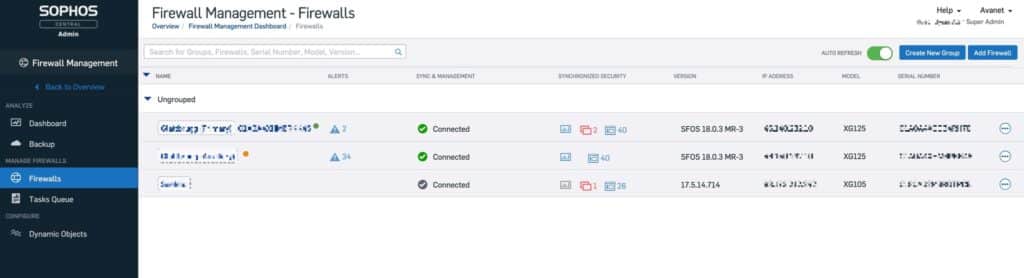

Tous les auditeurs de notre podcast savent que Central Firewall Manager est un produit dans lequel je vois un grand potentiel. On remarque encore que celui-ci est en cours de développement, mais la v18 MR3 corrige un point vraiment inesthétique.

Les clusters HA ne sont plus affichés en tant qu’appareil en ligne et hors ligne, mais on peut désormais bien voir quels pare-feux ont été configurés pour un cluster.

Si tu cliques avec la souris sur l’indicateur d’état, tu obtiendras encore plus d’informations. On voit ainsi que cet appareil se trouve dans un cluster actif-passif et qu’il s’agit de l’Auxiliary Device.

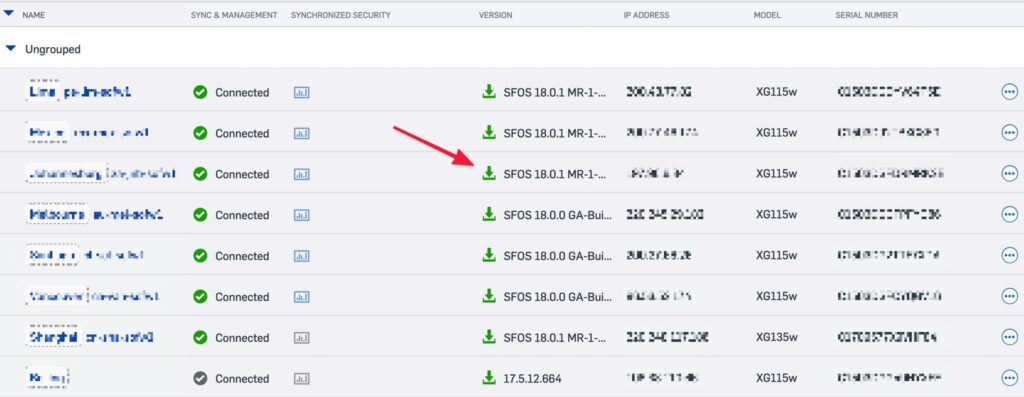

Mises à jour prévues

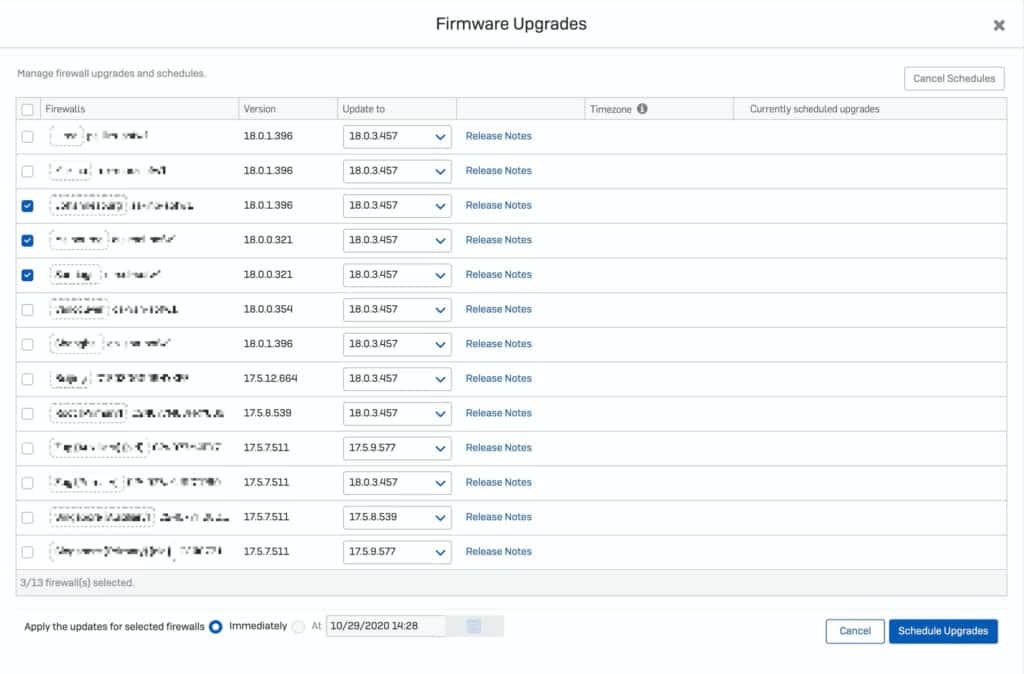

Il est désormais possible de planifier les mises à jour du firmware via Central Firewall Manager. Les administrateurs UTM connaissent cette situation depuis longtemps.

Pour une mise à jour planifiée, il est également possible de sélectionner plusieurs pare-feu en même temps, ce qui facilite grandement les choses dans les environnements de grande taille.

Néanmoins, cette fonctionnalité doit être utilisée avec prudence. Une mise à jour peut parfois poser problème.

Dans la capture d’écran supérieure, on peut voir que certaines mises à jour doivent encore être installées dans cet environnement. 😅

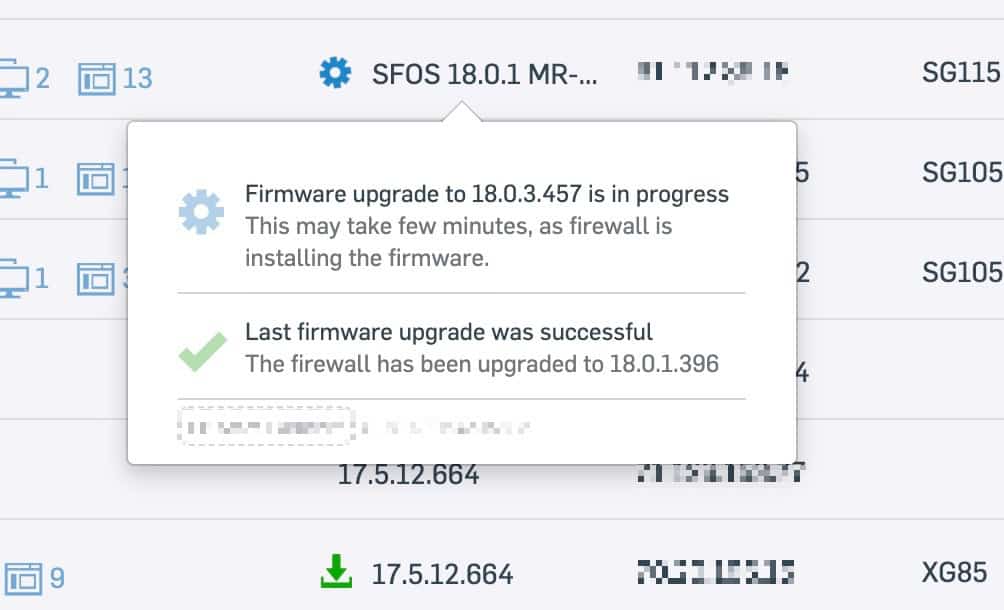

Si un pare-feu se trouve dans un processus de mise à jour, cela est signalé par une icône animée dans l’aperçu. En cliquant dessus, on obtient encore plus d’informations.

Autres renouvellements

Il existe encore d’autres fonctions pour cette version, mais je ne les aborderai pas en détail. Pour être complet, je vais les énumérer :

- Sophos Connect Client : il est désormais possible d’ajouter des groupes et non plus seulement des utilisateurs individuels.

- SFOS prend désormais en charge l’infrastructure de Nutanix AHV et Nutanix Flow

- AWS : support pour les nouvelles instances dans le cloud AWS (C5, M5 et T3)

- AWS : support des modèles CloudFormation

- AWS : support des zones virtuelles WAN sur les passerelles personnalisées