Configurer STAS sur un Sophos Firewall (SFOS)

Cet article montre comment configurer STAS (Sophos Transparent Authentication Suite) sur un Sophos Firewall avec le SFOS. Dans ce guide, la suite STA est installée sur le serveur Active Directory.

Conditions préalables

- Sophos Firewall avec SFOS 16.5 ou supérieur

- Licence : Base-Firewall

- Mode : Gateway

- Windows Server 2008 R2 ou version ultérieure

Qu’est-ce que STAS ?

STAS signifie en toutes lettres « Sophos Transparent Authentication Suite ». Cette suite contient deux petits outils qui permettent à votre Sophos Firewall de créer des règles de pare-feu pour vos utilisateurs Active Directory. Voici une brève description des deux programmes inclus :

- STA Agent: cet agent surveille les demandes d’authentification des utilisateurs sur un contrôleur de domaine Active Directory et envoie ces informations au collecteur STA.

- STA Collector: collecte les demandes d’authentification des utilisateurs auprès de l’agent STA, puis les envoie à Sophos Firewall.

Comment fonctionne STAS

- L’utilisateur « Bruce Banner » se connecte à son poste de travail (172.16.33.100) et l’Active Directory l’autorise.

- Le contrôleur de domaine crée un événement de connexion dans le journal des événements d’audit de sécurité. (ID 4758 ou 672)

- L’agent STAS surveille le journal pour ces événements.

- Le collecteur STAS informe le pare-feu XG de la connexion via le port 6060 UDP.

- Le site Sophos Firewall met à jour ses utilisateurs en direct et mappe le trafic de 172.16.33.100 avec l’utilisateur « Bruce Banner ».

1. configurer les paramètres ADS

STAS fonctionne en surveillant le journal d’Active Directory et en indiquant au pare-feu quels utilisateurs se connectent ou se déconnectent. Pour cela, il est important que ces événements soient également journalisés.

Info : Les réglages suivants doivent être effectués sur chaque serveur Active Directory sur lequel l’agent STA est installé.

Activer les événements de connexion au compte d’audit

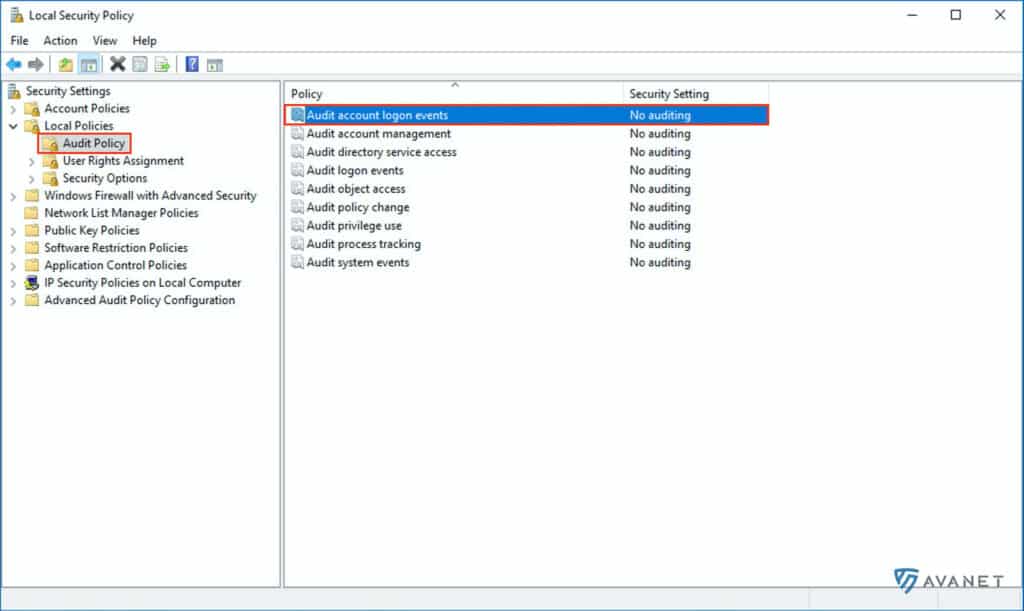

Sur votre serveur Active Directory, ouvrez le programme Local Security Policy. Vous le trouverez dans les Outils d’administration Windows (secpol.msc). Ensuite, vous devez ouvrir Audit account logon events. Pour cela, comme indiqué dans la capture d’écran ci-dessous, allez d’abord sur Security Settings > Local Policies > Audit Policy et ouvrez Audit account logon events.

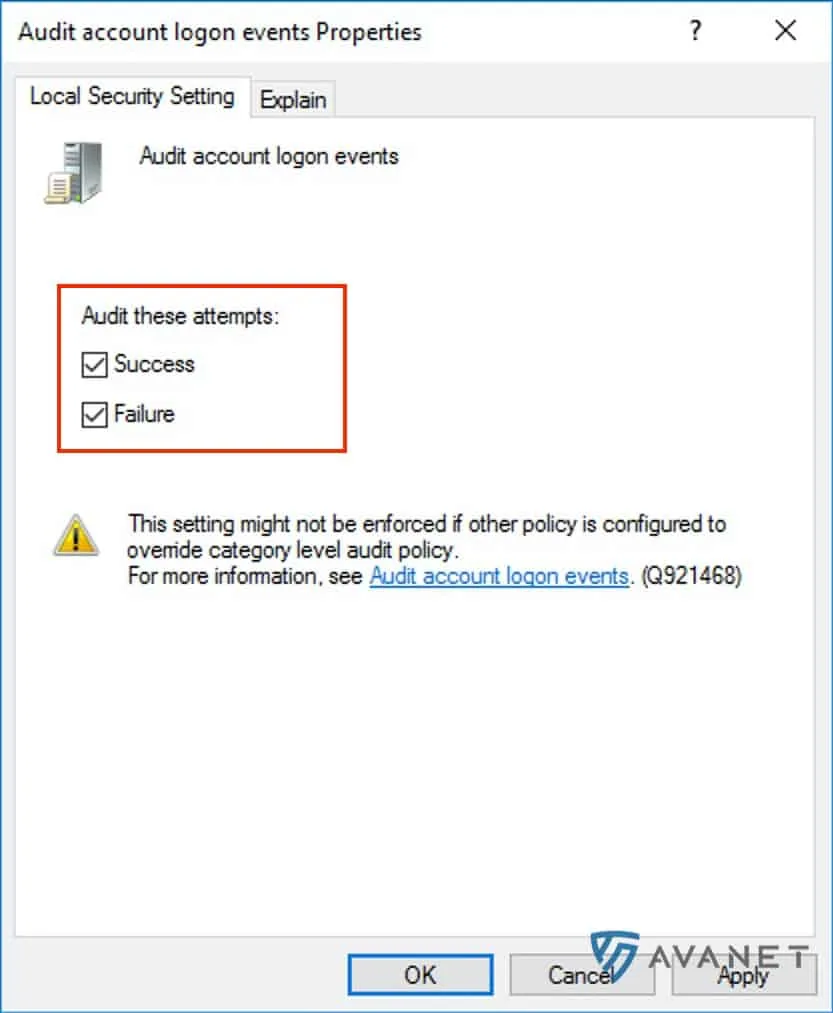

Activez ensuite les options Success et Failure et confirmez vos modifications en cliquant sur OK.

Démarrer le service STAS avec votre propre utilisateur

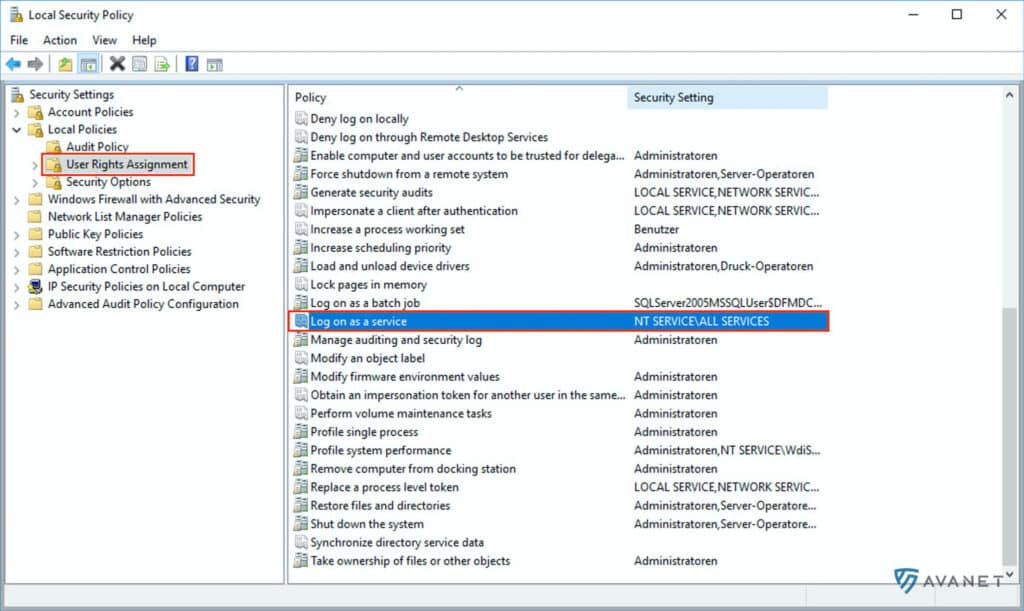

Si vous souhaitez démarrer le service STAS avec votre propre utilisateur, vous devez encore suivre les étapes suivantes. Sinon, vous pouvez sauter cette étape. Passez dans le Local Security Policy sur le chemin suivant : Security Settings > Local Policies > User Rights Assignment. Ouvrez ensuite l’option Log on as a service.

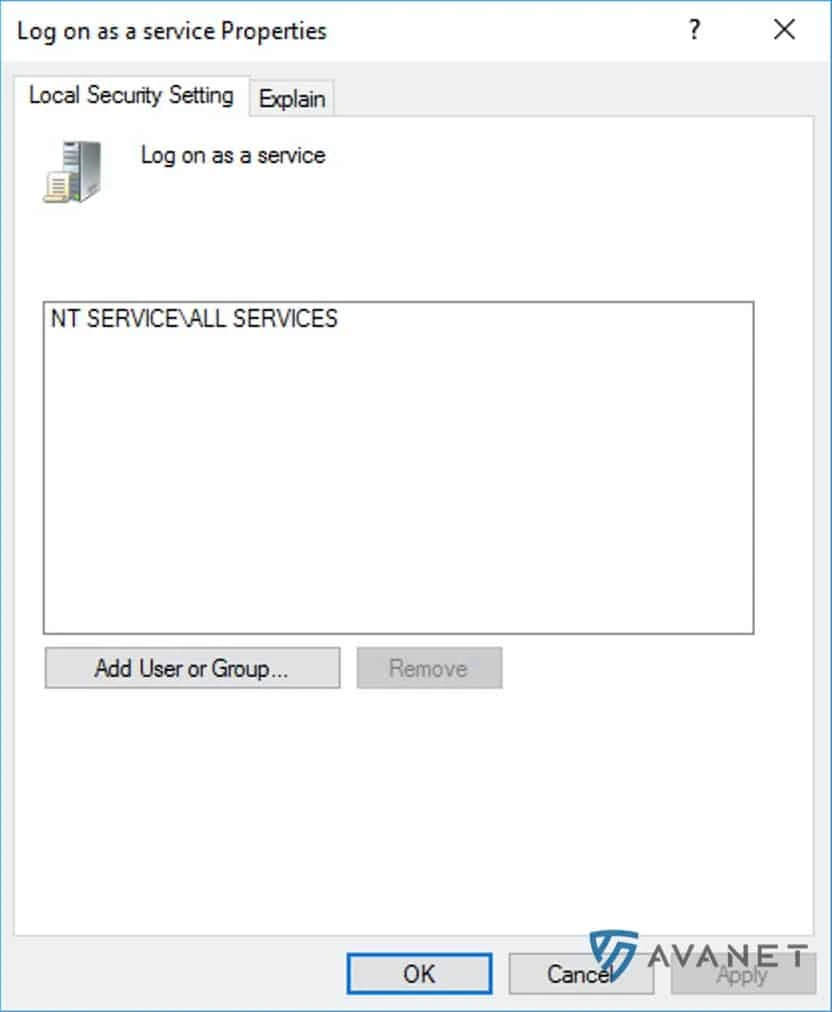

Cliquez ensuite sur Add User or Group et ajoutez votre utilisateur.

Ouvrir les ports ADS

Le serveur Active Directory doit avoir les ports suivants ouverts :

- STA Collector > Pare-feu XG (UDP 6060)

- Pare-feu XG > Collecteur STA (UDP 6677)

- STA Agent > STA Collector (TCP 5566)

Vous ne devez activer les ports suivants que si vous utilisez également ces méthodes :

Méthode d’interrogation de la station de travail (WMI) ou accès en lecture du registre:

- À partir de TCP 135

- À partir du TCP 445

Ping de détection de déconnexion:

- À partir de ICMP

Test du collecteur STAS:

- Entrant/sortant UDP 50001

STAS Configuration Sync:

- Entrant/sortant TCP 27015

Remarque : RPC, RPC locator, DCOM et les services WMI doivent également être activés sur les clients pour WMI/Registry Read Access.

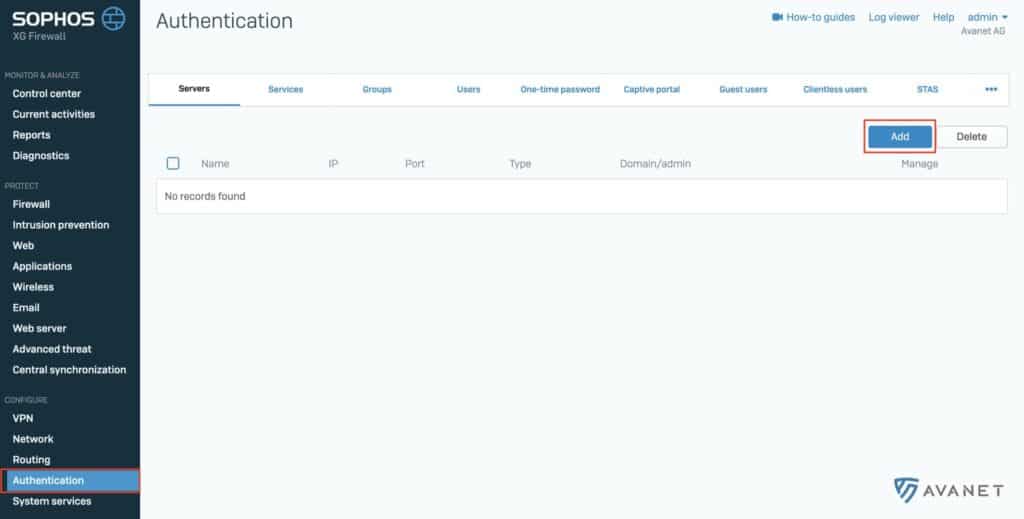

2. ajouter un serveur Active Directory sur le pare-feu

Après avoir préparé l’Active Directory sur STAS avec quelques réglages au point 1, il est maintenant temps d’ajouter l’AD sur votre Sophos Firewall. Pour ce faire, connectez-vous en tant qu’administrateur à votre Sophos Firewall (SFOS) et allez sur la page Authentifizierung > Server via le menu. Cliquez ensuite sur le bouton bleu Hinzufügen pour ajouter un nouveau serveur.

Dans les instructions suivantes, nous vous guiderons pas à pas à travers toutes les entrées nécessaires : Ajouter Active Directory à Sophos Firewall

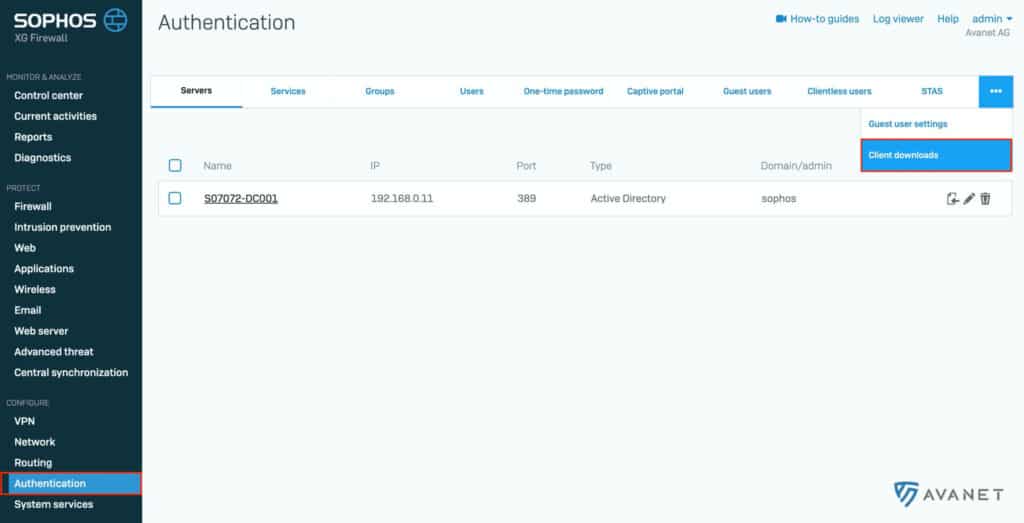

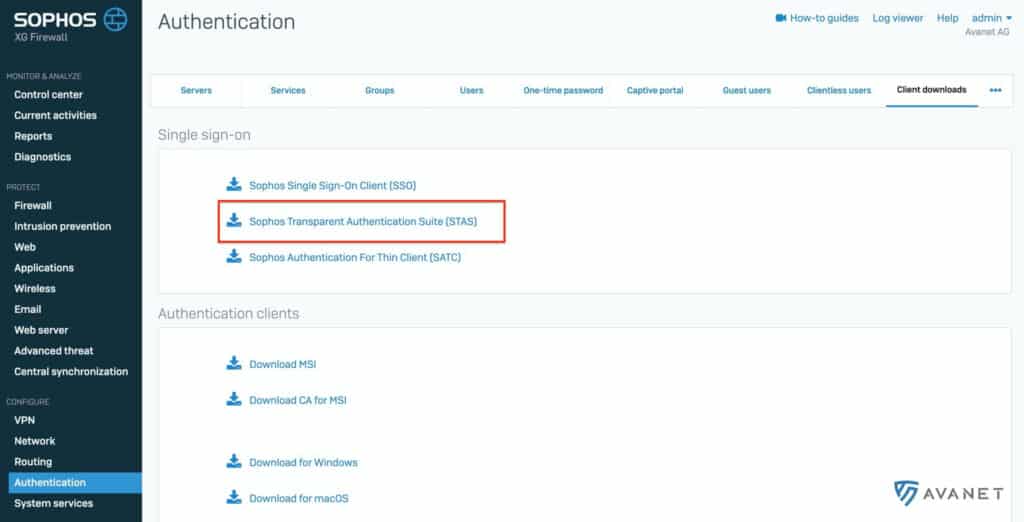

3. télécharger l’outil STAS

Revenons maintenant au serveur Active Directory. Ici, nous allons installer la suite STA, que vous devez d’abord télécharger depuis votre Sophos Firewall. Pour ce faire, connectez-vous en tant qu’administrateur à votre Sophos Firewall (SFOS) et allez à la page Authentifizierung via le menu. Cliquez ensuite sur les trois points en haut à droite de l’onglet de navigation et sélectionnez Client-Downloads dans le menu déroulant.

Dans la section Single-Sign-On, vous trouverez la Sophos Transparent Authentication Suite (STAS) nécessaire à télécharger.

Info : vous pouvez également télécharger STA Suite directement depuis le site Web de Sophos : Téléchargements du support UTM

4. installer SSO Suite

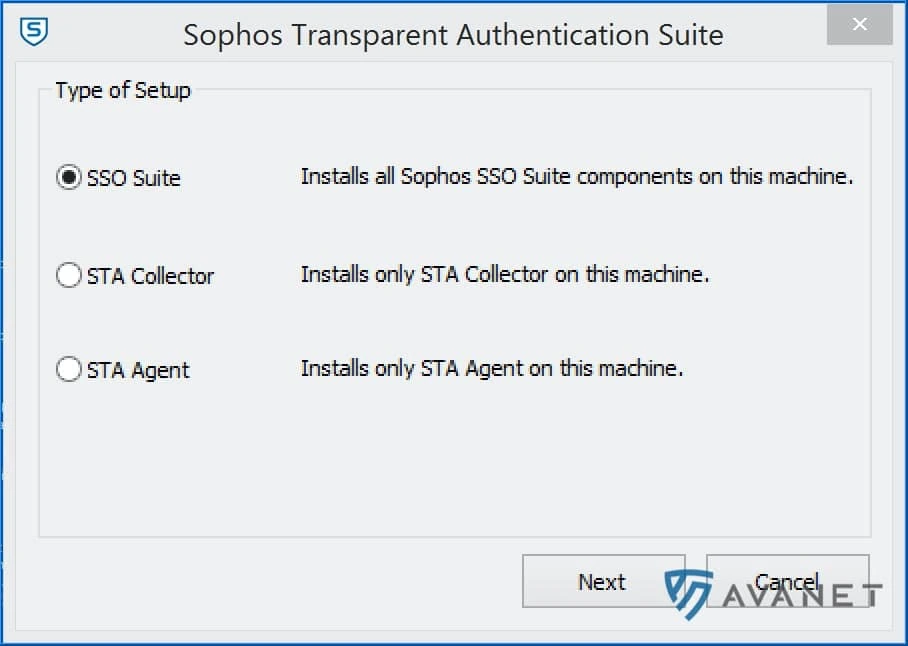

Exécutez maintenant le fichier STAS.exe que vous avez téléchargé et cliquez sur l’installateur. Pendant l’installation, la fenêtre suivante apparaît, vous permettant de choisir entre trois options différentes :

Par défaut, vous pouvez laisser SSO Suite sélectionné, ce qui permet d’installer tous les composants sur l’Active Directory. Cependant, si vous souhaitez installer le STA Collector ou le STA Agent sur deux systèmes différents, vous devez modifier la sélection en conséquence. Si vous avez deux serveurs Active Directory, vous aurez besoin de l’agent STA sur chacun des deux systèmes, mais d’un seul collecteur STA. Ici aussi, il suffit d’adapter la sélection en fonction de la situation.

Pendant l’installation, vous devez également spécifier l’utilisateur avec lequel le service sera installé et lancé. Dans ce guide, je vais simplement utiliser l’administrateur de domaine, car il a certainement les autorisations nécessaires. Pour un environnement de production, un utilisateur spécifique créé à cet effet est certainement recommandé.

5. configurer STAS

Après l’installation, STA Suite doit encore être configuré. Nous allons aborder les paramètres pertinents dans les étapes suivantes.

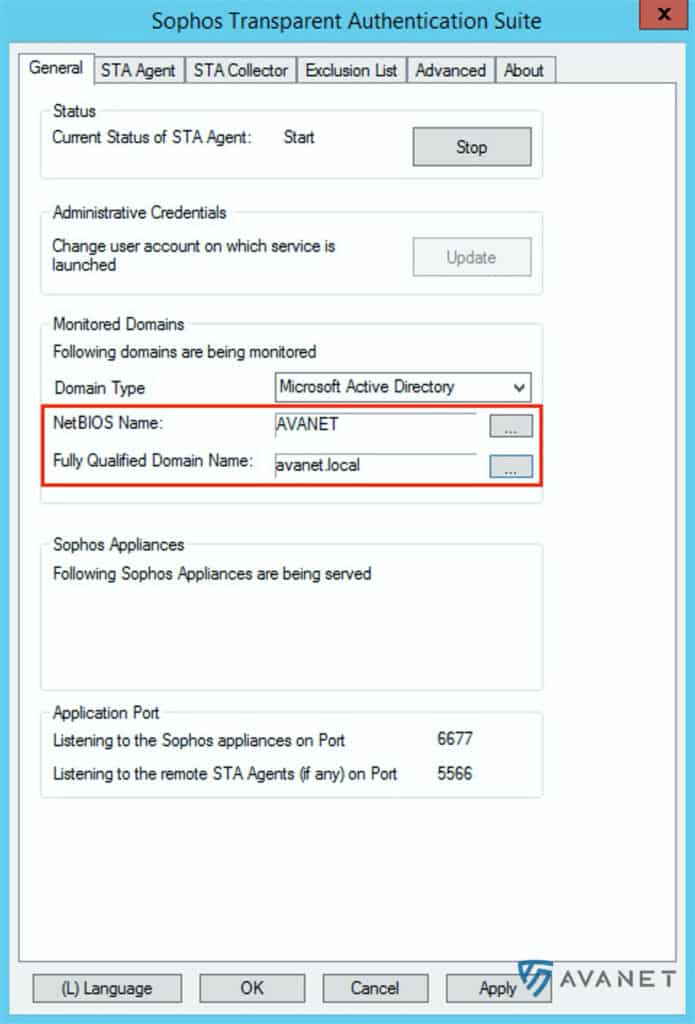

STAS Général

Dans l’onglet General, vous pouvez modifier ultérieurement l’utilisateur avec lequel le service doit être lancé. Assurez-vous que le nom NetBIOS et le FQDN sont corrects.

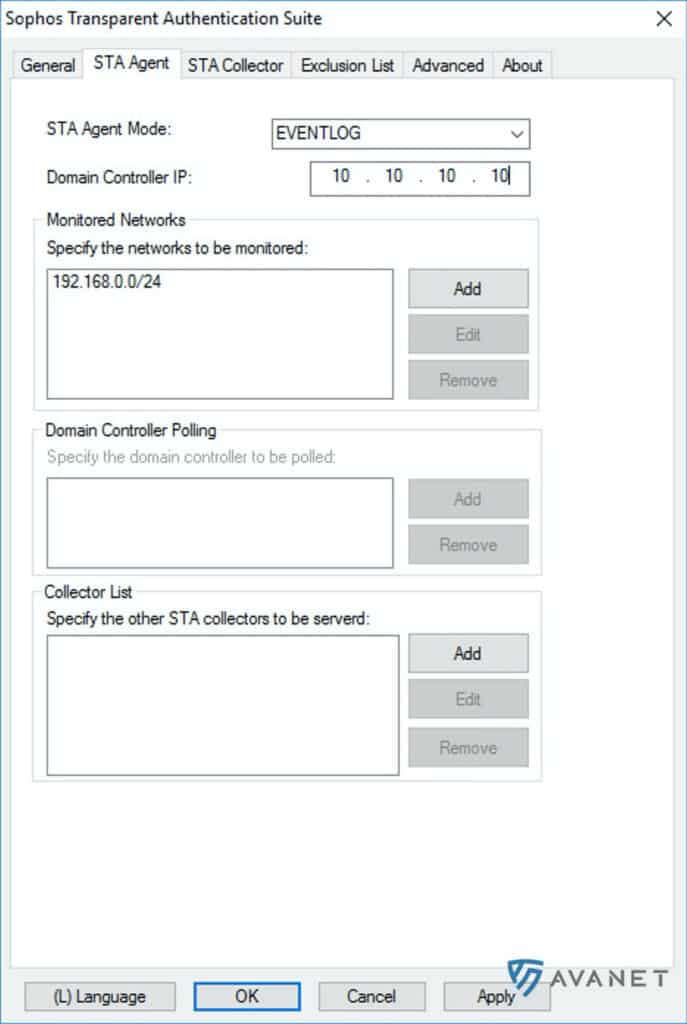

STA Agent

Voyons ce que vous devez prendre en compte sous l’onglet STA Agent:

- STA Agent Mode: pour notre exemple, nous pouvons sélectionner ici EVENTLOG, car le STA Collector est installé sur le même système que le STA Agent.

- Specify the networks to be monitored: spécifie tous les réseaux sur lesquels se trouvent les clients.

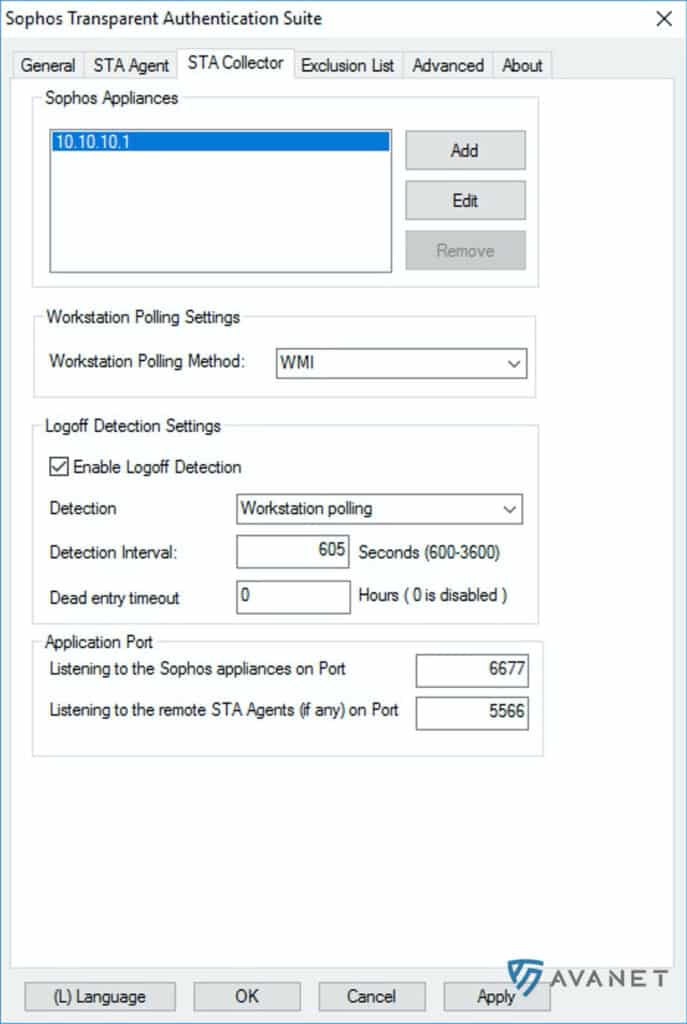

STA Collector

Voyons ce que vous devez prendre en compte sous l’onglet STA Collector:

- Sophos Appliance: spécifie l’IP de la Sophos Appliance.

- Dead entry timeout: cette valeur est fixée par défaut à 0 heure. Il serait préférable de le régler sur 12 heures, afin que les clients soient automatiquement déconnectés après un certain temps.

Pour valider les utilisateurs connectés, il existe deux options sous la rubrique Workstation Polling Method. D’une part, la vérification WMI sélectionnée par défaut ou, d’autre part, Registry Read Access. Dans les deux cas, un service doit être exécuté sur le client.

WMI:

- Appel de procédure à distance (RPC)

- Localisateur d’appel de procédure à distance (RPC)

Accès à la lecture du registre:

- Registre distant

Le STA Collector doit pouvoir accéder aux clients. Si le pare-feu Windows est actif sur un client, vous pouvez créer une règle via PowerShell :

New-Netfirewall –DisplayName "Sophos STAS Collector" -Direction inbound –RemoteAddress 10.10.10.10

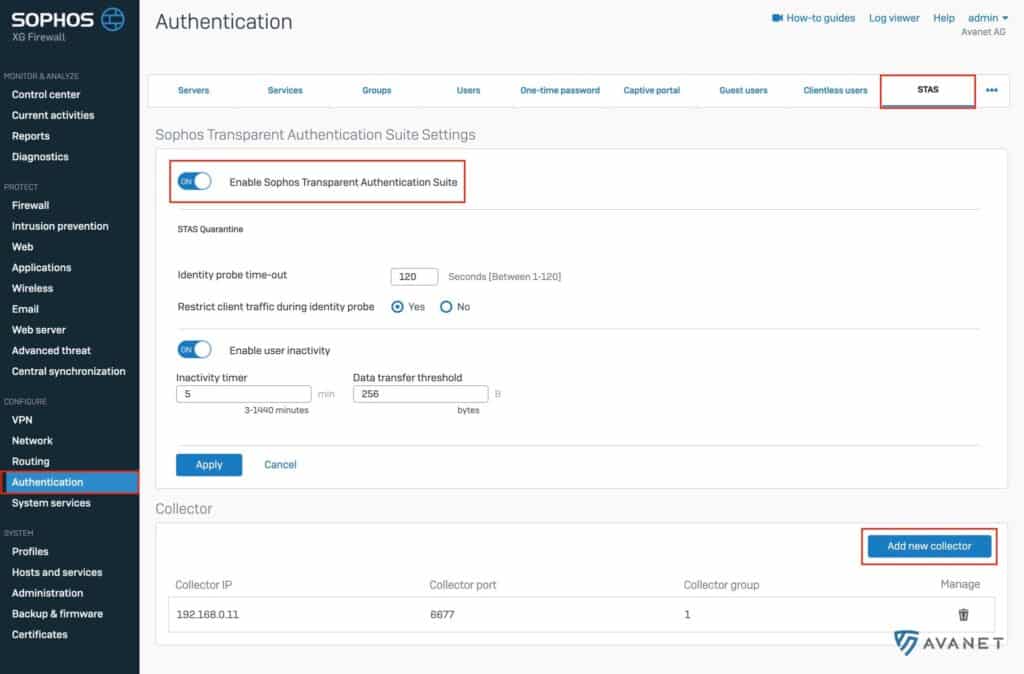

6. activer STAS sur Sophos Firewall

Si vous avez suivi ces instructions jusqu’ici, les données du collecteur STA sont déjà envoyées au pare-feu. Pour que le pare-feu puisse recevoir ces données, STAS doit encore être activé sur le pare-feu.

Pour ce faire, allez à la page Authentifizierung > STAS sur votre site Sophos Firewall et déplacez le toggle supérieur sur ON. Enfin, pour que le pare-feu sache de quel collecteur il peut recevoir des données, vous devez cliquer sur le bouton bleu Neuen Kollektor hinzufügen et indiquer l’adresse IP du système sur lequel vous avez installé le collecteur.

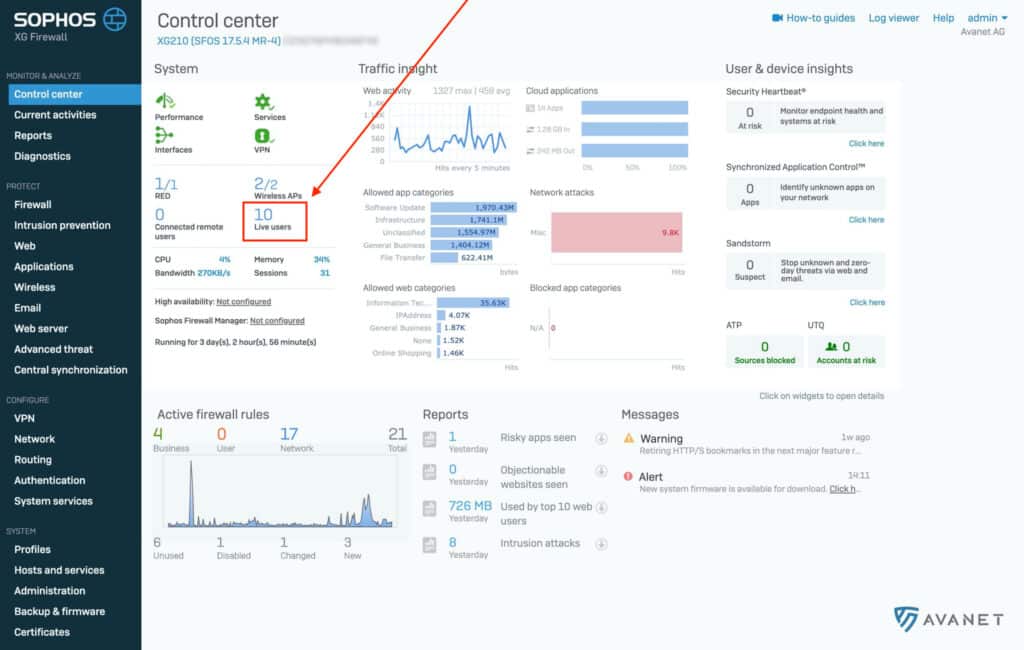

Si vous avez tout fait correctement, vous pouvez voir dans le tableau de bord de votre pare-feu et dans Live Viewer sous Authentication les utilisateurs connectés de votre serveur Active Directory.

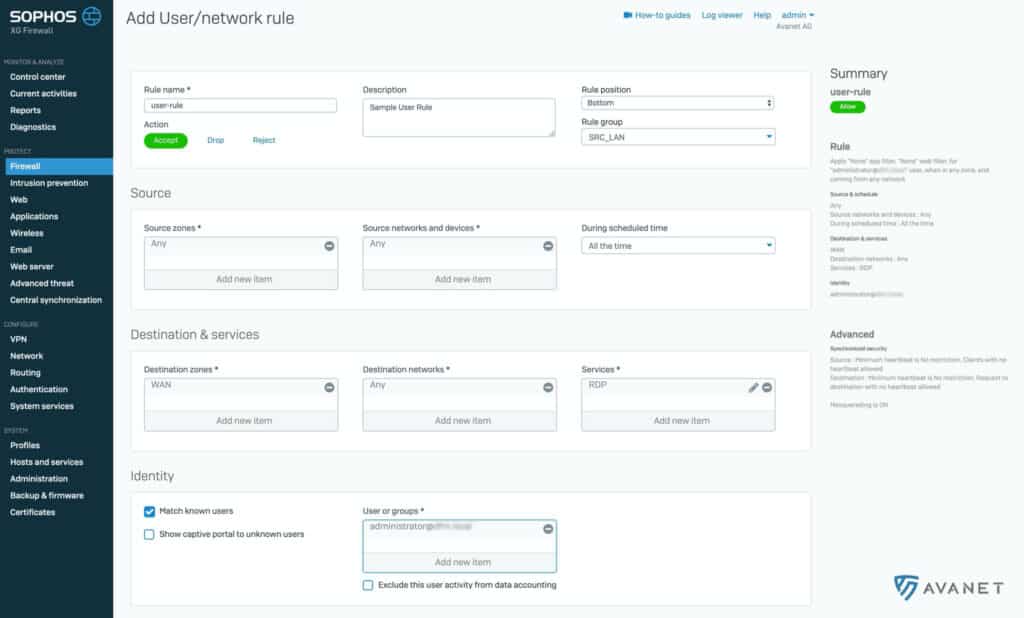

7. créer une règle de pare-feu

Si tous vos tests sont concluants, vous pouvez maintenant commencer à créer vos propres règles de pare-feu pour des utilisateurs ou des groupes spécifiques qui sont maintenant synchronisés de votre AD vers le pare-feu. Par exemple, dans la capture d’écran ci-dessous, nous avons créé une règle qui permet à l’administrateur d’accéder à Internet via RDP (3389).

Sujets avancés

Vous avez maintenant réussi à configurer STAS sur votre site Sophos Firewall. Vous trouverez ensuite d’autres informations qui pourraient vous intéresser à ce stade.

Dépannage

Il faut un certain temps pour que le serveur Active Directory transmette les utilisateurs au pare-feu. Pour éviter que le pare-feu ne bloque simplement ce trafic entre-temps, le trafic non authentifié est autorisé par défaut pendant 120 secondes. Si vous souhaitez modifier cette valeur manuellement, vous pouvez le faire via l’interface de ligne de commande :

system auth cta unauth-traffic drop-period <seconds>

Sophos Authentication Pour Client Léger (SATC)

STAS est efficace lorsque vous avez tous des clients individuels sur votre réseau. Cependant, si vous utilisez un serveur de bureau à distance ou Citrix, cela ne fonctionne pas. Dans ce cas, vous avez besoin de la protection du serveur.

Environnements plus vastes

Dans ce guide, nous avons expliqué la variante standard générale de la manière dont STAS peut être configuré. Mais il y a bien sûr aussi des cas spéciaux où l’on travaille avec plusieurs serveurs Active Direcotry, sous-réseaux et domaines. Dans ce cas, nous serons ravis de vous aider. Il vous suffit de nous contacter pour nous faire part de votre demande. 👍