Configurer le client Sophos Connect sur Sophos Firewall (SFOS)

Dans ce guide, nous allons vous montrer comment, en tant qu’administrateur Sophos Firewall, vous pouvez configurer le client Sophos Connect pour vos employés. Pour ce faire, vous devez disposer de SFOS 17.5 ou d’une version plus récente.

Sophos Connect Client – Série

Cet article fait partie d’une série qui vous fournira toutes les connaissances nécessaires pour démarrer avec le client Sophos Connect.

- Comparaison : client Sophos Connect ou client SSL VPN ?

- Configuration du client Sophos Connect sur XG Firewall (SFOS)

- Installer Sophos Connect Client sur Windows

- Installer le client Sophos Connect sur macOS

Préparation

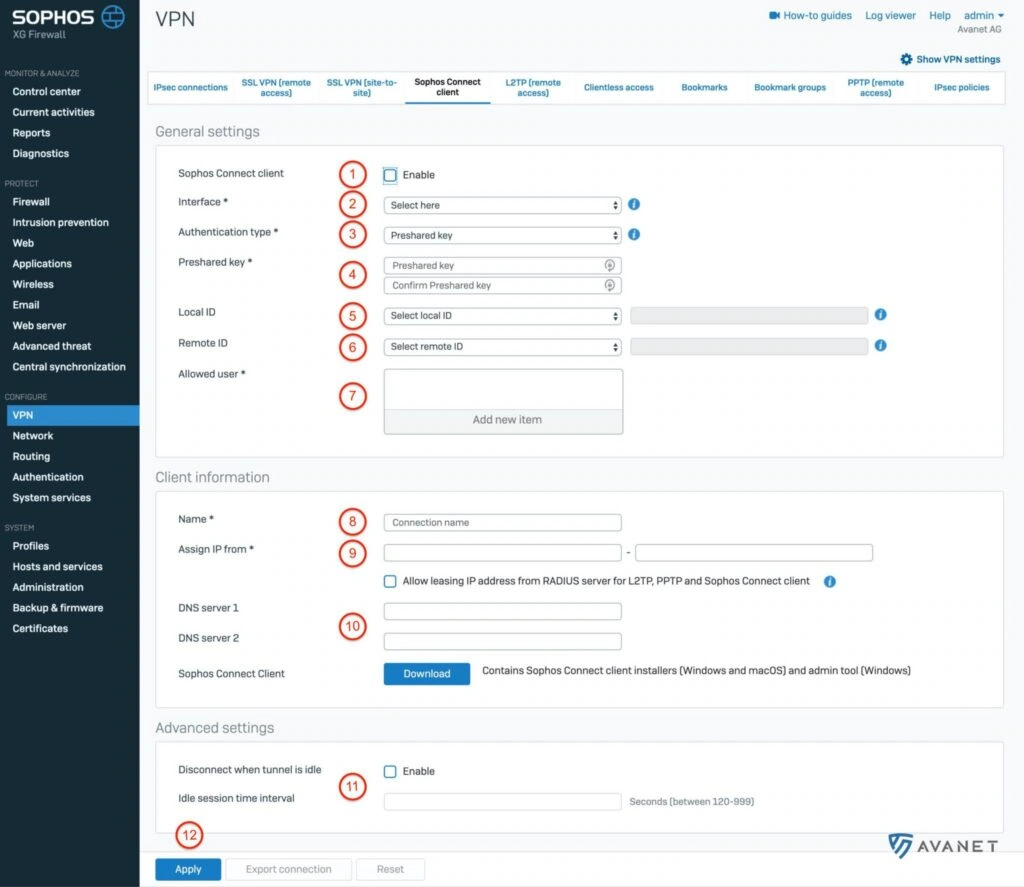

Connectez-vous à votre pare-feu XG en tant qu’administrateur et accédez à la page VPN > Sophos Connect Client via le menu. Sur cette page, nous allons maintenant passer en revue les paramètres en 12 étapes et effectuer les saisies nécessaires.

Notez également le graphique suivant avec les étapes dessinées pour vous aider à suivre les instructions :

Paramètres généraux

1. activer Connect Client

Le début est très simple. Cochez la case pour activer le client Sophos Connect.

2. sélectionner l’interface

Dans cette étape, vous devez choisir l’interface sur laquelle vous voulez que le trafic arrive à Sophos. Généralement, il s’agit d’une interface WAN avec une adresse IP publique. Si vous avez plusieurs interfaces WAN parce que vous avez plus d’un fournisseur d’accès à Internet, choisissez soit la plus rapide, soit la plus fiable, soit celle qui reçoit le moins de trafic. Décidez vous-même quel critère est le plus important pour vous.

3. type d’authentification

Vous pouvez choisir deux options ici :

- Clé distribuée – Définissez vous-même un mot de passe.

- Certificat numérique – Sélectionnez un certificat dans cette option.

4. définir une clé distribuée

Pour ce guide, nous avons opté pour la méthode de la clé distribuée, qui doit être définie à ce stade. Si vous avez choisi la méthode Certificat numérique, vous pouvez alors sélectionner un certificat de votre appliance à ce stade.

5. identifiant local (facultatif)

Si vous avez plusieurs tunnels, vous pouvez définir ici un identifiant local pour que le tunnel correct puisse être identifié. Les options suivantes sont disponibles ici :

- DNS

- Adresse IP

- Certificat (si vous avez choisi le certificat au point 3)

6. identifiant supprimé (facultatif)

Ici, vous pouvez faire le même choix qu’au point 5.

7. utilisateurs autorisés

Si vous avez déjà enregistré des utilisateurs sur votre XG, ou si vous avez synchronisé tout l’Active Directory, vous pouvez sélectionner ici les utilisateurs/groupes autorisés à utiliser le client Sophos Connect.

Données du client

8. nom

Définissez ici un nom pour cette connexion IPsec. Dans notre exemple, nous avons nommé la connexion homeoffice.

9. attribuer une IP à

Le pare-feu attribue une adresse IP par DHCP à tous les utilisateurs qui se connectent via le client Sophos Connect. Dans cette étape, vous pouvez définir la plage d’adresses IP à attribuer. Choisissez ici une plage qui n’est pas encore utilisée sur le pare-feu.

10. serveur DNS

Il arrive souvent que les utilisateurs de VPN souhaitent se connecter à des serveurs internes. Pour cela, il est judicieux de travailler avec les FQDN comme sur le réseau de l’entreprise. Saisissez ici votre serveur DNS interne.

Si vous n’avez pas de serveur DNS interne ou si vous n’avez pas besoin de cette fonctionnalité, vous pouvez spécifier un serveur DNS externe, comme par exemple :

- Cloudflare : 1.1.1.1 et 1.0.0.1

- Google : 8.8.8.8 et 8.8.4.4

- Quad9 : 9.9.9.9 et 149.112.112.112

- OpenDNS : 208.67.222.222 et 208.67.220.220

Paramètres avancés

11. délai d’attente de la session

L’expérience montre que les utilisateurs ne déconnectent pas toujours systématiquement une connexion VPN lorsqu’elle n’est plus nécessaire. Vous pouvez décider vous-même de la manière dont vous voulez gérer les connexions ouvertes. Le client Sophos Connect vous permet de désactiver automatiquement la connexion lorsqu’il n’y a plus de trafic après un certain temps. Dans notre exemple, nous avons configuré ce qui suit

- Interrompre la connexion si le tunnel est inactif: activé

- Délai de la session inactive: 120 secondes

Ainsi, la connexion est automatiquement fermée par Sophos Firewall si aucun trafic n’a été enregistré par le client pendant 2 minutes.

12. Enregistrer

Pour sauvegarder vos paramètres, cliquez sur Übernehmen.

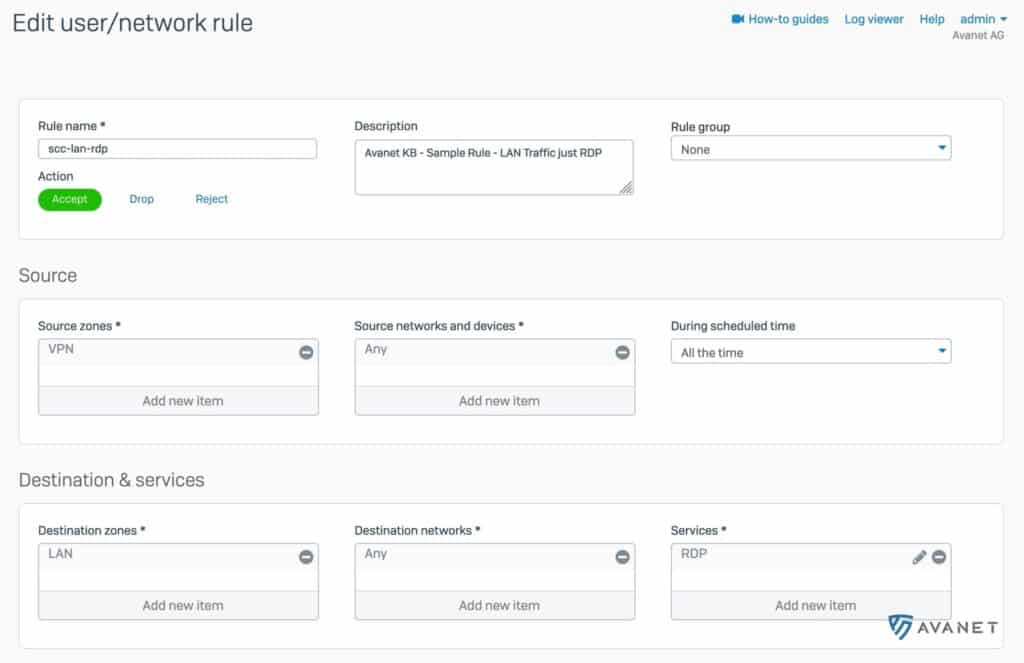

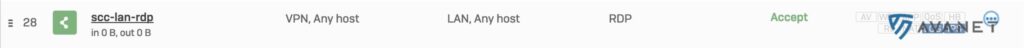

Configurer une règle de pare-feu

Pour que le pare-feu autorise le trafic des utilisateurs VPN, vous devez créer une règle de pare-feu. Pour cela, allez sur la page Firewall et cliquez sur Firewall-Regel hinzufügen > Benutzer-/Netzwerkregel . Regardez la capture d’écran ci-dessous et essayez de configurer les règles de la même manière.

- Zone source: VPN

- Zone de destination: LAN

Par défaut, le client Sophos Connect achemine tout le trafic à travers le tunnel IPsec. Cela signifie que le trafic Internet est également envoyé à travers le tunnel. Nous devons d’abord autoriser cela sur le pare-feu et créer une autre règle pour cela.

- Zone source: VPN

- Zone de destination: WAN

Informations complémentaires

Une fois que vous avez configuré le client Sophos Connect sur votre XG Firewall à l’aide de ce guide, vous voudrez peut-être continuer en téléchargeant et en installant ensuite le client Connect pour Windows ou macOS.