Sophos Firewall v20 – Le migliori funzioni della nuova release SFOS

Le major release sono di gran lunga le più entusiasmanti dell’anno e con Sophos Firewall v20, o più precisamente SFOS v20, Sophos sta introducendo alcune nuove funzionalità davvero eccezionali. Al momento si tratta della EAP1, ovvero una versione di accesso anticipato. La versione finale non dovrebbe essere rilasciata prima della fine dell’anno o all’inizio del 2024, se Sophos rimane fedele al suo programma.

Sophos Firewall v20 Caratteristiche

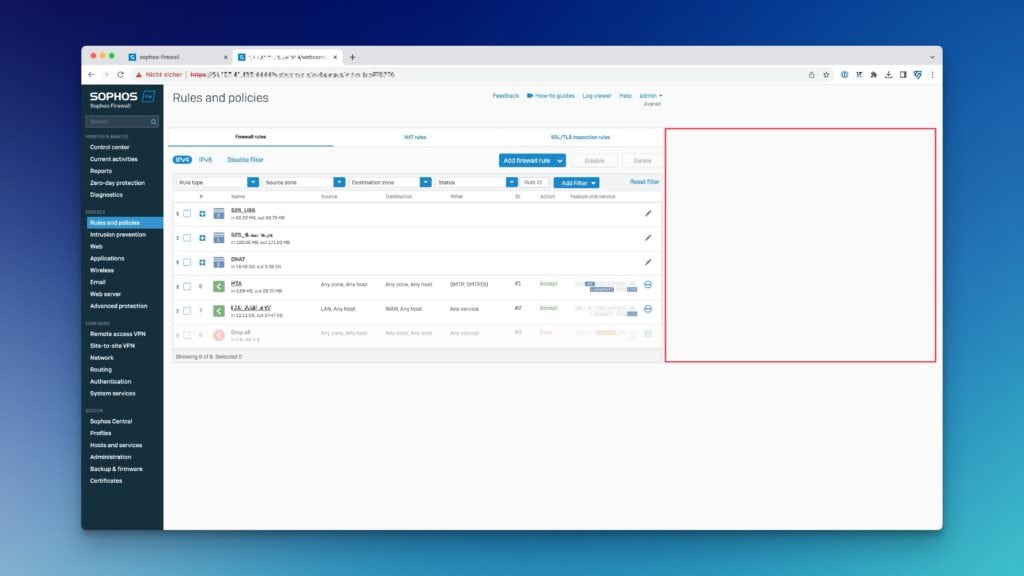

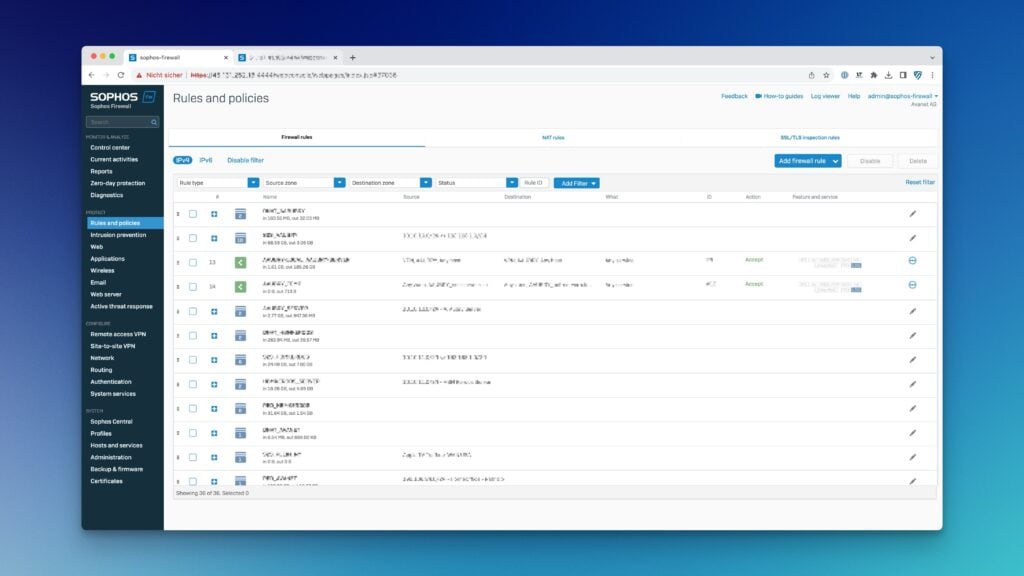

Web Admin ottimizzato per 1920p

Nell’elenco delle funzionalità di Sophos, questa innovazione si trova in fondo ai miglioramenti meno importanti inclusi nella nuova versione. Supporto per schermi ad alta risoluzione. I dati di Statista mostrano che i monitor da 1980p sono già più che standard dal 2018 – quindi questa funzione è attesa da tempo. Celebro questa caratteristica in modo particolare. 🥳 Era estremamente inquietante che tanto spazio bianco fosse lasciato inutilizzato e che il testo fosse invece tagliato.

Tuttavia, non tutto è stato ancora ottimizzato per 1920p e molte parti dell’interfaccia grafica hanno ancora bisogno di manutenzione, ad esempio il cruscotto. Tuttavia, questo verrà fornito con la versione 20.5.

Se si osserva la differenza tra SFOS v19.5 e SFOS v20, si nota che finalmente c’è più spazio.

Tuttavia, il merito non è di Sophos, ma di alcuni grandi partner di Sophos che hanno sollecitato il produttore a implementare questa soluzione. Quindi, a questo punto, grazie mille.

Miglioramenti alla VPN

Sophos Firewall v20 apporta diverse innovazioni nel campo delle VPN. Cominciamo con il cambiamento probabilmente più importante.

VPN Portal

Con l’aggiornamento a SFOS v20, le funzionalità VPN del Portale utente vengono trasferite al nuovo Portale VPN. In futuro ci saranno quindi due portali per l’utente, a patto che il Portale utente venga utilizzato spesso. Ma di questo si parlerà alla fine.

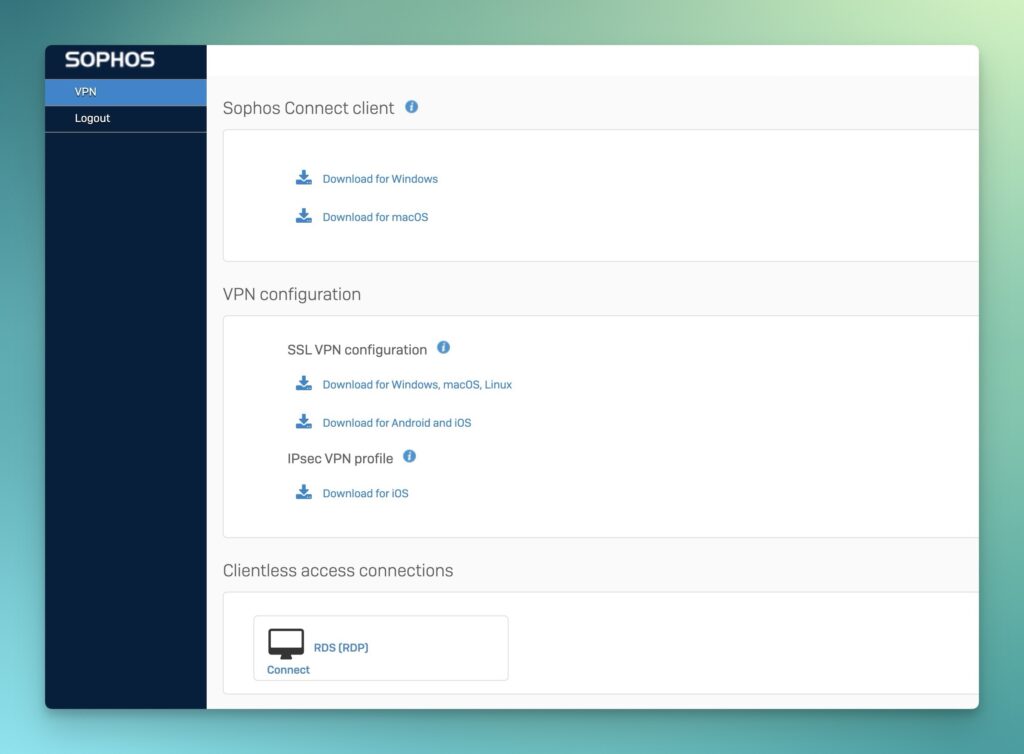

Il nuovo Portale VPN di SFOS v20 centralizza le funzioni specifiche per le VPN che in precedenza si trovavano nel Portale utente.

- Scaricare il client Sophos Connect per Windows e macOS

- Scarica la configurazione per la VPN SSL remota e IPsec

- Accesso ai segnalibri senza client

La containerizzazione riduce al minimo l’accesso ai componenti principali di SFOS, rendendone più sicuro l’utilizzo su WAN. Le funzioni relative ai metodi di autenticazione o MFA rimangono le stesse del Portale utenti.

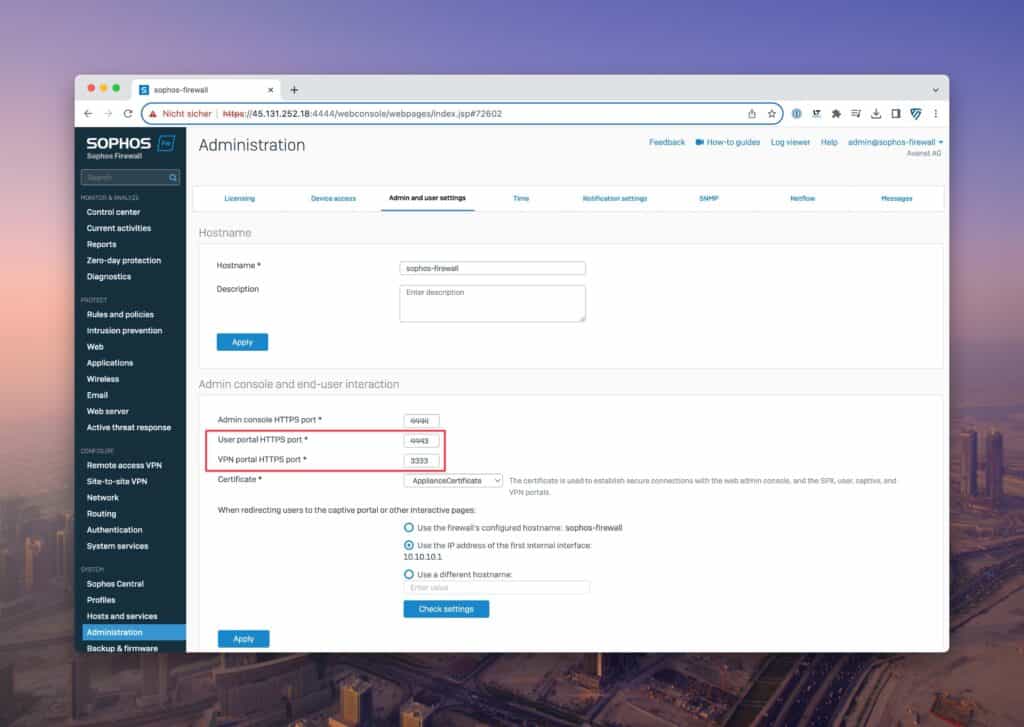

La migrazione a SFOS 20.0 trasferisce automaticamente le configurazioni del portale utente esistenti al portale VPN, facilitando così il passaggio. Tuttavia, ora c’è una nuova porta per il portale utente e il portale VPN funziona sulla porta precedente.

Cosa cambia per i portali dopo l’aggiornamento a SFOS v20?

| VPN Portal | User Portal |

|---|---|

Porta standard: 443 Ciò significa che le implementazioni VPN di accesso remoto esistenti continuano a funzionare senza problemi. | Porta predefinita: 4443 |

La porta può essere condivisa con i seguenti servizi: – WAF – SSL VPN | La porta non può essere utilizzata per altri servizi. |

Scarica: – Client Sophos Connect – Configurazione VPN IPsec e SSL – Configurazione VPN iOS Gli utenti ospiti non hanno accesso al portale VPN. | Il client VPN e le configurazioni sono ora nel portale VPN. |

– Auto-provisioning per Sophos Connect Client – Prelievo della configurazione VPN tramite VPN Portal – Le implementazioni esistenti vengono eseguite senza modifiche sulla porta predefinita 443 | Spostato nel portale VPN |

| Accesso senza client ai segnalibri | Spostato nel portale VPN |

| – | – Altri download di client – Utilizzo di Internet – Quarantena ed eccezioni per le e-mail – Superamento delle linee guida – Hotspot wireless |

Nella KB di Sophos sono disponibili ulteriori informazioni su questo argomento: Nuovo VPN Portal in SFOS 20.0 e versioni successive.

Ora è possibile vedere bene quali funzioni rimangono nel Portale utenti. Osservando la base di utenti per queste funzioni, è chiaro che solo un numero molto limitato di clienti le ha utilizzate, il che significa che il Portale utenti sarà usato meno frequentemente d’ora in poi.

IPsec VPN Stateful HA Failover

Sophos Firewall v20 introduce il failover stateful ad alta disponibilità (HA) per le connessioni VPN IPsec. Questa nuova funzione consente di trasferire senza problemi le connessioni VPN IPsec esistenti al nodo standby in caso di failover, senza interrompere le sessioni. È importante sottolineare quali connessioni VPN beneficiano di questo miglioramento e quali no.

Il miglioramento riguarda le seguenti connessioni VPN:

- VPN IPsec Site-to-Site (basate su percorsi e criteri)

- VPN di accesso remoto IPsec

Ciò significa che sia le VPN ad accesso remoto che le VPN site-to-site possono continuare a funzionare in caso di failover senza dover ristabilire la connessione.

Nel contesto delle VPN IPsec, questa funzione è particolarmente utile perché accelera il ripristino delle connessioni in caso di failover, aumentando così la resilienza della rete. Soprattutto durante il ripristino della connessione, i problemi si ripetevano e le connessioni VPN dovevano essere ripristinate manualmente o automaticamente con un certo ritardo dopo un failover. Questo potrebbe portare a interruzioni dei servizi di rete, che a loro volta influiscono sui processi aziendali. Nuovo, si perde al massimo qualche ping, ma la connessione rimane.

Con il miglioramento del failover stateful HA in Sophos Firewall v20, le grandi organizzazioni che si affidano all’alta disponibilità possono ora beneficiare di una maggiore stabilità e di un funzionamento regolare. Le nuove opzioni della riga di comando per la gestione delle impostazioni aumentano la flessibilità e il controllo necessari quando si tratta di connessioni VPN.

Altre connessioni VPN, come le connessioni SSL VPN e Sophos RED, non sono interessate da questo speciale miglioramento del failover, ma l’esperienza dimostra che funzionano meglio anche quando si stabilisce una connessione.

Supporto host FQDN per SSL VPN

In SFOS v20 è stato aggiunto il supporto per i nomi di dominio completamente qualificati (FQDN) come parte della funzionalità SSL VPN. Grazie a questa innovazione, le connessioni VPN SSL possono ora essere configurate in base ai nomi di dominio anziché ai soli indirizzi IP. Ciò è particolarmente utile negli ambienti di rete dinamici in cui gli indirizzi IP degli endpoint possono cambiare, in quanto le modifiche agli indirizzi di rete non devono più essere aggiornate manualmente nella configurazione VPN.

Il supporto FQDN facilita inoltre l’integrazione con i servizi DNS, semplificando la risoluzione dei nomi di rete e migliorando le prestazioni complessive delle connessioni SSL VPN.

Inoltre, il supporto FQDN consente una creazione più precisa di criteri di sicurezza basati sui nomi di dominio, che permettono di controllare l’accesso alla rete.

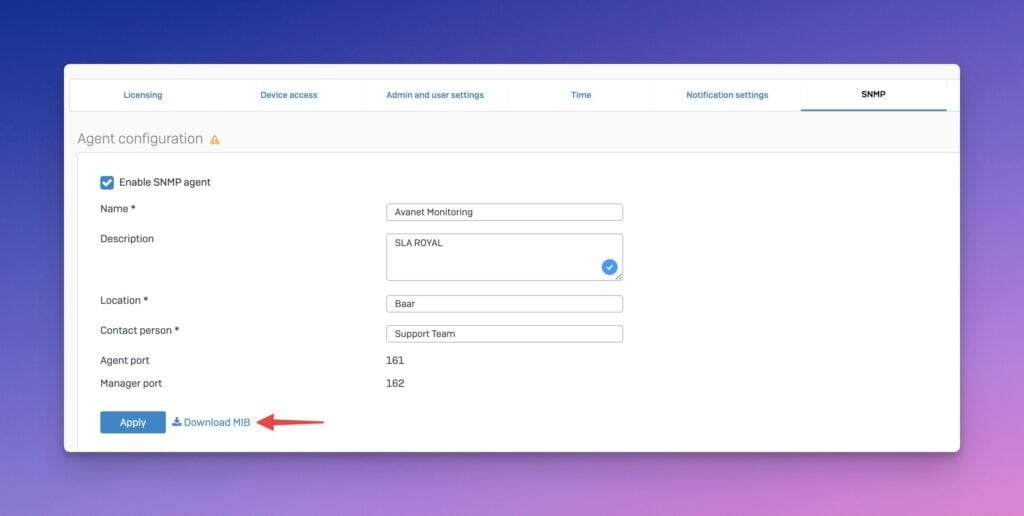

SNMP – Monitor IPsec VPN Tunnel Status

Nel sistema SFOS v20 di Sophos Firewall è stata aggiunta la funzione di monitoraggio dello stato dei tunnel VPN IPsec tramite il Simple Network Management Protocol (SNMP). Anche questo era da tempo nella nostra lista dei desideri e ora semplifica il monitoraggio di altri servizi.

Il componente centrale di questa funzione è il file Management Information Base (MIB) fornito da Sophos Firewall. Il file MIB viene importato nello strumento SNMP e consente di accedere a una serie di dati che forniscono informazioni importanti sullo stato, sulle prestazioni e su eventuali errori dei tunnel VPN IPsec. Ciò consente agli amministratori di eseguire un monitoraggio e un’analisi dettagliata delle attività del tunnel.

Tutti i rinnovi delle VPN sono spiegati nuovamente in questo video:

Azure AD – Captive Portal SSO e importazione di gruppi

Sophos Firewall v20 offre integrazioni avanzate con Azure Active Directory (Azure AD) grazie a due nuove funzionalità: Azure AD SSO per Captive Portal e Azure Group Import e RBAC.

La funzione Azure AD SSO for Captive Portal consente agli utenti di autenticarsi al Captive Portal utilizzando le proprie credenziali Azure AD. Questo semplifica il processo di autenticazione consentendo agli utenti di utilizzare le loro credenziali Azure AD esistenti.

Il secondo rinnovo, Azure Group Import and RBAC, aggiunge una nuova funzione di assistenza all’importazione per i gruppi Azure AD e consente la promozione automatica per le modifiche degli amministratori basate sui ruoli. Grazie a questa funzione, gli amministratori possono importare facilmente i gruppi di Azure AD in Sophos Firewall e utilizzarli per il controllo degli accessi basato sui ruoli (RBAC). La funzione di promozione automatica facilita la gestione dei ruoli e dei diritti degli utenti, promuovendo automaticamente le modifiche nell’assegnazione degli amministratori basata sui ruoli.

L’estensione di Azure AD è un passo avanti, ma purtroppo dobbiamo ancora aspettare per poter utilizzare il login di Azure AD per il portale VPN, la VPN IPsec remota o la VPN SSL. Credo che dovremo sperare nelle prossime versioni. 😩

Il video seguente spiega in modo più dettagliato il rinnovo di Azure AD.

Per configurare autonomamente Azure AD sul firewall, questi link sono utili:

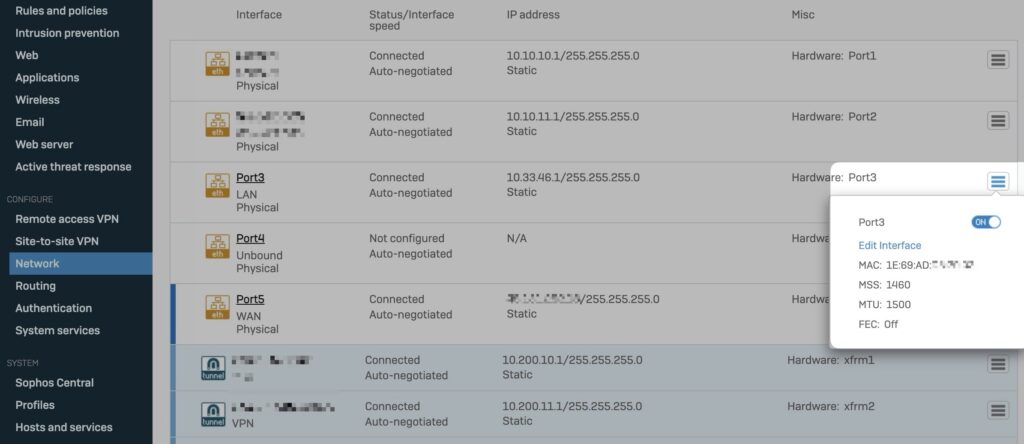

Attivare/disattivare le interfacce

È stata integrata una funzione a lungo attesa dagli amministratori. L’attivazione e la disattivazione delle interfacce. Questa utile funzione era già disponibile nel precedente sistema operativo Sophos UTM e SFOS v20 soddisfa ora il desiderio degli amministratori di riportare questa funzionalità.

Finora era possibile disattivare completamente un’interfaccia, con la conseguente perdita dell’intera configurazione.

Se un’interfaccia viene disattivata nelle impostazioni, l’intera configurazione viene conservata e l’interfaccia può essere facilmente riattivata se necessario.

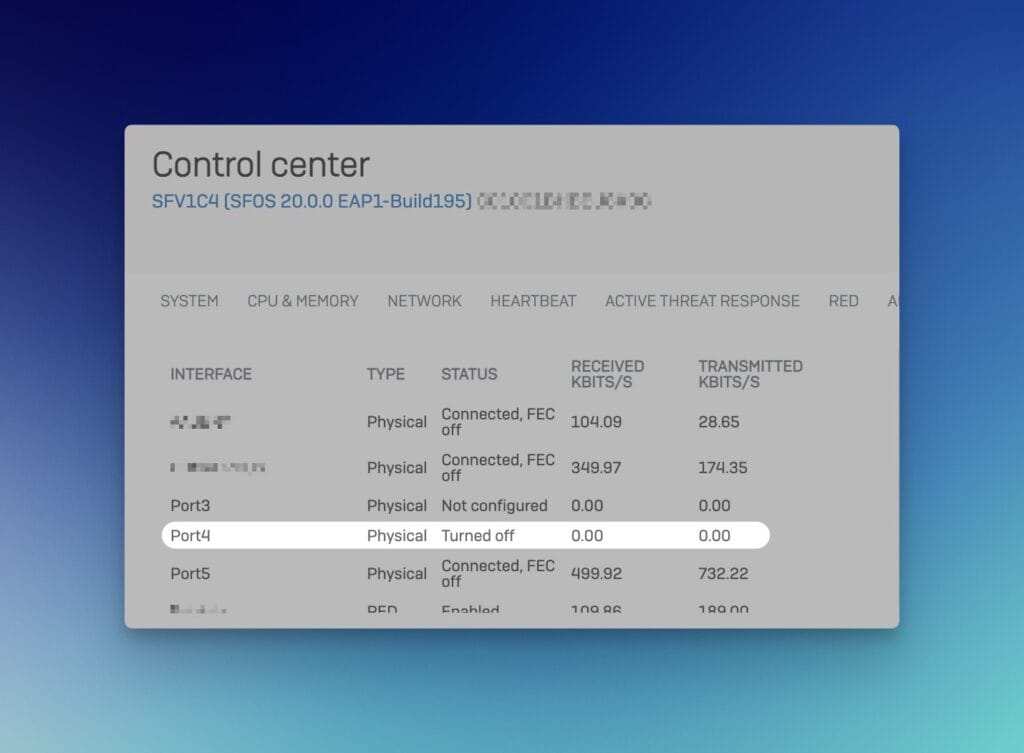

Nello stato disattivato, la riga dell’interfaccia è grigia e lo stato è visualizzato come Disattivato nel Centro di controllo. Questo miglioramento semplifica notevolmente la gestione del firewall e fa risparmiare agli amministratori tempo prezioso per la configurazione e la gestione delle interfacce di rete.

Esistono alcune eccezioni in cui l’attivazione/disattivazione delle interfacce non è possibile. Ad esempio, le interfacce alias o tunnel o le interfacce che sono membri individuali di un LAG (Link Aggregation Group) o di un bridge non possono essere disabilitate. Tuttavia, l’intera interfaccia LAG o Bridge può essere disattivata.

| Tipo di interfaccia | Abilitazione/Disabilitazione supportata |

|---|---|

| Fisico | Sì |

| VLAN | Sì |

| GAL (Gruppo) | Sì |

| Membro individuale del GAL | No |

| Ponte | Sì |

| Membro individuale del ponte | No |

| Alias | Pianificato |

| LAN senza fili | Sì |

| Interfaccia tunnel (XFRM) | No |

| Wi-Fi | Sì |

| RED | Sì |

Riferimento agli oggetti

L’innovazione “object referencing” di Sophos Firewall versione 20 risolve una precedente sfida nella gestione degli oggetti di rete. Nelle versioni precedenti, fino alla 19.5, era un compito noioso identificare dove un oggetto specifico veniva usato all’interno della configurazione prima di poterlo eliminare. Ciò potrebbe causare ritardi e possibili errori, soprattutto in ambienti di rete di grandi dimensioni con una moltitudine di regole e criteri.

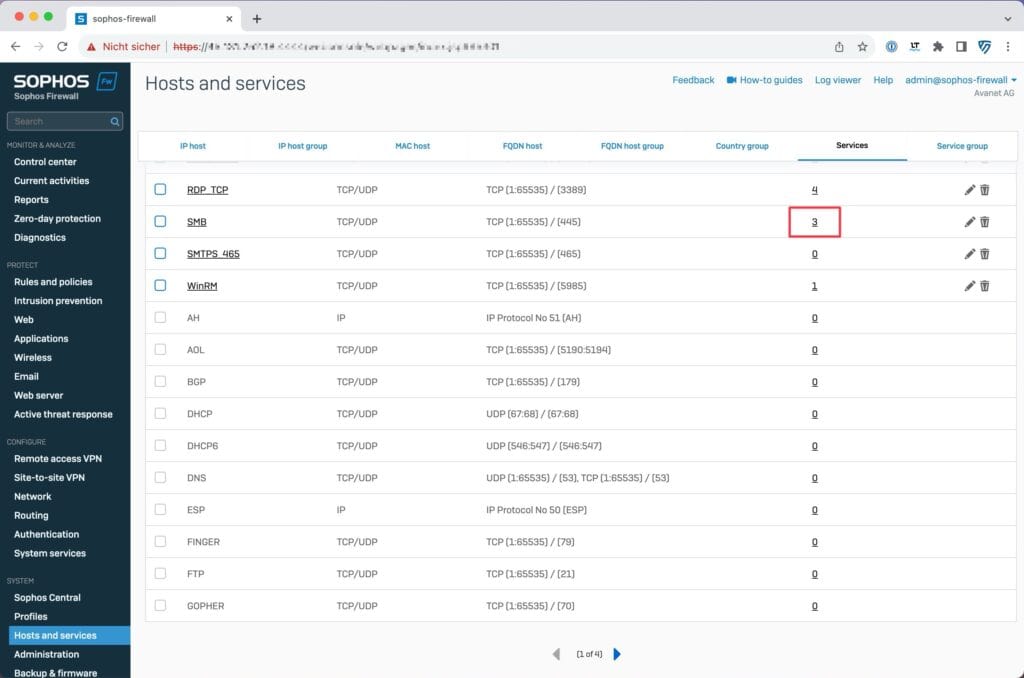

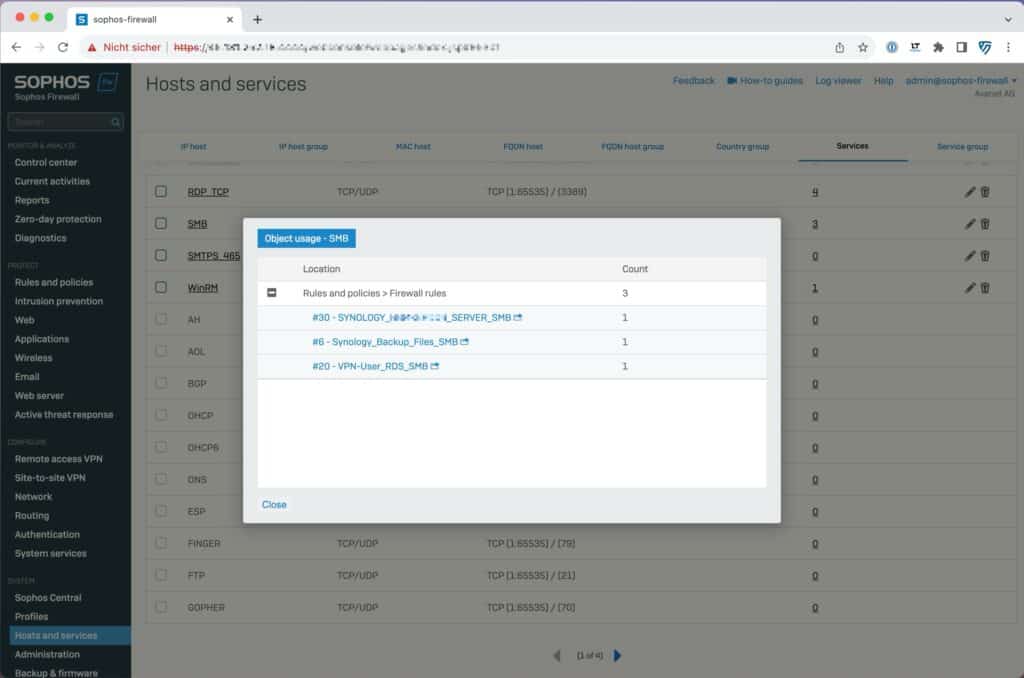

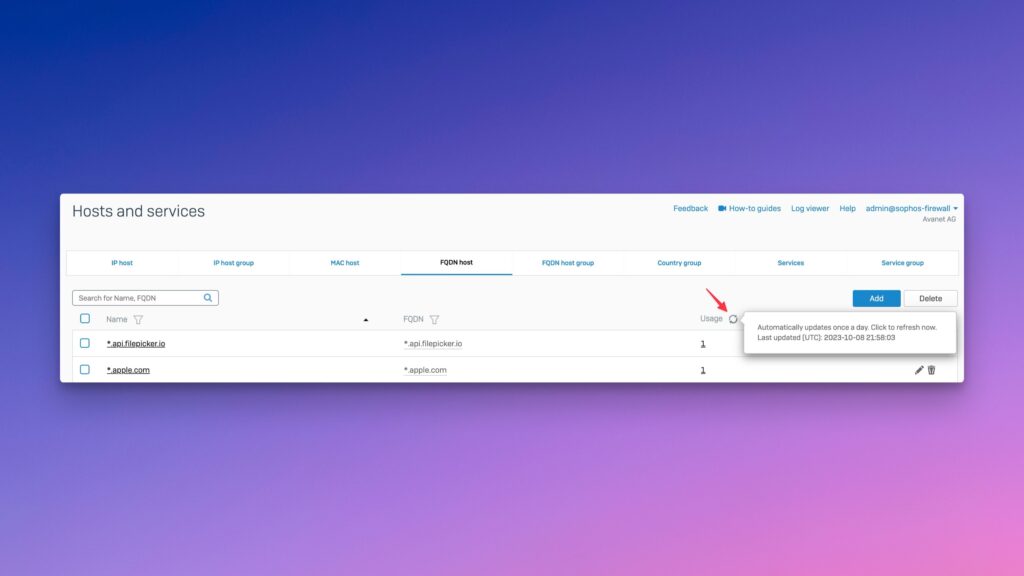

Questa vulnerabilità è stata risolta nella versione 20. Nel menuHost e servizi, tutti gli oggetti sono organizzati in schede e, con SFOS v20, Sophos Firewall mostra esattamente dove l’oggetto è in uso, sia che si tratti di una regola firewall, di una regola NAT, di una configurazione VPN o di un servizio in un gruppo. Questo facilita l’identificazione delle dipendenze e aiuta ad apportare le modifiche necessarie prima del processo di cancellazione.

Un’altra potente caratteristica è il collegamento diretto alle regole in cui l’oggetto viene utilizzato. Con un solo clic, l’amministratore può ora navigare direttamente alla regola in questione e apportare le modifiche necessarie senza dover perdere tempo a cercare manualmente la regola. In questo modo si migliora l’efficienza, si riduce al minimo la possibilità di errore e si risparmia tempo prezioso che altrimenti verrebbe impiegato per gestire e controllare la configurazione. La referenziazione degli oggetti in Sophos Firewall v20 rappresenta quindi un passo significativo verso la semplificazione dell’amministrazione e l’eliminazione degli errori di configurazione, facilitando notevolmente il lavoro quotidiano degli amministratori di rete.

L’aggiornamento dei riferimenti avviene una volta al giorno, ma può essere effettuato anche manualmente.

Sophos stessa lo chiama “Miglioramento della qualità della vita”. Ma si tratta più che altro di rispondere a richieste di clienti attese da tempo. Questo video riassume ancora una volta i miglioramenti.

IPv6 Dynamic Routing (BGP)

In Sophos Firewall v20 è stato esteso il supporto per il routing dinamico con IPv6 nel Border Gateway Protocol (BGP). Questa estensione è un aggiornamento importante, poiché BGP è un protocollo di routing centrale su Internet globale. A differenza di altri protocolli di routing, BGP in SFOS non richiede processi o servizi separati per IPv4 e IPv6, ma fornisce un servizio standardizzato che semplifica la configurazione e la gestione. L’interfaccia utente è stata ampliata in modo da poter configurare sia IPv4 che IPv6 nella stessa pagina, con sezioni separate per le informazioni di routing IPv4 e IPv6.

Nel video che segue, il rinnovamento dell’area BGP viene presentato ancora una volta in dettaglio:

Delega del prefisso DHCP IPv6

L’introduzione della delega del prefisso DHCP in Sophos Firewall SFOS v20 automatizza la gestione degli indirizzi IPv6. Questa funzione consente di ottenere prefissi di indirizzi IPv6 dal provider e di inoltrarli alla rete LAN. Quando un indirizzo IPv6 viene ricevuto sull’interfaccia WAN, può essere utilizzato nella rete LAN. Attraverso una richiesta di delega del prefisso DHCPv6 all’ISP, il firewall riceve un intervallo di indirizzi IPv6, che viene poi trasmesso ai dispositivi di rete. Questi ricevono gli indirizzi IPv6 instradabili a livello globale tramite messaggi di Router Advertisement (RA).

La DHCP Prefix Delegation semplifica notevolmente la gestione degli indirizzi IPv6 e consente di adattarsi senza problemi alle modifiche dei prefissi ISP, distribuendo automaticamente i nuovi prefissi a tutti i client connessi. Questo migliora l’efficienza e la sicurezza della rete, riduce la complessità della gestione manuale degli indirizzi e promuove un uso più efficiente degli indirizzi IPv6 sulla rete. In questo modo, alcuni servizi della rete possono essere offerti dal provider con gli indirizzi IPv6 ricevuti.

Il video seguente spiega nuovamente la delega del prefisso DHCP.

Active Threat Response

I seguenti miglioramenti consentono una comunicazione continua tra gli analisti della sicurezza e Sophos Firewall per una risposta proattiva alle minacce identificate.

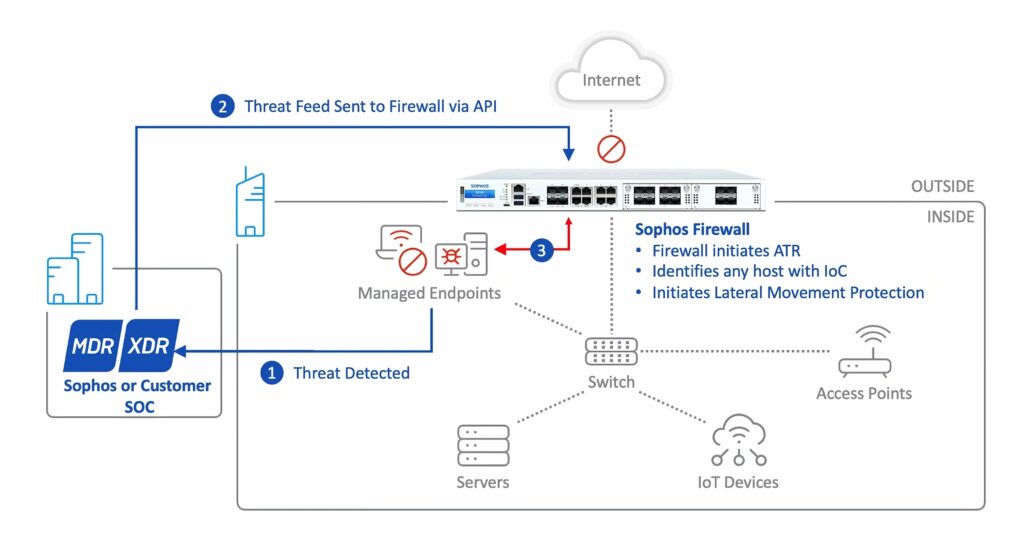

Synchronized Security per MDR & XDR

Con l’Extended Detection and Response (XDR), Sophos Firewall v20 rappresenta un significativo progresso nella prevenzione automatizzata delle minacce. Questa funzione stabilisce un collegamento informativo diretto tra gli analisti della sicurezza e il firewall, consentendo una risposta rapida e automatica alle minacce attive.

Ora i dati sulle minacce possono essere condivisi senza problemi con il firewall senza la necessità di creare manualmente le regole del firewall. Questo scambio automatico di informazioni consente al firewall di rispondere in modo proattivo alle minacce identificate e di adottare le opportune misure difensive.

Vantaggi:

- Riduzione dell’impegno amministrativo manuale

- Maggiore velocità di risposta alle minacce

- Miglioramento della sicurezza complessiva della rete

- Risposta automatica alle minacce

- Riduzione del tempo dedicato dal team di sicurezza alla configurazione manuale e alla personalizzazione delle regole del firewall.

Sophos Firewall v20 estende la Synchronized Security con Managed Detection and Response (MDR) e Extended Detection and Response (XDR). Questa estensione consente agli analisti della sicurezza di condividere i dati sulle minacce attive direttamente con il firewall. Un punto di forza è che il firewall è in grado di rispondere automaticamente alle minacce attive senza la necessità di creare regole firewall separate. Questo ulteriore sviluppo rappresenta un notevole valore aggiunto, in quanto riduce significativamente i tempi di reazione alle minacce e consente una protezione proattiva.

Dinamico Threat Feeds

L’introduzione dei Dynamic Threat Feed comporta un nuovo framework API per i Threat Feed, che sarà anche estensibile. Questa funzione facilita la condivisione dei dati sulle minacce tra il team Sophos X-Ops, altri prodotti Sophos come MDR e XDR, e in futuro si prevede l’integrazione di feed di minacce di terze parti. Questa maggiore flessibilità migliora notevolmente le capacità di threat intelligence del firewall, consentendo di migliorare il rilevamento e la risposta alle minacce.

Synchronized Security

La Synchronized Security sarà ulteriormente ottimizzata per consentire una risposta ancora più efficiente alle minacce identificate da MDR/XDR.

Uno stato di salute rosso su un endpoint o un server indica solitamente problemi quali malware attivo o in esecuzione, traffico di rete dannoso, comunicazione con host maligni noti, malware che non è stato rimosso o un endpoint Sophos che non funziona correttamente. In questi casi, sono necessarie misure per affrontare i rischi per la sicurezza.

L’automatismo (Lateral Movement Protection) su uno stato di salute rosso è ora esteso alle minacce per garantire che gli host interessati non possano spostarsi lateralmente sulla rete o comunicare all’esterno in caso di compromissione, mentre dettagli importanti come host, utente e processo sono facilmente accessibili per il monitoraggio.

Anche la scalabilità di Synchronised Security è stata ottimizzata per facilitare la gestione in ambienti di rete di grandi dimensioni. I falsi allarmi dovuti alla mancanza di battiti cardiaci sui dispositivi in modalità standby o ibernazione sono stati ridotti.

Nuove funzioni WAF

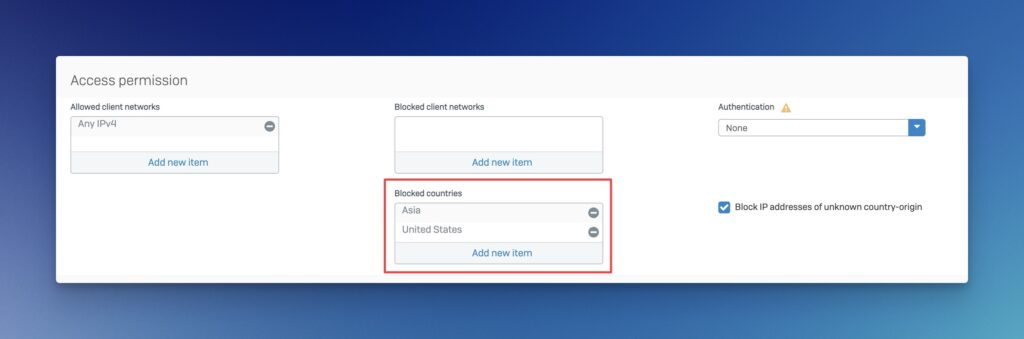

Controllo Geo IP (blocco di paesi/regioni)

Su Sophos Firewall è presente un DB Geoip ip2country che viene aggiornato dai pattern update. Nelle Regole firewall e NAT o nelle Regole di eccezione ACL del servizio locale, è già possibile utilizzare questa funzione. Dopo l’aggiornamento a SFOS v20, nel Web Application Firewall (WAF) è possibile bloccare l’accesso ai server in base alla posizione geografica (indirizzi IP). Gli utenti possono ora bloccare alcuni paesi/regioni o continenti o consentire l’accesso solo da determinate regioni. Questa funzione aumenta la sicurezza impedendo l’accesso da regioni potenzialmente dannose e fornendo un ulteriore livello di controllo degli accessi.

Configurazione del cifrario

La configurazione personalizzata dei cifrari e le impostazioni della versione TLS consentono ora di utilizzare cifrari più forti (cifrari più sicuri) e di escludere quelli più deboli. Ciò consente di controllare meglio la sicurezza della trasmissione dei dati tra gli utenti e le applicazioni protette dal WAF.

HSTS e X-Content-Type-Options

La sicurezza migliorata grazie a HSTS e X-Content-Type-Options può ora implementare HTTP Strict Transport Security (HSTS) che impone l’uso di HTTPS, migliorando la sicurezza dei browser client. L’impostazione X-Content-Type-Options aiuta a disabilitare lo sniffing del tipo MIME, che fornisce una protezione aggiuntiva contro alcuni tipi di attacchi.

Integrazione SD-WAN di terze parti

Supponiamo che un’azienda abbia diverse sedi con reti proprie che devono essere collegate per condividere dati e risorse in modo efficiente. Al posto della tradizionale, ma costosa e meno flessibile soluzione MPLS, SD-WAN (Software-Defined Wide Area Network) offre un’alternativa più agile ed economica.

Integrando SD-WAN di terze parti in Sophos Firewall v20, il traffico può essere trasferito senza problemi alle reti backbone ad alte prestazioni di Cloudflare, Akamai o Azure. Ad esempio, un’azienda che ha bisogno di una connettività più veloce e sicura tra le sue sedi può instradare il traffico sulla rete dorsale di Azure per beneficiare della sua portata globale e dei suoi solidi servizi di sicurezza. Questo migliora le prestazioni, la sicurezza e l’affidabilità, riducendo al contempo la complessità e i costi della rete.

L’onramping alle reti backbone di provider come Cloudflare, Akamai o Azure crea un ponte tra la rete locale e le ampie infrastrutture di rete di questi provider. L’integrazione di soluzioni SD-WAN di terze parti in Sophos Firewall v20 semplifica questo processo.

Gateway ZTNA

Questa funzione non è di per sé nuova, in quanto era già stata integrata nel firewall con SFOS 19.5 MR3, ma Sophos la elenca nuovamente tra le innovazioni di SFOS v20.

L’articolo su questo argomento è disponibile qui: Sophos ZTNA Gateway su Sophos Firewall