Sophos SFOS – Nuove funzionalità in v18.0.3 MR3

Gli amministratori che hanno già aggiornato il loro XG Firewall alla versione 17.5 MR13 e MR14 aspettavano questo aggiornamento da molto tempo. Ma per tutti gli altri, la v18 MR3 porta anche 34 correzioni di bug e alcune nuove funzionalità.

Aggiornamento alla versione 18

Attualmente esistono ancora due versioni diverse di SFOS, che vengono aggiornate da Sophos. Esiste la versione 17.5 (MR6 – MR14.1) e la versione 18 (MR1 e MR2).

Gli utenti di un XG 85 o XG 105 non possono eseguire l’aggiornamento alla versione 18 a causa della RAM insufficiente. Per questo motivo anche queste apparecchiature firewall sono End of Sale e ci sono modelli successivi corrispondenti. Per i clienti con questi dispositivi più vecchi, Sophos continua a mantenere aggiornata la versione 17.5, almeno in termini di correzioni di bug e aggiornamenti di sicurezza.

Per beneficiare delle ultime funzionalità, è consigliabile effettuare l’aggiornamento ai nuovi modelli che supportano la v18. Per rendere la decisione un po’ più facile per i clienti con dispositivi più vecchi, Sophos offre una promo di rinnovo fino alla fine dell’anno, con la quale si ottiene il 50% del nuovo hardware del firewall gratuitamente. L’altra opzione sarebbe quella di aspettare fino al 2021 Q2….(SPOILER: Nuova serie hardware in uscita. 🤫)

Per i firewall che supportano la versione 18, tuttavia, l’aggiornamento non è stato così semplice fino ad ora. Finora esisteva un percorso di migrazione alla versione 18 funzionante solo per le versioni da 17.5 MR6 a MR12. Chi nel frattempo aveva già installato MR13 o MR14, al momento dell’aggiornamento manuale alla v18 si trovava di fronte a un reset di fabbrica e perdeva l’intera configurazione.

Con la v18 MR3 c’è di nuovo un percorso di aggiornamento. Inoltre, vediamo che con i nostri clienti della versione 17.5 l’aggiornamento alla versione 18 viene suggerito automaticamente sul firewall per la prima volta. Sophos è quindi fiduciosa e ha acquisito un’esperienza sufficiente con la v18 per rendere disponibile l’aggiornamento a tutti i clienti.

Anche le nostre esperienze con la v18 e la v18 MR3 sono piuttosto positive. Raccomandiamo pertanto l’aggiornamento alla versione 18. 🙌

Perché la v18 è un’ottima release?

- Ci sono alcune nuove funzionalità in SFOS v18

- Con SFOS v18 sono state introdotte nuove funzionalità per la gestione centrale del firewall.

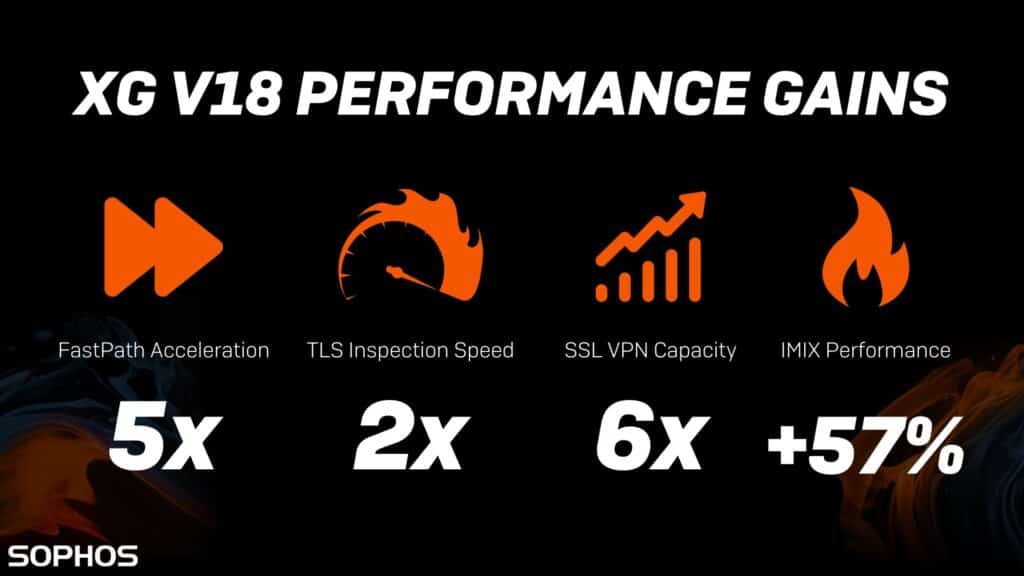

Lo stesso firewall è diventato molto più veloce con l’aggiornamento del software alla versione 18! 🚀

Sulla serie 100 (XG 86 – XG 135) l’interfaccia web è diventata un po’più veloce, ma la linea di fondo è ancora dannatamente lenta! 🐌

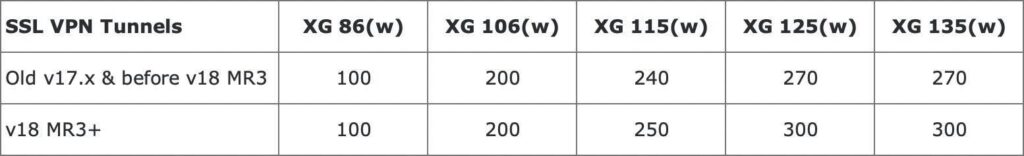

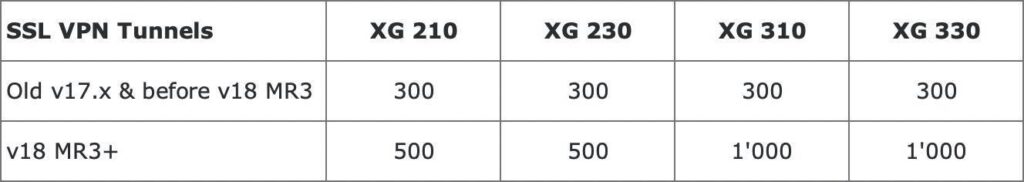

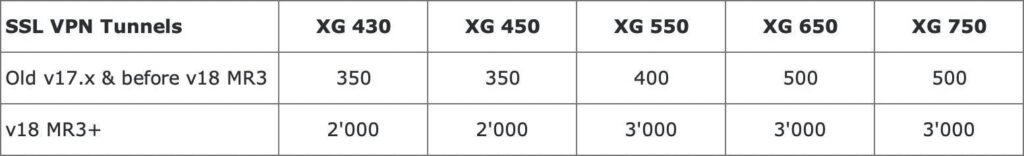

Miglioramenti delle prestazioni della VPN

Le prestazioni di SSL VPN sono state migliorate nella versione 18 MR3. Sui modelli di hardware più grandi sono ora supportate molte più connessioni parallele rispetto alla versione precedente di SFOS.

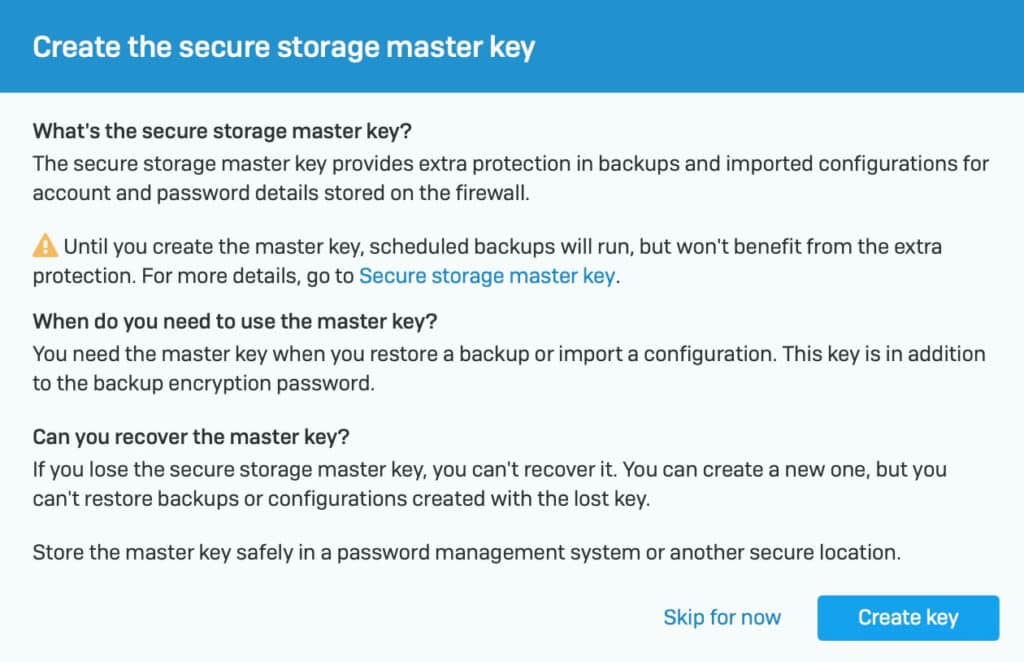

Chiave master di archiviazione sicura (SSMK)

Se si è eseguito l’aggiornamento e poi si accede come amministratore, viene visualizzata la seguente schermata:

Il contesto di queste modifiche

Sophos aveva una vulnerabilità in SFOS qualche mese fa. Ancora più indietro, c’era il problema che la password dell’amministratore poteva essere letta dai file di backup con un piccolo sforzo. Di conseguenza, è stata introdotta anche la crittografia di backup. Sophos prende molto sul serio la questione e si è impegnata a fondo per garantire che ciò non si ripeta. La tabella di marcia prevista è stata posticipata di mezzo anno e ci si è occupati prima della sicurezza del sistema. Gli incidenti hanno dimostrato che anche un firewall, che dovrebbe proteggere dalle minacce, è vulnerabile.

Il detto “la certezza al 100% non esiste” non è privo di ragione. Molti film o serie sarebbero molto noiosi se ci fosse questa certezza al 100%. 😋

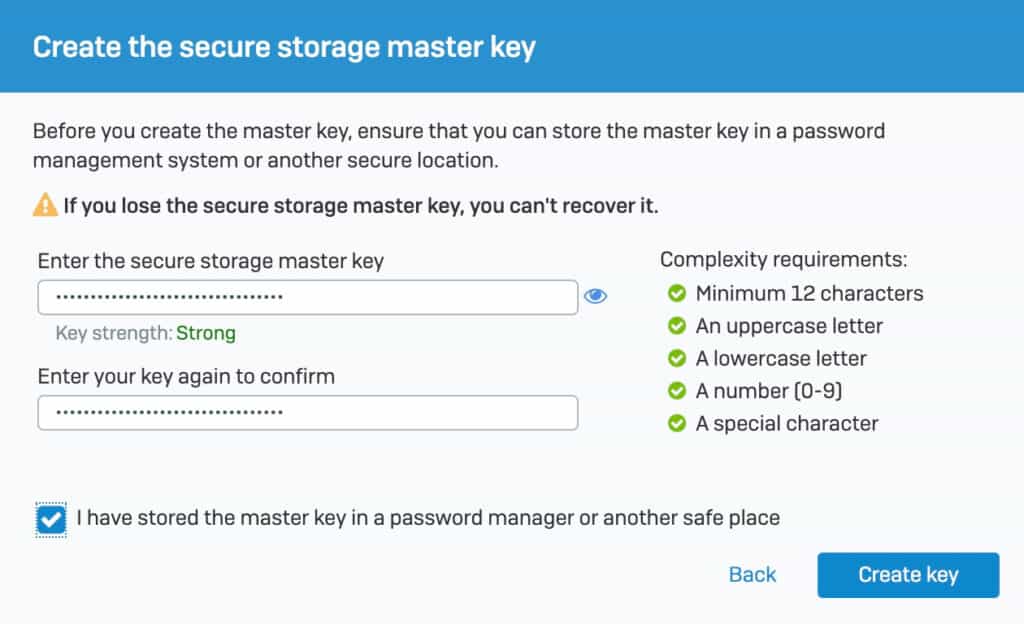

Ora, con la v18 MR3, c’è una nuova Secure Storage Master Key. Questa chiave può essere creata solo dall’utente amministratore. Questo non funziona con un altro utente con diritti di amministratore. Definendo questa nuova chiave, le informazioni importanti vengono ulteriormente crittografate. Se volete sapere cosa succede esattamente in questo caso, potete leggere il documento Secure Storage.

Create quindi una password sicura e salvatela in modo sicuro.

Disattivare Captcha

La finestra di login del firewall è stata dotata di un captcha dopo la vulnerabilità della sicurezza sopra menzionata per UserPortal e Admin-Login.

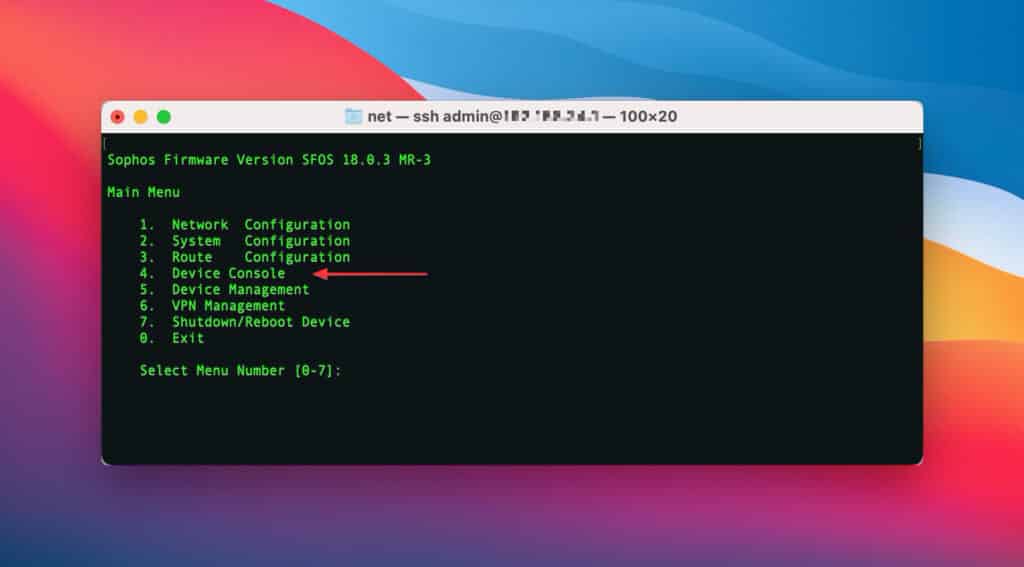

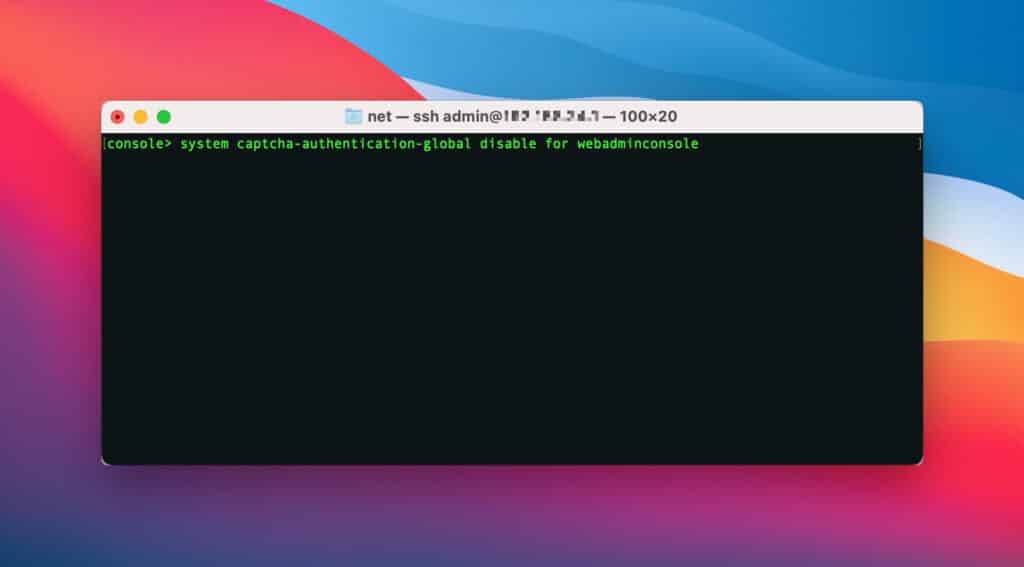

Con MR3, questa protezione bot può essere disattivata. A tal fine, è necessario accedere al firewall tramite SSH e passare alla console con la voce da tastiera “4”.

Qui è possibile attivare, disattivare o visualizzare l’impostazione captcha per le finestre di login con il seguente comando.

console> system captcha-authentication-global enable/disable/show for userportal/webadminconsole

Avvertenze sull’accesso al dispositivo

Come le due funzioni superiori, anche gli avvisi di accesso al dispositivo sono destinati a garantire una maggiore sicurezza.

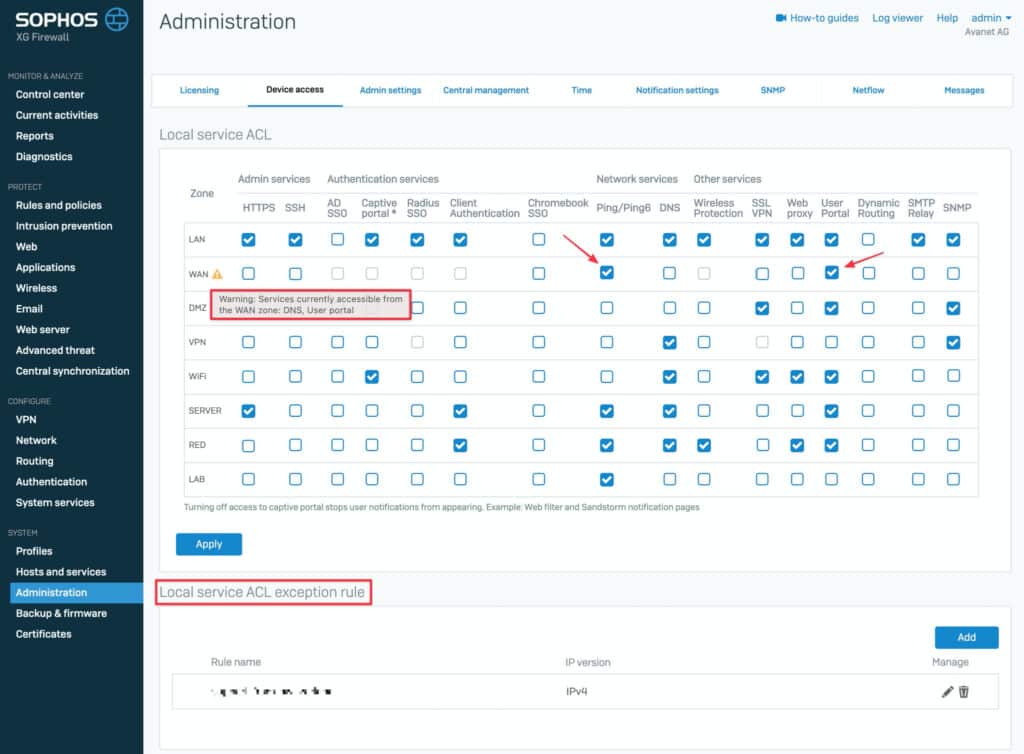

Alla voce di menu: “Amministrazione > Accesso al dispositivo” è possibile definire l’accesso ai servizi del firewall.

In questo caso si dovrebbe procedere secondo il seguente principio: Chiudere tutto e aprire consapevolmente. Attivando la casella di controllo per “Ping” o “Portale utente”, ad esempio, si consente a qualsiasi computer del mondo di raggiungere il firewall tramite ICMP o Portale utente.

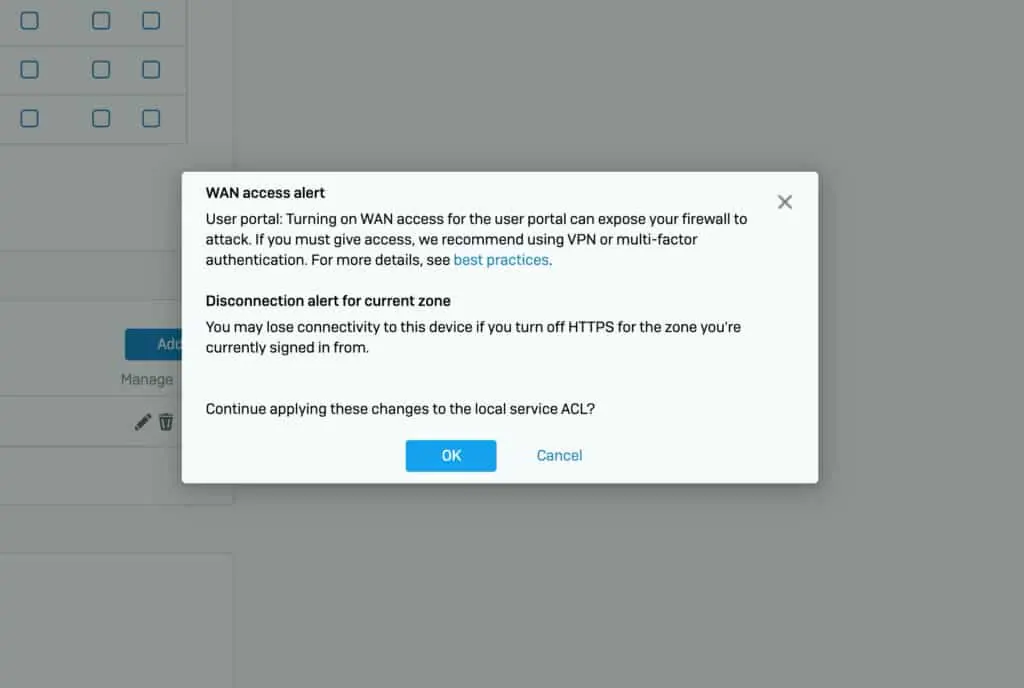

Naturalmente è possibile modificare le impostazioni come prima. Il sistema ora emette un messaggio di avvertimento. In questo modo si dovrebbe essere consapevoli di ciò che si sta aprendo al mondo esterno, attivando una casella di controllo nella zona WAN.

È preferibile utilizzare la regola “Local service ACL exeption rule” per definire con maggiore precisione la provenienza del traffico. Ad esempio, selezionare solo il proprio Paese per l’accesso al portale utente o solo gli IP che possono, devono o devono effettivamente raggiungere il firewall tramite ICMP durante il ping.

Gestione di Sophos Central Firewall

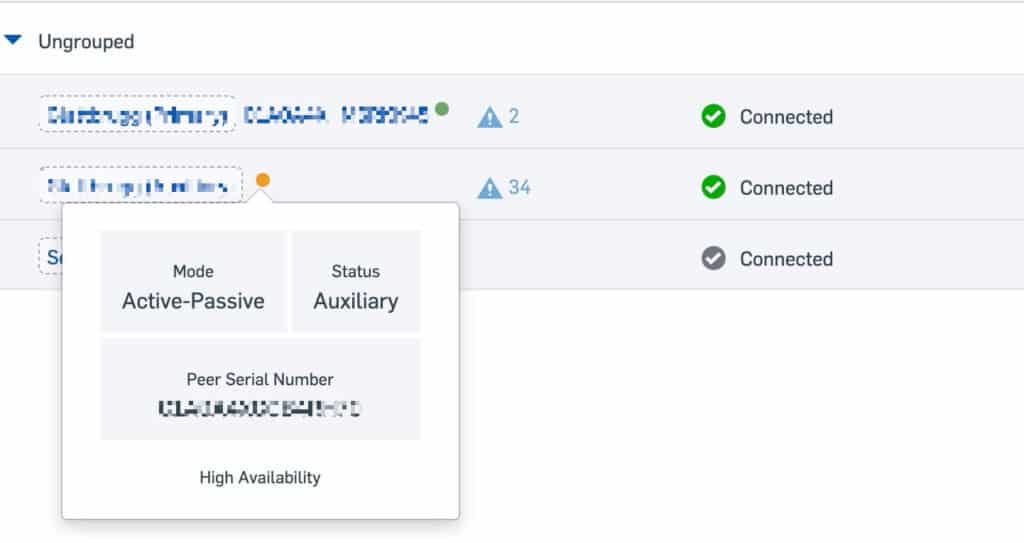

Vista del cluster ad alta disponibilità

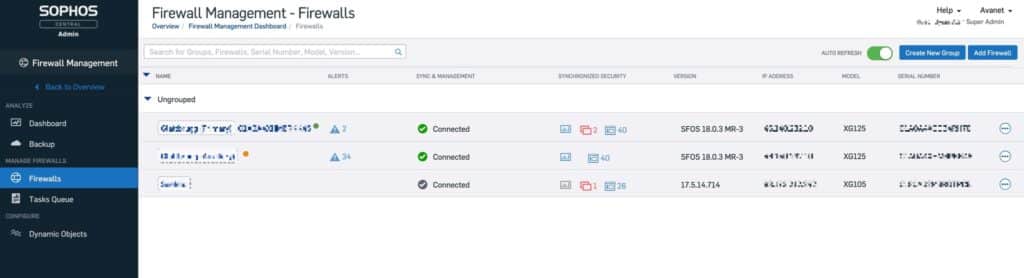

Tutti gli ascoltatori del nostro podcast sanno che Central Firewall Manager è un prodotto in cui vedo molto potenziale. Si può ancora dire che è in fase di sviluppo, ma la versione 18 MR3 corregge una cosa davvero spiacevole.

I cluster HA non sono più visualizzati come online e offline, ma è ora facile vedere quali firewall sono stati configurati per formare un cluster.

Se si fa clic con il mouse sul display di stato, vengono visualizzate ulteriori informazioni. Questo indica che l’unità è in un cluster attivo-passivo e che è il dispositivo ausiliario.

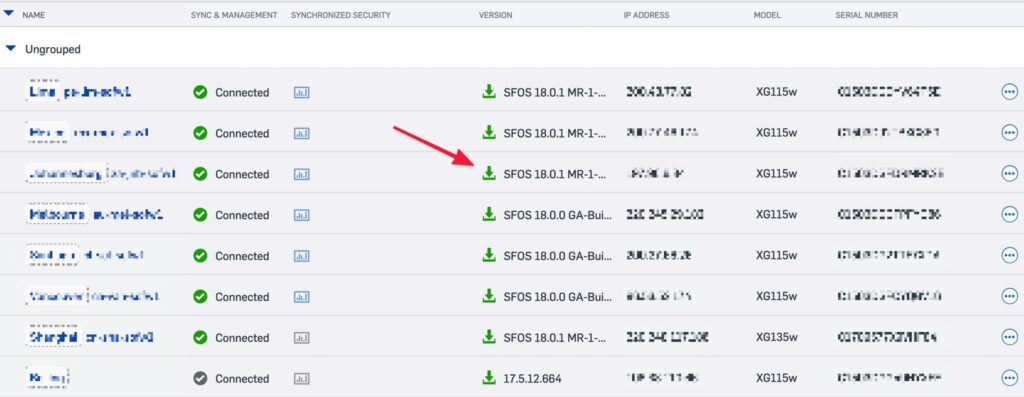

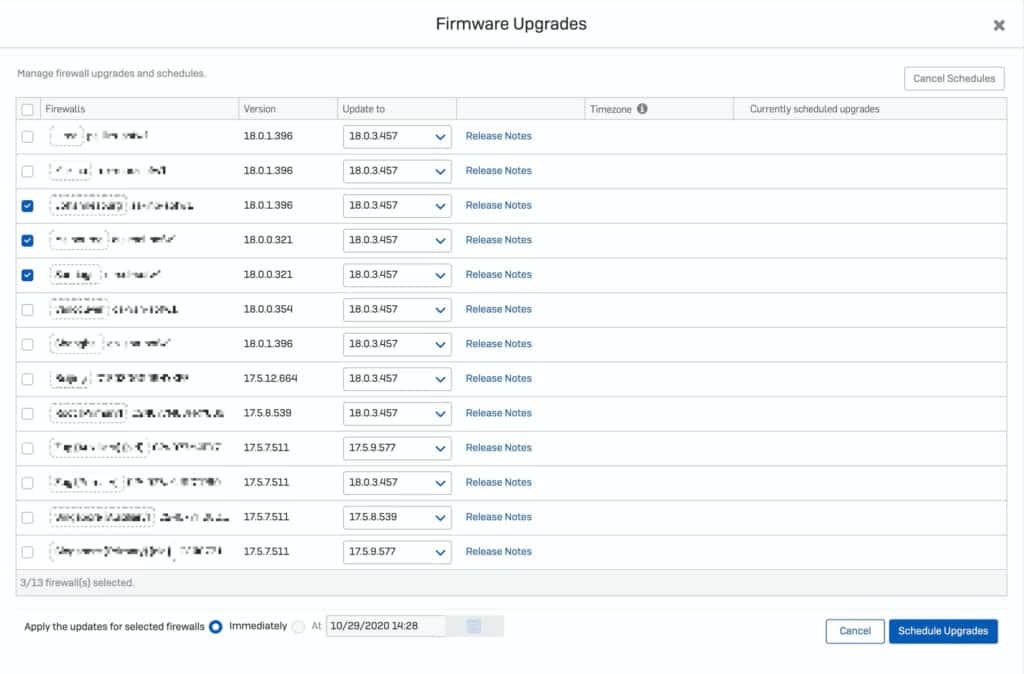

Aggiornamenti previsti

È ora possibile pianificare gli aggiornamenti del firmware tramite il Central Firewall Manager. Gli amministratori di UTM lo sanno bene.

Per un aggiornamento pianificato, è anche possibile selezionare più firewall contemporaneamente, il che è un enorme sollievo negli ambienti più grandi.

Tuttavia, questa caratteristica va presa con le molle. Anche un aggiornamento può causare problemi.

Nella schermata qui sopra, si può notare che alcuni aggiornamenti devono ancora essere installati in questo ambiente. 😅

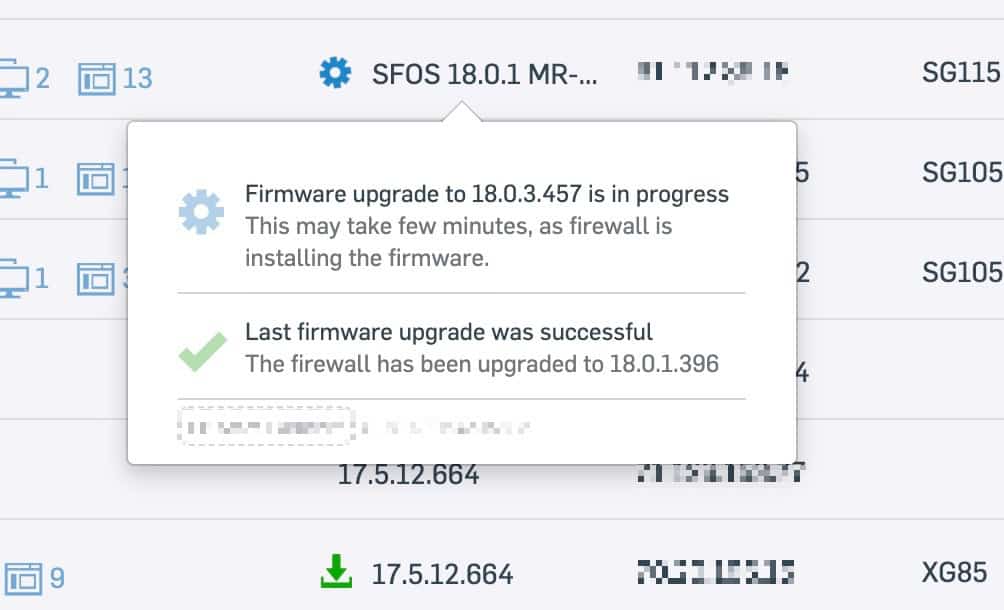

Se un firewall è in fase di aggiornamento, ciò è indicato da un’icona animata nella panoramica. Fare clic su di esso per ottenere ulteriori informazioni.

Ulteriori rinnovi

Ci sono altre caratteristiche in questa versione, ma non le analizzerò in dettaglio. Per completezza, tuttavia, li elencherò:

- Sophos Connect Client: ora è possibile aggiungere anche gruppi e non più solo singoli utenti.

- SFOS ora supporta anche l’infrastruttura di Nutanix AHV e Nutanix Flow.

- AWS: supporto per nuove istanze nel cloud AWS (C5, M5 e T3)

- AWS: supporto per i modelli CloudFormation

- AWS: supporto per le zone WAN virtuali su gateway personalizzati