Configurare STAS su Sophos Firewall (SFOS)

Questo articolo mostra come configurare STAS (Sophos Transparent Authentication Suite) su Sophos Firewall con SFOS. In questa guida, la Suite STA è installata sul server Active Directory.

Requisiti

- Sophos Firewall con SFOS 16.5 o superiore

- Licenza: Base-Firewall

- Modalità: Gateway

- Windows Server 2008 R2 o più recente

Che cos’è lo STAS?

Il nome completo di STAS è “Sophos Transparent Authentication Suite”. Questa suite contiene due piccoli strumenti che consentono al sito Sophos Firewall di creare regole firewall per gli utenti di Active Directory. Ecco una breve descrizione dei due programmi inclusi:

- Agente STA: questo agente monitora le richieste di autenticazione degli utenti su un controller di dominio Active Directory e invia queste informazioni al collettore STA.

- STA Collector: raccoglie le richieste di autenticazione dell’utente dall’agente STA e le invia a Sophos Firewall.

Come funziona lo STAS

- L’utente “Bruce Banner” accede alla sua workstation (172.16.33.100) e l’Active Directory lo permette.

- Il controller di dominio crea un evento di login nel registro eventi dell’audit di sicurezza. (ID 4758 o 672)

- L’Agente STAS monitora il registro per questi eventi.

- Il Collettore STAS informa il Firewall XG del login tramite la porta 6060 UDP.

- Il sito Sophos Firewall aggiorna i suoi utenti live e mappa il traffico da 172.16.33.100 con l’utente “Bruce Banner”.

1. effettuare le impostazioni dell’ADS

STAS funziona monitorando il registro di Active Directory e informando il firewall su quali utenti accedono o escono. È quindi importante che anche questi eventi vengano registrati.

Info: Le seguenti impostazioni devono essere effettuate su ogni server Active Directory su cui è installato l’Agente STA.

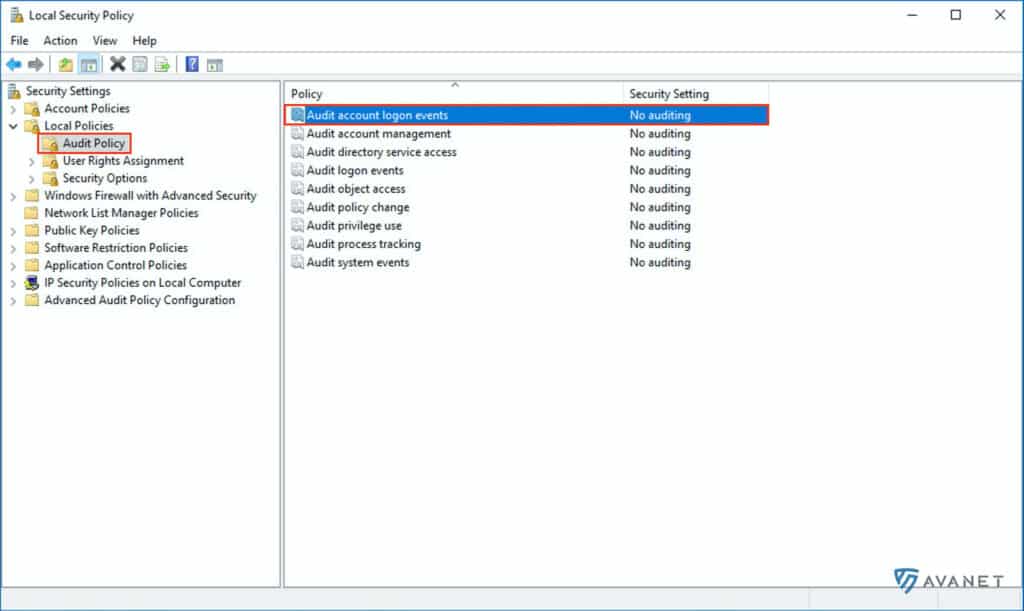

Attiva gli eventi di accesso all’account di audit

Apri il programma Local Security Policy sul tuo server Active Directory. Si trova negli Strumenti di amministrazione di Windows (secpol.msc). Successivamente, devi aprire Audit account logon events. Come mostrato nella schermata seguente, passa prima a Security Settings > Local Policies > Audit Policy e apri Audit account logon events.

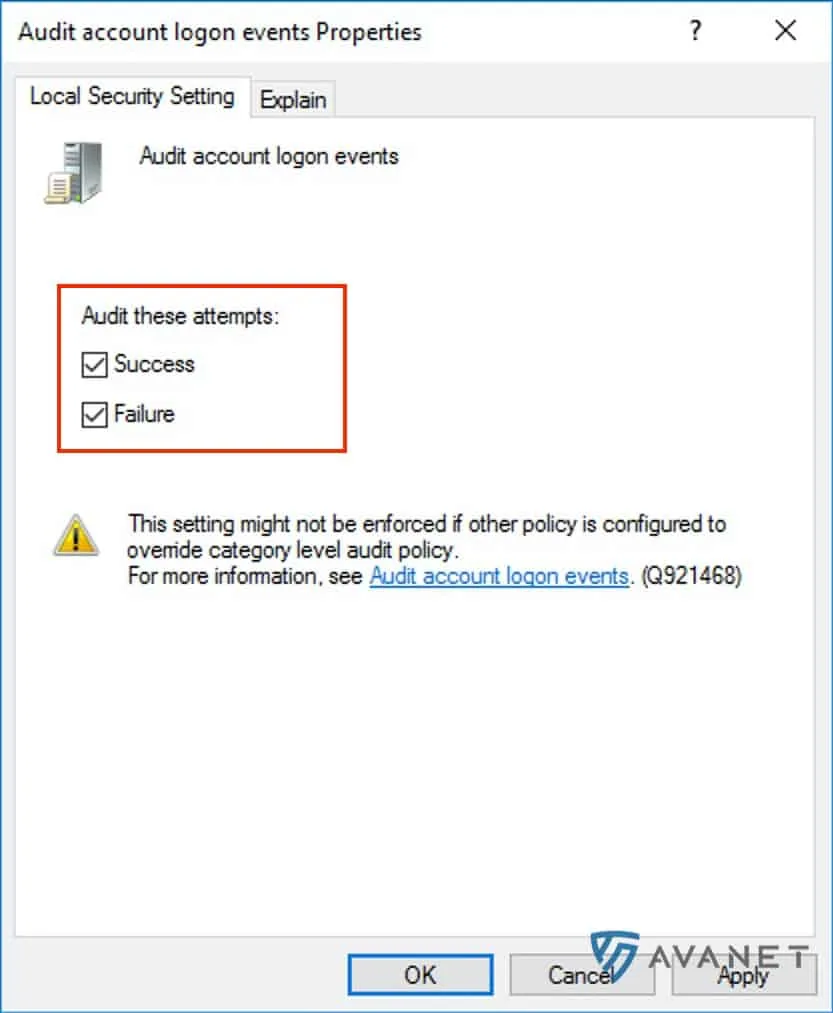

Quindi attiva le opzioni Success e Failure e conferma le modifiche con OK.

Avvia il servizio STAS con il tuo utente

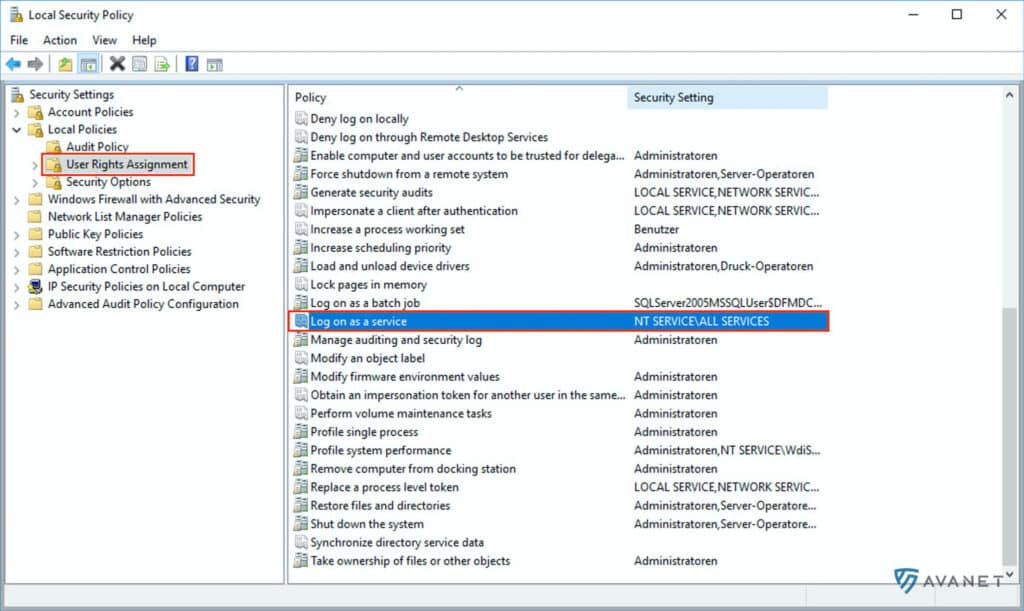

Se vuoi avviare il servizio STAS con un tuo utente, devi eseguire i seguenti passaggi. Altrimenti puoi saltare questo passaggio. Passa alla pagina Local Security Policy nel seguente percorso: Security Settings > Local Policies > User Rights Assignment. Poi apri l’opzione Log on as a service.

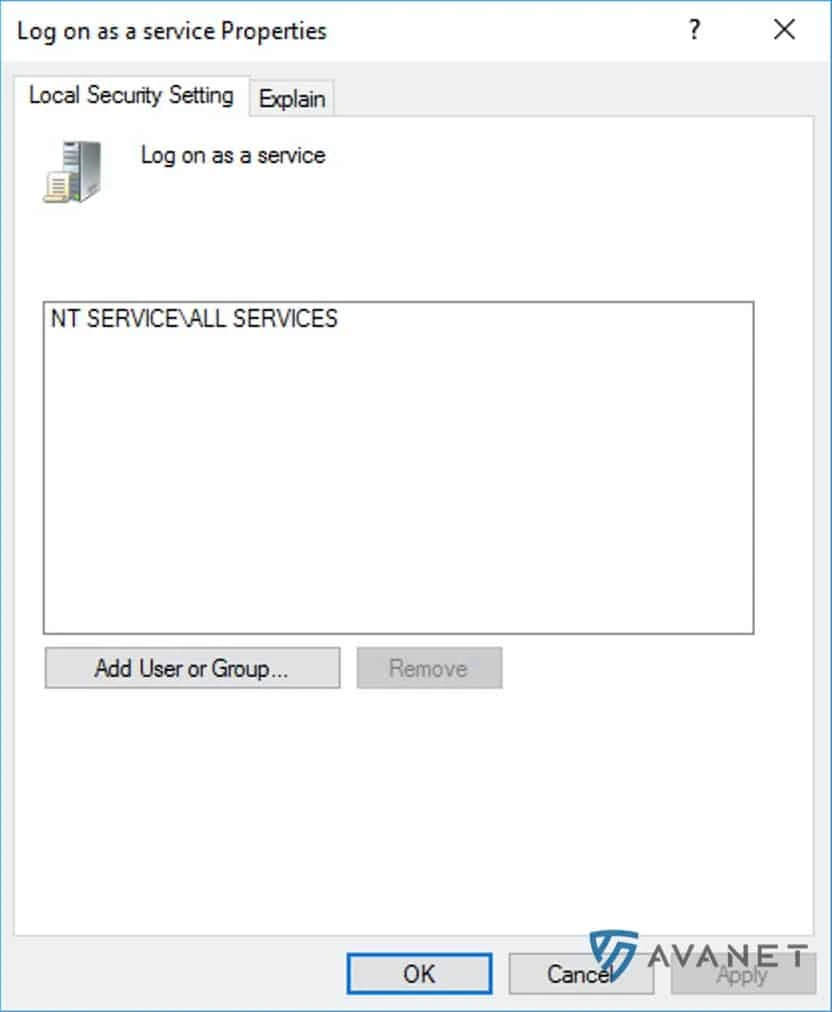

Poi clicca su Add User or Group e aggiungi il tuo utente.

Aprire le porte ADS

Il server Active Directory deve avere le seguenti porte aperte:

- Collettore STA > Firewall XG (UDP 6060)

- XG Firewall > Collettore STA (UDP 6677)

- Agente STA > Collettore STA (TCP 5566)

Devi attivare le seguenti porte solo se utilizzi anche questi metodi:

Metodo di polling della stazione di lavoro (WMI) o accesso in lettura al registro:

- Basato su TCP 135

- Basato su TCP 445

Rilevamento del logo Ping:

- Basato su ICMP

Test del collettore STAS:

- UDP 50001 in entrata/uscita

STAS Sincronizzazione della configurazione:

- TCP in entrata/uscita 27015

Nota: i servizi RPC, RPC locator, DCOM e WMI devono essere attivati anche sui client per l’accesso in lettura a WMI/Registry.

2. aggiungere il server Active Directory al firewall

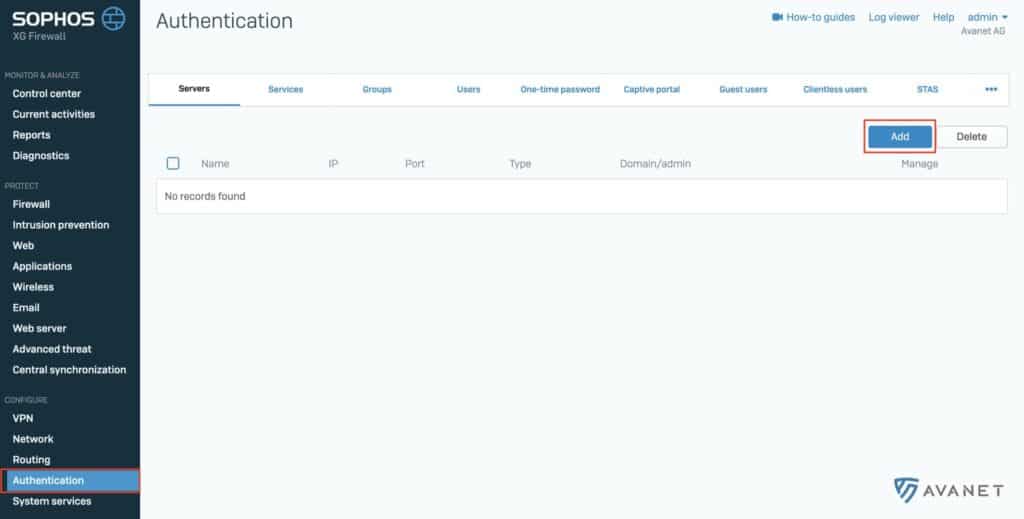

Dopo aver preparato l’Active Directory per STAS con alcune impostazioni al punto 1, è ora il momento di aggiungere l’AD al tuo sito Sophos Firewall. Per farlo, accedi al tuo Sophos Firewall (SFOS) come amministratore e vai alla pagina Authentifizierung > Server tramite il menu. Poi clicca sul pulsante blu Hinzufügen per aggiungere un nuovo server.

Nelle istruzioni che seguono, ti guideremo passo dopo passo attraverso tutti gli inserimenti necessari: Aggiungi Active Directory a Sophos Firewall

3. scaricare lo strumento STAS

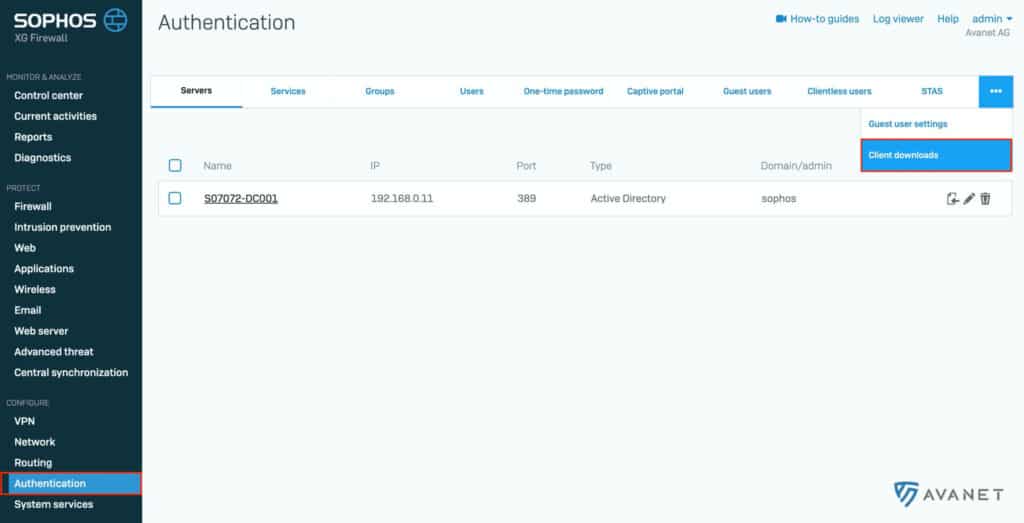

Ora torniamo a concentrarci sul server Active Directory. A questo punto, installeremo la STA Suite, che dovrai prima scaricare dal tuo sito Sophos Firewall. Per farlo, accedi a Sophos Firewall (SFOS) come amministratore e vai alla pagina Authentifizierung tramite il menu. Poi clicca sui tre puntini nell’angolo in alto a destra della scheda di navigazione e seleziona Client-Downloads dal menu a tendina.

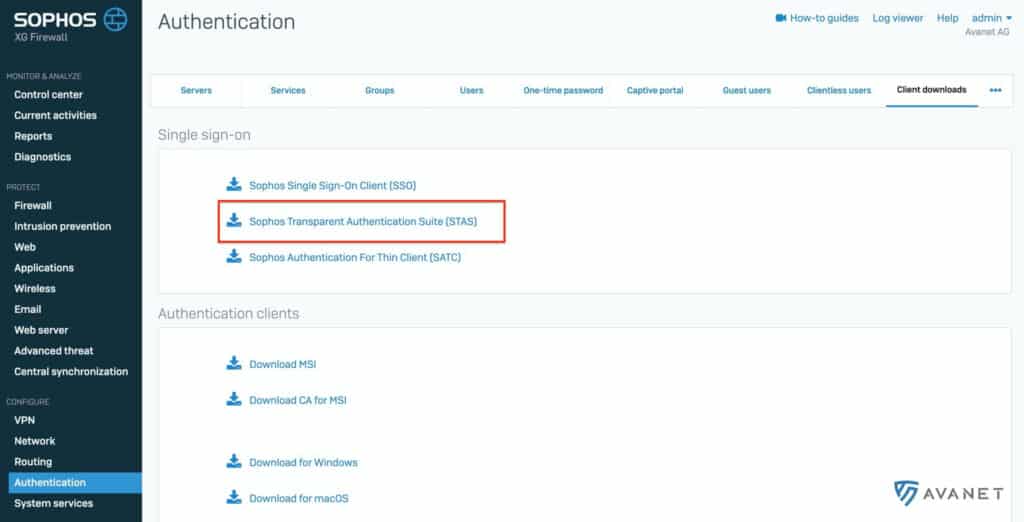

Nella sezione Single Sign-On troverai la Sophos Transparent Authentication Suite (STAS) da scaricare.

Info: Puoi anche scaricare la STA Suite direttamente dal sito web di Sophos: Download del supporto UTM

4. installare SSO Suite

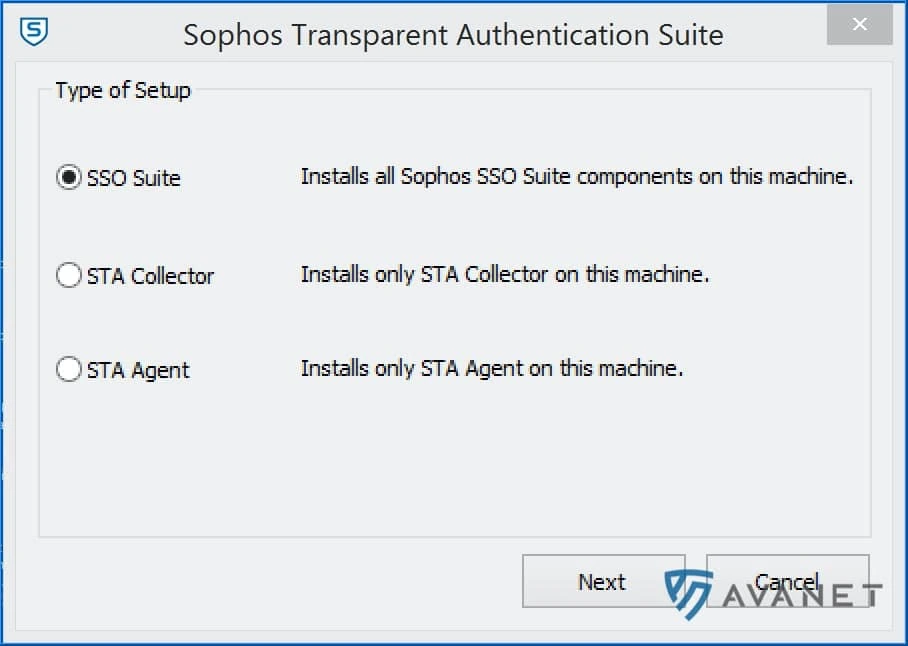

Ora esegui il file STAS.exe scaricato e fai clic sul programma di installazione. Durante l’installazione apparirà la seguente finestra in cui potrai scegliere tra tre diverse opzioni:

Per impostazione predefinita, puoi lasciare selezionato SSO Suite, che installerà tutti i componenti su Active Directory. Tuttavia, se vuoi installare STA Collector o STA Agent su due sistemi diversi, ad esempio, devi modificare la selezione di conseguenza. Se hai due server Active Directory, avrai bisogno dell’Agente STA su entrambi i sistemi, ma solo di un Collettore STA. Anche in questo caso, è sufficiente modificare la selezione in base alla situazione.

Durante l’installazione, devi anche specificare un utente con cui il servizio deve essere installato e avviato. In queste istruzioni, utilizzerò semplicemente l’amministratore del dominio, in quanto avrà sicuramente le autorizzazioni necessarie. Per un ambiente produttivo, sarebbe sicuramente consigliabile un utente specifico creato per questo scopo.

5. configurare STAS

Dopo l’installazione, la STA Suite deve essere configurata. Nei passi successivi vedremo le impostazioni più importanti.

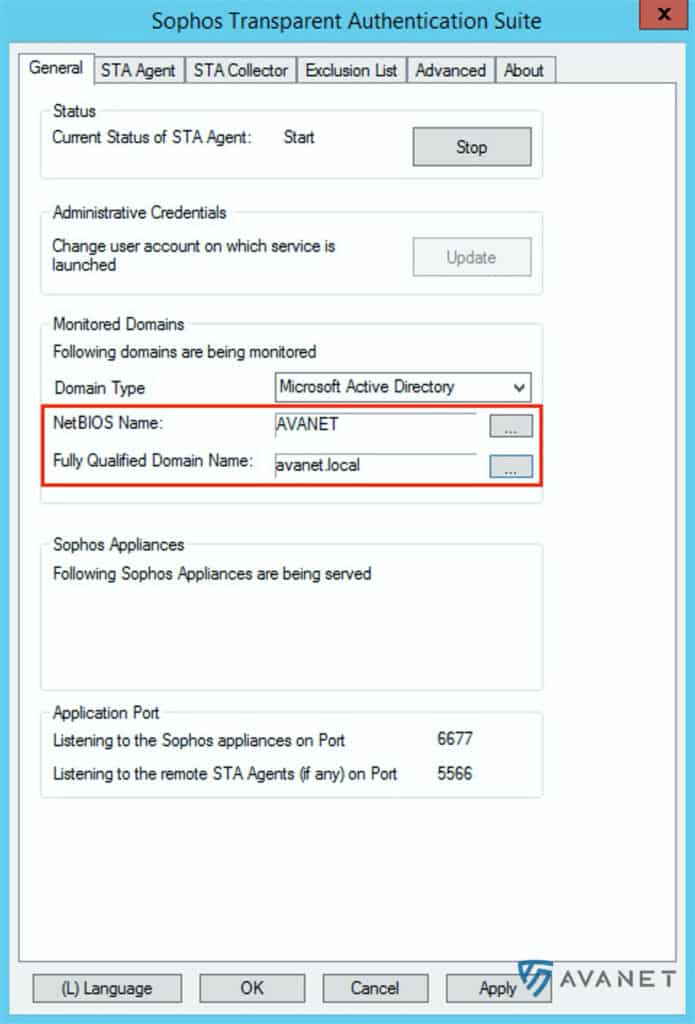

STAS Generale

Nella scheda Generale, puoi successivamente modificare l’utente con cui il servizio deve essere avviato. Tuttavia, assicurati di inserire il nome NetBIOS e l’FQDN corretti.

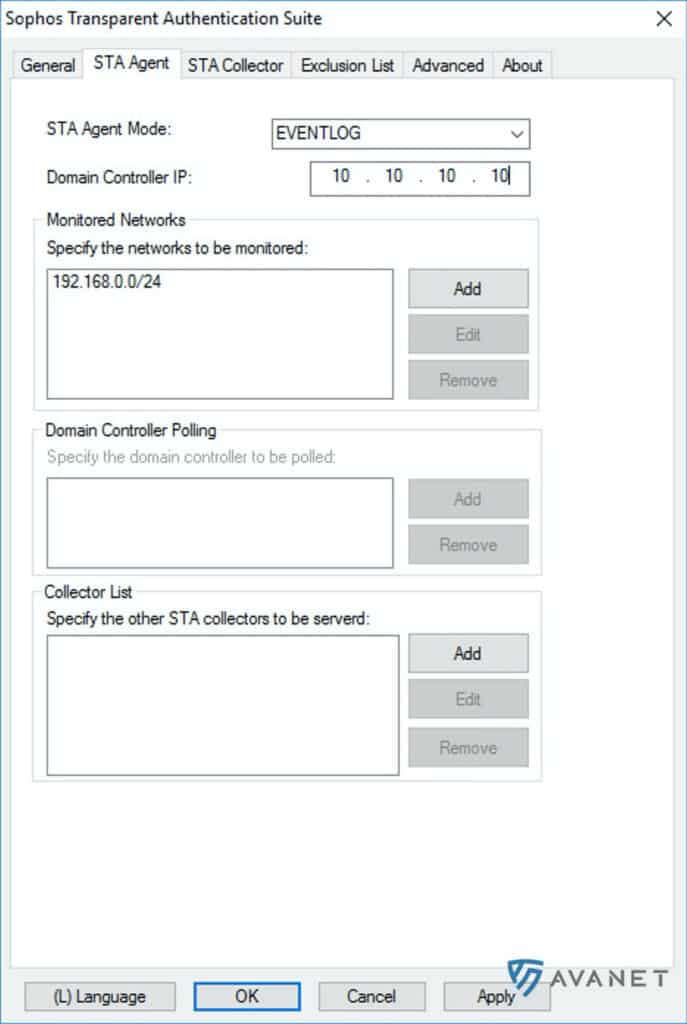

Agente STA

Diamo un’occhiata a ciò che devi considerare nella scheda Agente STA:

- Modalità Agente STA: per il nostro esempio, possiamo selezionare EVENTLOG, dato che il raccoglitore STA è installato sullo stesso sistema dell’Agente STA.

- Specifica le reti da monitorare: qui vengono specificate tutte le reti in cui si trovano i client.

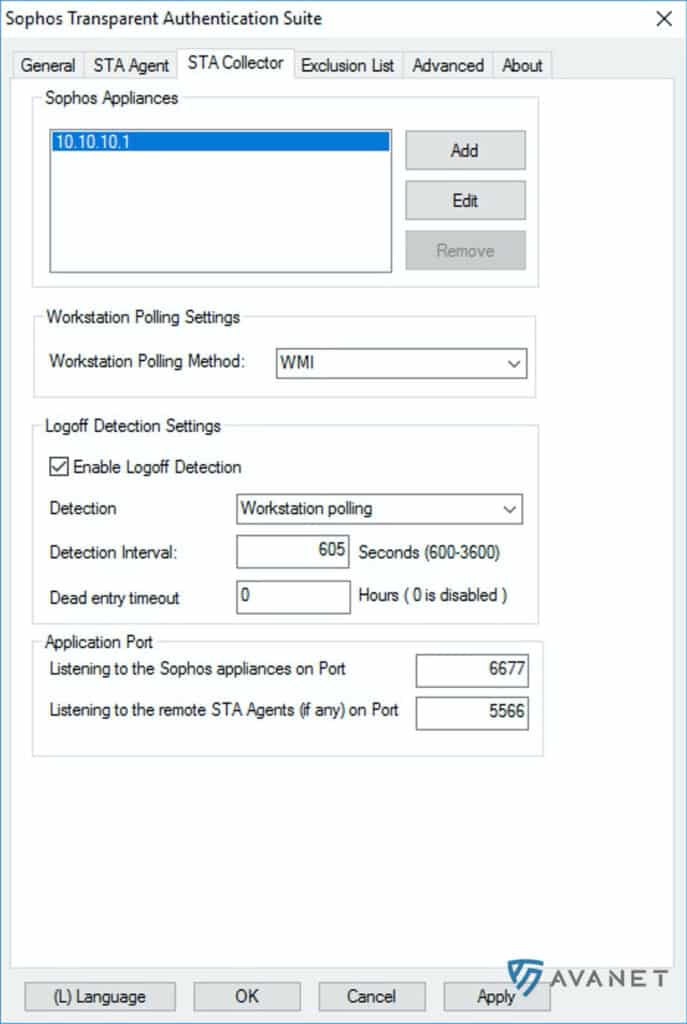

Raccoglitore STA

Diamo un’occhiata a ciò che devi considerare nella scheda STA Collector:

- Sophos Appliance: qui viene specificato l’IP dell’appliance Sophos.

- Timeout di entrata morta: questo valore è impostato a 0 ore per impostazione predefinita. Tuttavia, anche 12 ore sarebbero adatte per far sì che i clienti vengano disconnessi automaticamente dopo un certo periodo di tempo.

Per convalidare gli utenti connessi, ci sono due opzioni alla voce Metodo di polling della stazione di lavoro. Da un lato, la verifica WMI selezionata per impostazione predefinita o, in alternativa, l’accesso in lettura al registro. In entrambi i casi, è necessario eseguire un servizio sul client.

WMI:

- Chiamata di procedura remota (RPC)

- Localizzatore di chiamata di procedura remota (RPC)

Accesso in lettura al registro:

- Registro remoto

Lo STA Collector deve poter accedere ai client. Se il Windows Firewall è attivo su un client, puoi creare una regola tramite PowerShell:

New-Netfirewall –DisplayName "Sophos STAS Collector" -Direction inbound –RemoteAddress 10.10.10.10

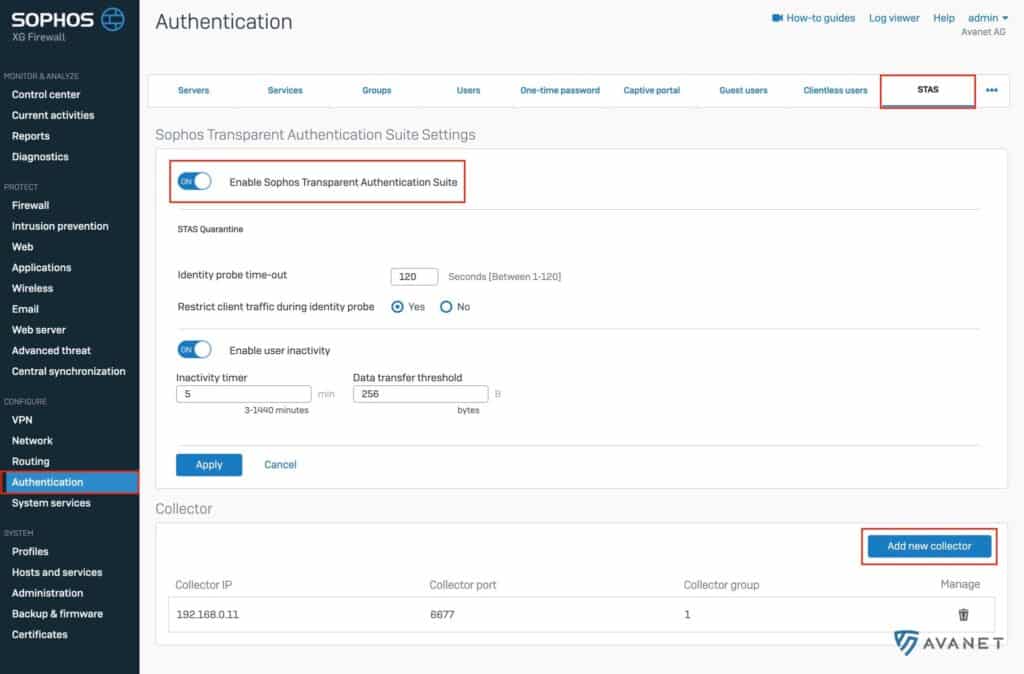

6. attivare lo STAS su Sophos Firewall

Se hai seguito queste istruzioni fino a questo punto, i dati vengono già inviati dallo STA Collector al firewall. Affinché il firewall possa ricevere questi dati, è necessario che STAS sia ancora attivato sul firewall.

Per farlo, vai su Authentifizierung > STAS sul tuo Sophos Firewall e sposta la levetta superiore su ON. Affinché il firewall sappia da quale collettore può ricevere i dati, devi infine cliccare sul pulsante blu Neuen Kollektor hinzufügen e inserire l’indirizzo IP del sistema su cui hai installato il collettore.

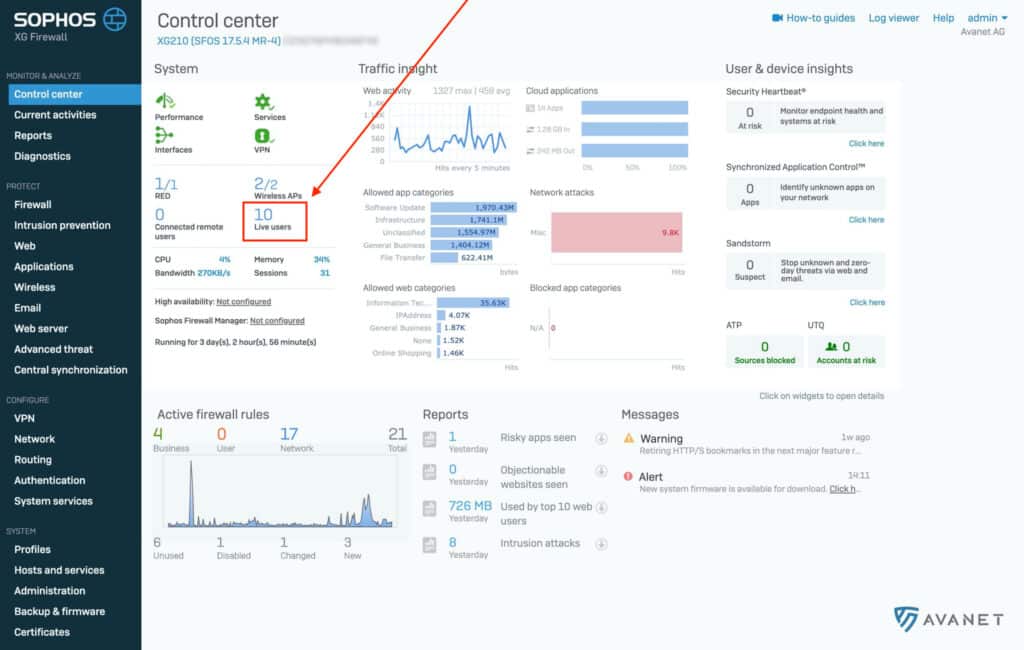

Se hai fatto tutto correttamente, vedrai gli utenti connessi dal tuo server Active Directory nella dashboard del firewall e nel Live Viewer alla voce Autenticazione.

7. creare una regola del firewall

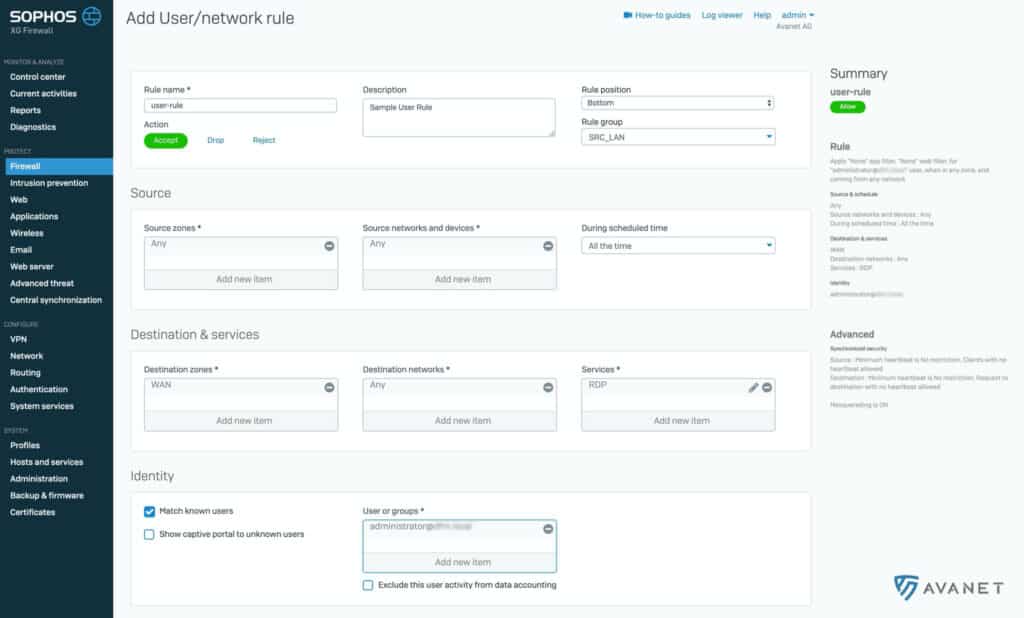

Se i test sono andati tutti a buon fine, ora puoi iniziare a creare le tue regole del firewall per utenti o gruppi specifici che ora sono sincronizzati dall’AD al firewall. Nella schermata qui sotto, ad esempio, abbiamo creato una regola che consente all’amministratore di accedere a Internet tramite RDP (3389).

Altri argomenti

Ora hai configurato con successo STAS sul tuo Sophos Firewall. A questo punto troverai altre informazioni che potrebbero interessarti.

Risoluzione dei problemi

Il server Active Directory impiega un po’ di tempo per trasmettere gli utenti al firewall. Per evitare che il firewall blocchi questo traffico nel frattempo, per impostazione predefinita il traffico non autenticato è consentito per 120 secondi. Se vuoi regolare manualmente questo valore, puoi farlo tramite la CLI:

system auth cta unauth-traffic drop-period <seconds>

Autenticazione Sophos per Thin Client (SATC)

STAS va bene se hai tutti i singoli client nella tua rete. Tuttavia, non appena utilizzi un server desktop remoto o Citrix, non funziona. In questo caso hai bisogno di Server Protection.

Ambienti più grandi

In questa guida abbiamo spiegato la variante standard generale di come si può configurare STAS. Tuttavia, ci sono casi particolari in cui puoi lavorare con diversi server Active Directory, sottoreti e domini. In questi casi, saremo lieti di offrirti il nostro supporto. Basta contattarci con una richiesta di informazioni. 👍