Creare il gateway Sophos ZTNA

Questa guida spiega come eseguire il gateway ZTNA su un hypervisor.

Le diverse modalità di implementazione di Sophos ZTNA

Sophos offre due diverse modalità di implementazione per Zero Trust Network Access (ZTNA): il gateway on-premise e il gateway Sophos Cloud. Entrambe le modalità presentano vantaggi e svantaggi e possono essere scelte in base alle esigenze dell’azienda.

Gateway On-Premise

Quando si utilizza un gateway on-premise, i gateway sono installati nel data center dell’azienda o su un hypervisor fornito dall’azienda stessa. Ciò significa che dovrete gestire voi stessi i gateway collegati alla rete Internet pubblica. È quindi necessario aprire le porte del firewall e creare regole NAT per gestire la rete. Questa modalità offre un controllo diretto sull’infrastruttura, ma richiede anche un maggiore impegno amministrativo. Tuttavia, la connessione dati è più diretta, più veloce e senza restrizioni.

Gateway Cloud Sophos

Al contrario, Sophos Cloud Gateway consente l’accesso alle risorse interne attraverso un data plane cloud protetto da Sophos. Questa modalità isola le implementazioni di rete dall’esposizione diretta a Internet e riduce la superficie di attacco. Uno dei principali vantaggi di questo metodo di distribuzione è la possibilità di connettere facilmente gli utenti alle applicazioni senza dover aprire porte del firewall e creare regole NAT. Sophos è responsabile della gestione dei piani dati all’interno di Sophos Cloud, mantenendo l’infrastruttura dell’organizzazione nascosta da Internet. È inoltre possibile selezionare il punto di accesso più vicino per ridurre al minimo i tempi di latenza e la disponibilità è garantita al 99,999%.

Limitazione: Il limite di traffico per il Cloud Gateway è di 15 GB per utente e per mese. Con 10 utenti, si arriva a 150 GB per tutti gli utenti. Questo può diventare rapidamente scarso per le aziende che vogliono utilizzare ZTNA per le unità di rete.

Le due modalità sono intercambiabili e le organizzazioni possono facilmente passare da una modalità gateway all’altra a seconda di ciò che meglio si adatta alle loro esigenze attuali. Si tratta di una soluzione flessibile, in grado di adattarsi alle mutevoli esigenze dell’azienda.

Requisiti

Per configurare il gateway ZTNA, sono necessari i seguenti elementi.

- Hypervisor, cloud o Sophos Firewall

- Accesso al DNS pubblico

- Certificato Wildcard

- Indirizzo IP fisso

- Accesso al firewall per creare la regola DNAT

Supporto della piattaforma

Sono supportate le seguenti piattaforme:

- VMware ESXi

- Microsoft Hyper-V 2016 o superiore

- Cloud Amazon AWS

- Sophos Firewall (ZTNA Cloud Gateway)

Si consiglia di assegnare alla macchina virtuale 2 core e 4 GB di RAM. Questo è sufficiente per 10.000 clienti. Se questo non è sufficiente per un’azienda, è anche possibile raggruppare diversi gateway per aumentare il numero a 90’000 clienti con un cluster di 9 gateway.

Subnet per il gateway

Il gateway ZTNA deve essere utilizzato nella propria sottorete e non nella rete client o server.

Non utilizzare nessuna di queste reti per il gateway:

- 10.42.0.0/16

- 10.43.0.0/16

- 10.108.0.0/16

Un nome DNS, ad esempio ztna.domain.com, punta all’indirizzo IP pubblico, che inoltra al gateway ZTNA tramite port forwarding (porta 443).

Da un lato, il gateway ZTNA richiede l’accesso a Internet e alle rispettive VLAN delle applicazioni fornite, con le porte corrispondenti.

ZTNA Gateway Scaricare

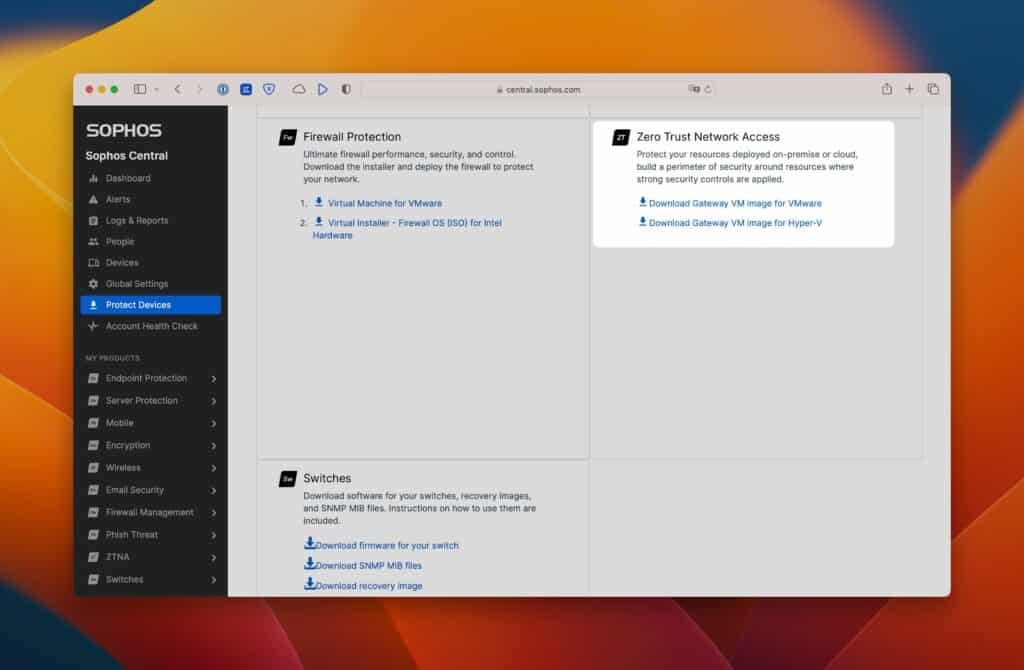

I file per la macchina virtuale possono essere scaricati da Sophos Central nel menu principale alla voce Proteggi dispositivi.

Distribuire la macchina virtuale su Hyper-V o ESXi

Creare una nuova macchina virtuale con le seguenti impostazioni:

Generazione 1 (per Hyper-V)

Processori virtuali: 2

RAM: 4 GB

Rete: preferibilmente una propria VLAN

Disco rigido per Hyper-V: file .vhdx, precedentemente scaricati.

ESXi: utilizza il file OVA.

Prima di avviare la macchina virtuale, è necessario creare la ISO con le impostazioni.

Impostazioni del gateway

La macchina virtuale è stata creata, ma è ancora priva di impostazioni e di riferimenti all’account centrale.

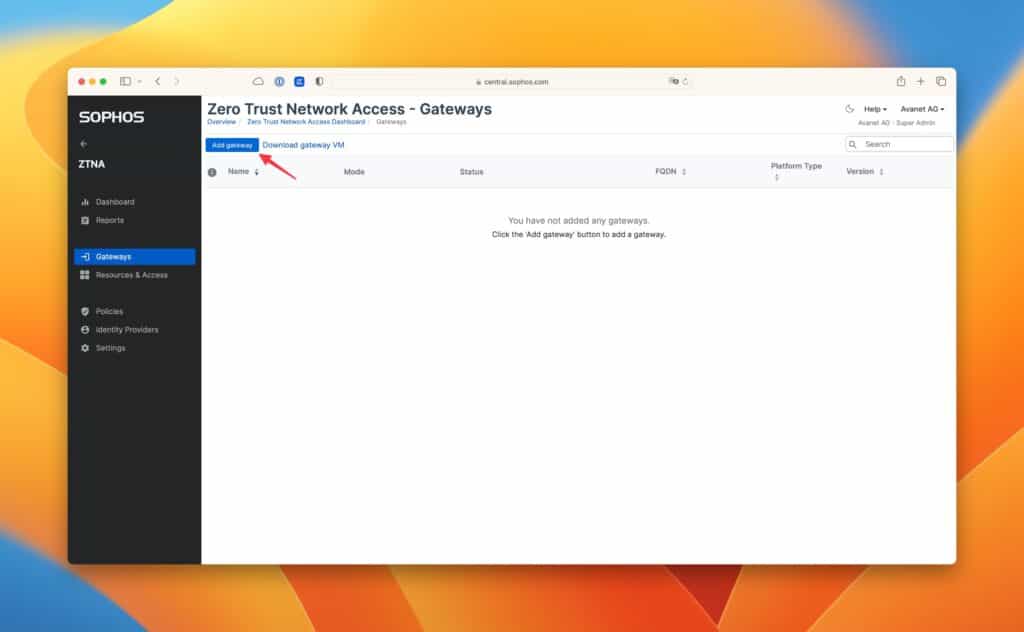

Ora è possibile aggiungervi un gateway ed effettuare le impostazioni.

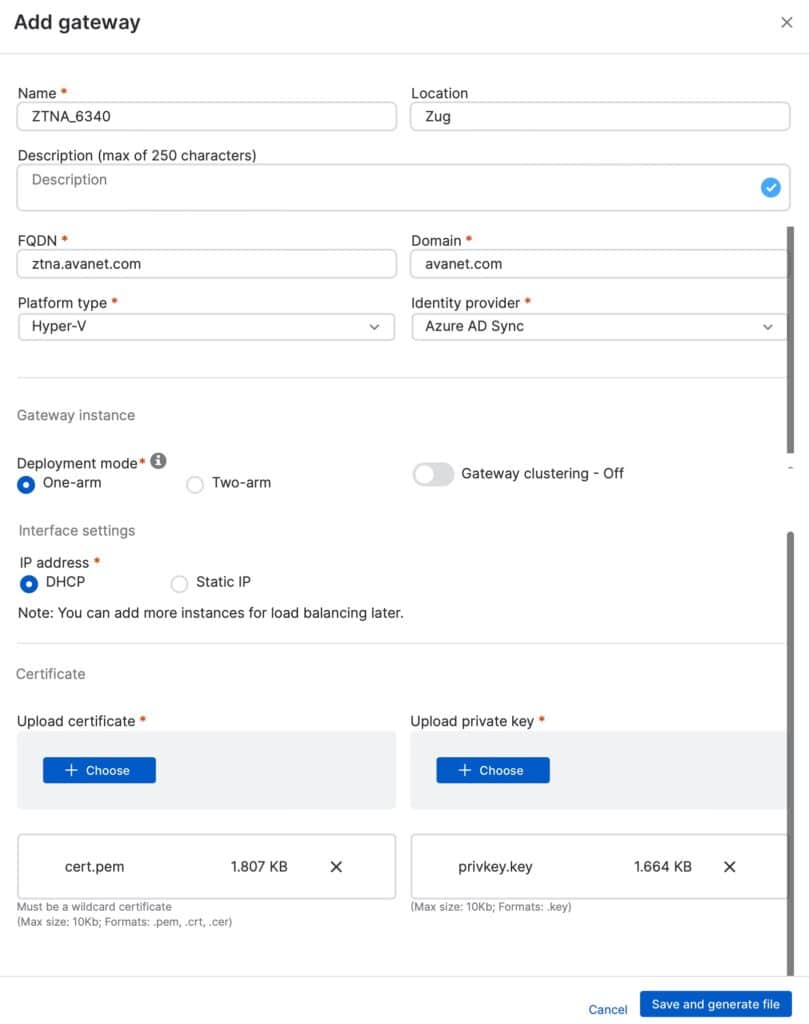

Modalità: gateway on-premise o gateway cloud. Nel mio caso, utilizzo il gateway on-premise. Il gateway ZTNA Cloud è destinato a un servizio ZTNA as a Service di Sophos. In questo caso non viene utilizzata alcuna regola DNAT per indirizzare il traffico verso il gateway, ma il Cloud Gateway lo segnala a Central.

Nome: semplicemente un nome, ad esempio con la posizione o il nome host del gateway.

Posizione: se si dispone di più sedi, è possibile memorizzarla in modo opzionale.

FQDN: nome DNS che punta all’IP pubblico del firewall, che a sua volta fornisce una regola DNAT (https / 443) sul gateway ZTNA.

Dominio: Risultati del nome di dominio utilizzato.

Tipo di piattaforma: qui si può scegliere tra VMware ESXi, Hyper-V e Amazon Web Services (AWS).

Identity provider: selezionare il provider precedentemente aggiunto, nel mio caso Azure AD.

Modalità di distribuzione dell’istanza del gateway: si utilizza un braccio se viene creata successivamente una regola DNAT, due bracci se il gateway ZTNA ha un’interfaccia sia nella LAN che nella WAN.

Indirizzo IP: Questo punto dovrebbe essere chiaro.

Io uso il DHCP e riservo un IP sul DHCP per il gateway ZTNA.

Certificato: certificato wildcard del dominio specificato sopra.

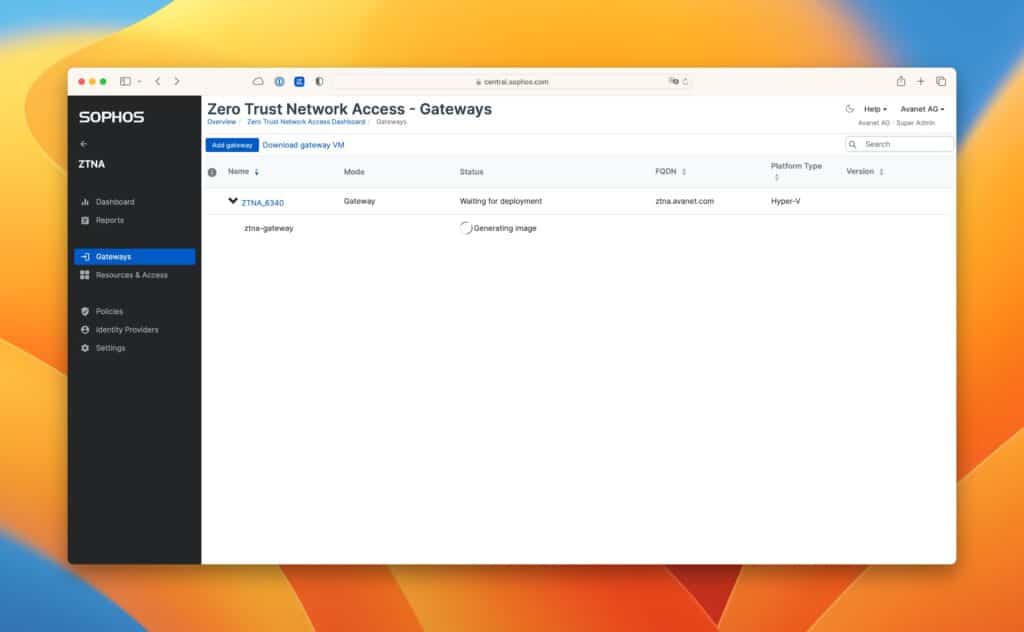

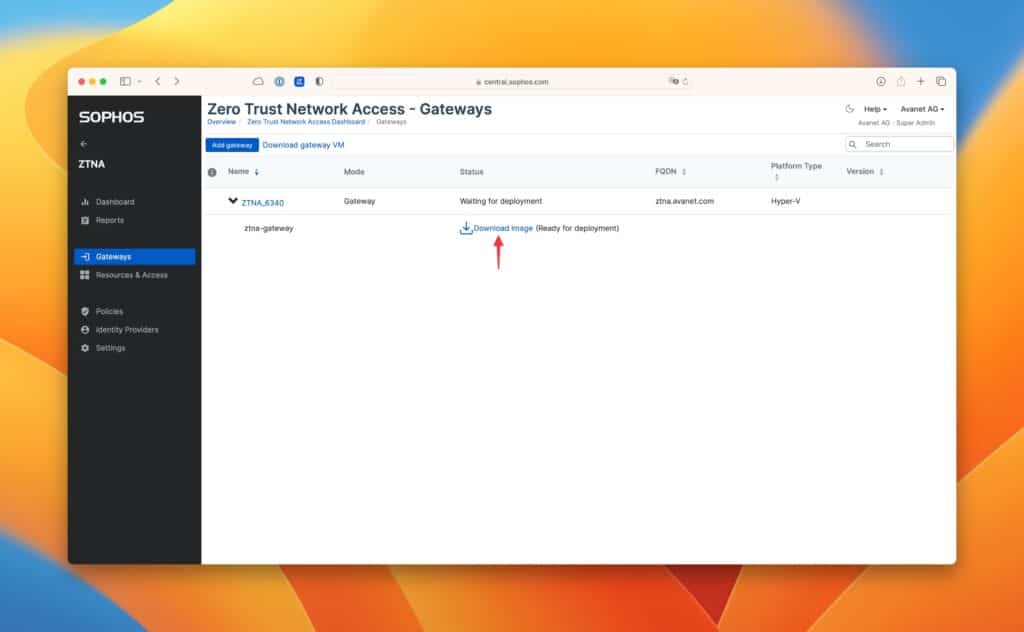

Dopo il salvataggio, viene creata un’immagine ISO con le informazioni memorizzate, che può essere scaricata come mostrato nelle schermate. Questa immagine ISO viene ora utilizzata come ISO di avvio per la macchina virtuale.

A seconda delle prestazioni dell’host, il primo avvio e la registrazione con Central richiedono fino a 30 minuti. Non appena il gateway viene segnalato a Central, è possibile accettarlo e anche questa fase è completata.

Ulteriori informazioni nella KB di Sophos: Configurazione di un gateway